Um rootkit até então desconhecido foi encontrado de olho na tecnologia integrada de gerenciamento de servidores da Hewlett-Packard Enterprise(iLO)para realizar ataques in-the-wild que adulteram os módulos de firmware e limpam completamente os dados dos sistemas infectados.

A descoberta, que é a primeira instância do malware do mundo real no firmware da OIT, foi documentada pela empresa iraniana de cibersegurança Amnpardaz esta semana.

“Existem inúmeros aspectos da OIT que o tornam uma utopia ideal para grupos de malware e APT: privilégios extremamente elevados (acima de qualquer nível de acesso no sistema operacional), acesso de nível muito baixo ao hardware, estar totalmente fora da vista dos administradores, e ferramentas de segurança, a falta geral de conhecimento e ferramentas para inspecionar a OIT e/ou protegê-lo, a persistência que proporciona para que o malware permaneça mesmo depois de mudar o sistema operacional e, em particular, estar sempre funcionando e nunca desligando”, disseramos pesquisadores .

Além de gerenciar os servidores, o fato de os módulos da ILO terem amplo acesso a todos os firmware, hardware, software e sistema operacional (OS) instalados nos servidores os tornam um candidato ideal para invadir organizações usando servidores HP, ao mesmo tempo em que permite que o malware mantenha a persistência após reinicializações e sobreviva às reinstalações do SISTEMA. No entanto, o modus operandi exato usado para se infiltrar na infraestrutura da rede e implantar o limpador ainda é desconhecido.

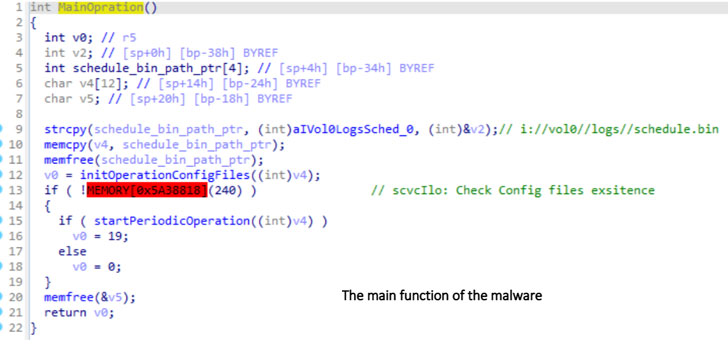

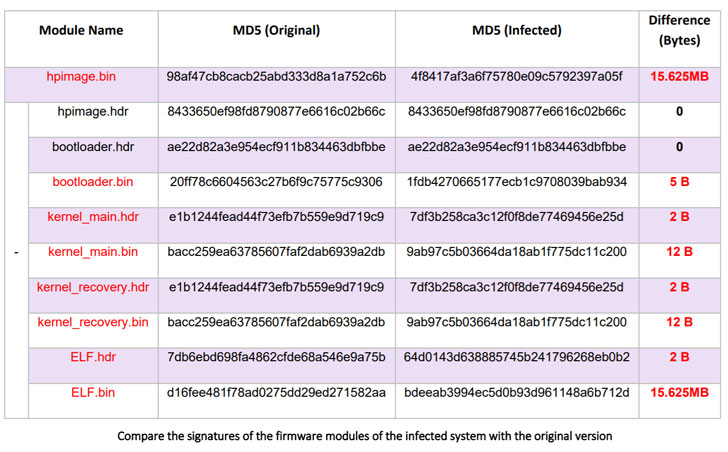

Apelidado de oLOBleed, o rootkit tem sido colocado em uso em ataques desde 2020 com o objetivo de manipular uma série de módulos originais de firmware, a fim de obstruir furtivamente as atualizações do firmware. Especificamente, as modificações feitas na rotina do firmware simulam o processo de atualização do firmware — exibindo a versão correta do firmware e adicionando logs relevantes — quando, na realidade, nenhuma atualização é realizada.

“Isso por si só mostra que o objetivo desse malware é ser um rootkit com o máximo de furtividade e se esconder de todas as inspeções de segurança”, disseram os pesquisadores. “Um malware que, escondendo-se em um dos recursos de processamento mais poderosos (que está sempre ligado), é capaz de executar quaisquer comandos recebidos de um invasor, sem nunca ser detectado.”

Embora o adversário não tenha sido identificado, Amnpardaz descreveu o rootkit como provável o trabalho de uma ameaça persistente avançada (APT), uma designação de um grupo patrocinado por estado-nação ou estado que emprega técnicas contínuas, clandestinas e sofisticadas de hacking para obter acesso não autorizado a um sistema e permanecer dentro por um período prolongado de tempo sem atrair atenção.

Em todo caso, o desenvolvimento mais uma vez coloca a segurança do firmware em foco, exigindo que as atualizações de firmware enviadas pelo fabricante sejam prontamente aplicadas para mitigar riscos potenciais, as redes de ILO são segmentadas a partir das redes operacionais e que o firmware seja monitorado periodicamente para sinais de infecção.

“Outro ponto importante é que existem métodos de acesso e infecção da OIT tanto pela rede quanto pelo sistema operacional hospedeiro”, observaram os pesquisadores. “Isso significa que, mesmo que o cabo de rede da OIT esteja completamente desconectado, ainda há a possibilidade de infecção com o malware. Curiosamente, não há como desligar ou desativar completamente a OIT caso não seja necessário.”

FONTE: THE HACKER NEWS