Uma nova cepa de malware para Android chamada CherryBlos foi observada fazendo uso de técnicas de reconhecimento óptico de caracteres (OCR) para coletar dados confidenciais armazenados em imagens.

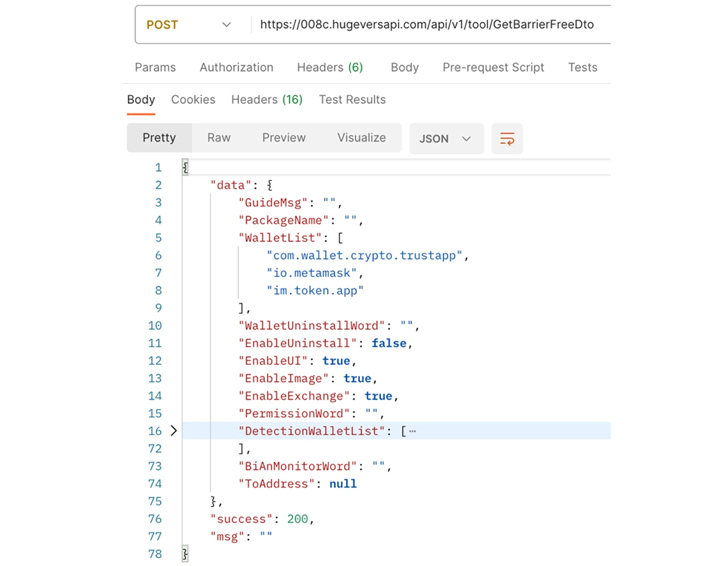

CherryBlos, de acordo com a Trend Micro , é distribuído por meio de postagens falsas em plataformas de mídia social e vem com recursos para roubar credenciais relacionadas à carteira de criptomoeda e atuar como um cortador para substituir endereços de carteira quando uma vítima copia uma sequência correspondente a um formato predefinido é copiado para a área de transferência .

Uma vez instalados, os aplicativos buscam as permissões dos usuários para conceder permissões de acessibilidade, o que permite que ele conceda automaticamente permissões adicionais conforme necessário. Como medida de evasão de defesa, os usuários que tentam matar ou desinstalar o aplicativo entrando no aplicativo Configurações são redirecionados de volta para a tela inicial.

Além de exibir sobreposições falsas em cima de aplicativos legítimos de carteira criptográfica para roubar credenciais e fazer transferências fraudulentas de fundos para um endereço controlado por invasores, o CherryBlos utiliza OCR para reconhecer possíveis frases mnemônicas de imagens e fotos armazenadas no dispositivo, cujos resultados são carregados periodicamente para um servidor remoto.

O sucesso da campanha depende da possibilidade de os usuários fazerem capturas de tela das frases de recuperação da carteira em seus dispositivos.

A Trend Micro disse que também encontrou um aplicativo desenvolvido pelos agentes de ameaças CherryBlos na Google Play Store, mas sem o malware embutido nele. O aplicativo, chamado Synthnet, já foi retirado do ar pelo Google.

Os agentes de ameaças também parecem compartilhar sobreposições com outro conjunto de atividades envolvendo 31 aplicativos fraudulentos para ganhar dinheiro, apelidados de FakeTrade, hospedados no mercado oficial de aplicativos com base no uso de infraestrutura de rede compartilhada e certificados de aplicativos.

A maioria dos aplicativos foi carregada na Play Store em 2021 e tem como alvo usuários do Android na Malásia, Vietnã, Indonésia, Filipinas, Uganda e México.

“Esses aplicativos afirmam ser plataformas de comércio eletrônico que prometem aumento de receita para os usuários por meio de referências e recargas”, disse a Trend Micro. “No entanto, os usuários não poderão sacar seus fundos quando tentarem fazê-lo.”

A revelação ocorre quando a McAfee detalhou uma campanha de phishing por SMS contra usuários japoneses do Android que se disfarça como uma empresa de infraestrutura de energia e água para infectar os dispositivos com um malware chamado SpyNote . A campanha ocorreu no início de junho de 2023.

“Depois de lançar o malware, o aplicativo abre uma tela de configurações falsa e solicita ao usuário que ative o recurso de acessibilidade”, disse o pesquisador da McAfee, Yukihiro Okutomi , na semana passada.

“Ao permitir o serviço de acessibilidade, o malware desativa a otimização da bateria para que possa ser executado em segundo plano e concede automaticamente permissão de instalação de fonte desconhecida para instalar outro malware sem o conhecimento do usuário”.

Não é surpresa que os autores de malware busquem constantemente novas abordagens para atrair vítimas e roubar dados confidenciais no cenário de ameaças cibernéticas em constante evolução.

O Google, no ano passado, começou a tomar medidas para conter o uso indevido de APIs de acessibilidade por aplicativos Android desonestos para coletar secretamente informações de dispositivos comprometidos, bloqueando aplicativos de sideload de usar recursos de acessibilidade.

Mas ladrões e clippers representam apenas um dos muitos tipos de malware – como spyware e stalkerware – usados para rastrear alvos e coletar informações de interesse, representando graves ameaças à privacidade e segurança pessoal.

Uma nova pesquisa publicada esta semana descobriu que um aplicativo de vigilância chamado SpyHide está coletando furtivamente dados de telefones privados de quase 60.000 dispositivos Android em todo o mundo desde pelo menos 2016.

“Alguns dos usuários (operadores) têm vários dispositivos conectados à sua conta, alguns com até 30 dispositivos que eles vigiam ao longo de vários anos, espionando todos em suas vidas”, um pesquisador de segurança, que vai pelo nome maia criminoso criminoso, disse .

Portanto, é crucial que os usuários permaneçam vigilantes ao baixar aplicativos de fontes não verificadas, verificar as informações do desenvolvedor e examinar minuciosamente as análises de aplicativos para mitigar possíveis riscos.

O fato de que nada impede que os agentes de ameaças criem contas de desenvolvedor falsas na Play Store para distribuir malware não passou despercebido pelo Google.

No início deste mês, o gigante das buscas anunciou que exigirá que todas as novas contas de desenvolvedor registradas como uma organização forneçam um número DUNS válido atribuído pela Dun & Bradstreet antes de enviar aplicativos em um esforço para aumentar a confiança do usuário. A mudança entra em vigor em 31 de agosto de 2023.

FONTE: THE HACKER NEWS