Network Flight Simulator é um utilitário leve que gera tráfego de rede malicioso e ajuda as equipes de segurança a avaliar os controles de segurança e a visibilidade da rede.

A ferramenta realiza testes para simular tunelamento DNS, tráfego DGA, solicitações para destinos C2 ativos conhecidos e outros padrões de tráfego suspeitos.

“Há muito óleo de cobra no setor de segurança em relação à cobertura de detecção de ameaças em produtos em geral (por exemplo, EDR, SIEM, firewalls, proxies) que leva as equipes de segurança a tomarem decisões de compra uniformes. Vemos isso no AlphaSOC quando geramos alertas com base em C2 e atividades de exfiltração, que não são acionados por outras ferramentas nos ambientes do cliente. Criamos o Network Flight Simulator para permitir que as equipes quantifiquem e meçam a cobertura de suas ferramentas e detecções existentes”, disse Chris McNab , cofundador da AlphaSOC, a empresa por trás do Network Flight Simulator, à Help Net Security.

O AlphaSOC rastreia a infraestrutura maliciosa em famílias de malware e estruturas C2 (por exemplo, Cobalt Strike, Mythic, Metasploit) e o Network Flight Simulator usa esses dados em tempo real para sintetizar o tráfego on-line para a infraestrutura maliciosa atual. A ferramenta não usa uma lista estática de destinos para testar, mas recupera destinos C2 ativos da API AlphaSOC.

O sistema também gera tráfego para domínios “semelhantes” que registramos para representar marcas conhecidas on-line, para que as equipes possam avaliar a cobertura sobre spear phishing e padrões de ataque direcionados (por exemplo, aqueles usados pelo Grupo Lazarus nos últimos meses ) .

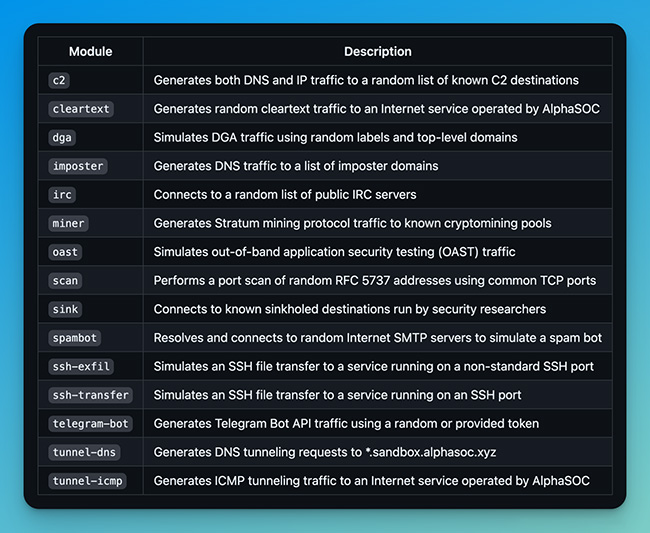

Os módulos fornecidos com o utilitário são:

“Sendo um projeto de código aberto hospedado no GitHub , temos novos módulos propostos que estendem a cobertura para padrões de exfiltração sobre SCTP, FTP, DNS criptografado, Tor e canais de e-mail (por exemplo, POP3 e SMTP usados por muitas famílias de malware). Esses são padrões maliciosos que os produtos de segurança legados e as plataformas SIEM enfrentam desafios para identificar, e gostaríamos de ajudar as equipes de segurança a entender melhor e preencher as lacunas em sua cobertura de detecção”, concluiu McNab.

FONTE: HELP NET SECURITY