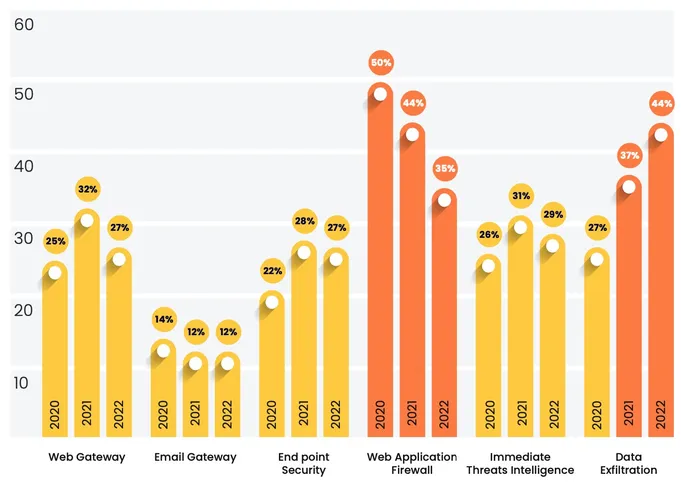

A classificação de risco para a empresa média piorou no ano passado, pois as empresas falharam em se adaptar às técnicas de exfiltração de dados e proteger adequadamente os aplicativos da Web.

O risco efetivo de exfiltração de dados das empresas aumentou para 44 em 100 (com 100 indicando ter a postura mais arriscada) em 2022, de uma pontuação média de 30 no ano anterior, indicando que o risco geral de comprometimento dos dados aumentou. Isso é de acordo com as classificações da Cymulate, que analisou os dados de 1 milhão de testes de penetração, incluindo 1,7 milhão de horas de testes ofensivos de segurança cibernética em seus ambientes de produção.

Em seu relatório “2022 State of Cybersecurity Effectiveness”, publicado em 28 de março, a empresa observou que existem vários problemas persistentes que levam ao aumento do risco. Por um lado, enquanto muitas empresas estão melhorando sua adoção e o rigor das políticas de rede e grupo, os invasores estão se adaptando para contornar essas proteções, afirmou o relatório.

E o básico continua atrasado: a empresa descobriu que quatro dos 10 principais CVEs identificados em ambientes de clientes tinham mais de dois anos. Isso inclui a vulnerabilidade de validação de assinatura WinVerifyTrust de alta gravidade ( CVE-2013-2900 ), que pode permitir que executáveis maliciosos passem por verificações de segurança e uma vulnerabilidade de corrupção de memória no Microsoft Office ( CVE-2018-0798 ).

Há boas notícias, no entanto. Os dados das avaliações de segurança indicam que todas as empresas melhoraram as pontuações de risco para detecção de malware nas principais plataformas, e muitos ataques são bloqueados por gateways da Web.

No geral, as empresas precisam tratar a segurança cibernética como qualquer outro processo de negócios, com verificações regulares dos controles, diz Mike DeNapoli, diretor de mensagens técnicas da Cymulate.

“A segurança cibernética precisa se tornar um processo tratado como qualquer outro processo de negócios, com verificações e balanços e revisão regular”, diz ele. “O CFO nunca permitiria que os livros permanecessem fechados, exceto uma vez por ano, mas os sistemas que armazenam todo esse dinheiro como dados rotineiramente só são verificados durante um pen-test anual, que precisa ser alterado.”

Tudo isso ocorre no contexto de que as empresas estão cada vez mais focadas em proteger toda a sua superfície de ataque, melhorando a resiliência a ataques cibernéticos e evitando a interrupção dos sistemas de informação. Como resultado, os serviços e produtos de segurança cibernética que reduzem a complexidade se tornaram mais populares, enquanto grandes empresas de tecnologia se arriscam, como o lançamento do Defender External Attack Surface Management pela Microsoftem agosto e a compra da startup ASM Randori pela IBM em junho. O tempo dirá se essas tendências moverão a agulha no risco.

Enquanto isso, a análise da Cymulate de um ano de testes ofensivos de segurança cibernética também descobriu que a nuvem e o e-mail continuam a fornecer caixas de areia ricas para hackers.

Ataques cada vez mais vindos de nuvens populares

Os invasores mudaram alguns aspectos de seus ataques, deixando de usar serviços populares de compartilhamento de arquivos, como Dropbox e Box, para evitar filtros de anexos de e-mail e outras tecnologias de segurança, para usar infraestrutura de nuvem mais genérica, como Amazon e Azure. As empresas têm mais dificuldade em bloquear dados de provedores de serviços grandes e confiáveis, que servem como a espinha dorsal de muitos serviços e sites em nuvem de grande porte, diz DeNapoli.

“Essas métricas são aplicadas a centenas de tentativas de remoção de dados que deveriam ser considerados ‘controlados’ da organização”, afirma. “Esse aumento significa que as organizações têm menos controle sobre como impedir que dados comerciais confidenciais, de identificação pessoal e outros dados controlados sejam removidos da organização de maneira não autorizada”.

As táticas mais bem-sucedidas usadas por invasores simulados na pesquisa da Cymulate incluíram atacar usuários por meio de seus navegadores em um cenário de comprometimento drive-by , arquivamento e exfiltração de dados e transferência desses dados para uma conta de nuvem , como AWS ou Azure.

“Defesas por e-mail são um esporte de equipe”

Quase metade das 10 principais exposições descobertas pelo teste de penetração da Cymulate envolveu falta de segurança para infraestrutura básica de TI. As simulações descobriram que os problemas comuns incluíam o não reconhecimento de domínios de phishing, uma falha na configuração do DNSSEC e a falta de duas tecnologias — Autenticação, relatórios e conformidade de mensagens baseadas em domínio (DMARC) e Estrutura de política do remetente (SPF) — que podem ajudar a impedir ataques baseados em e-mail.

No geral, as empresas demoraram a implantar tecnologias críticas de segurança e integridade de e-mail, como DMARC, SPF e uma terceira tecnologia, Domain Keys Identified Mail (DKIM) — juntas, que podem ajudar a evitar o sucesso do phishing e a fraude de marca. Embora as empresas que implementam registros DMARC, DKIM e SPF possam se proteger melhor contra ataques baseados em e-mail, os padrões de tecnologia só são realmente eficazes se ambos os lados de uma troca os estiverem usando, diz DeNapoli.

“Precisamos começar a reconhecer que as defesas de e-mail são um esporte de equipe e implementar nossa parte dos processos para que outros possam estar mais seguros”, observa ele. “O benefício é que, à medida que mais e mais organizações implementam esses processos, nossa organização também se torna mais segura.”

O relatório também mostrou que diferentes indústrias têm diferentes pontos fortes e fracos. Os setores de educação e hospitalidade, por exemplo, tiveram o maior risco de exfiltração de dados, enquanto as proteções contra as ameaças mais imediatas foram mais baixas no setor de tecnologia. Tanto as organizações de tecnologia quanto as governamentais tinham proteção de firewall de aplicativos da Web abaixo da média.

FONTE: DARK READING