A incidência de crimes cibernéticos continua a aumentar, em parte, devido à fácil disponibilidade de ferramentas e serviços de hackers baratos no mercado negro.

De fato, um próspero ecossistema de cibercrime como serviço continua a ajudar criminosos em todas as etapas, desde obter acesso a PCs infectados, usar malware para roubar dados, sistemas de bloqueio de criptografia com ransomware, empregar mulas de dinheiro para sacar ataques – incluindo bens físicos e cartões-presente – e explorar serviços de lavagem ou mistura de bitcoin e outros serviços de lavagem de dinheiro para ocultar fluxos de receita ilícitos e ajudar a sacar (consulte: Por que o cibercrime permanece impossível de erradicar).

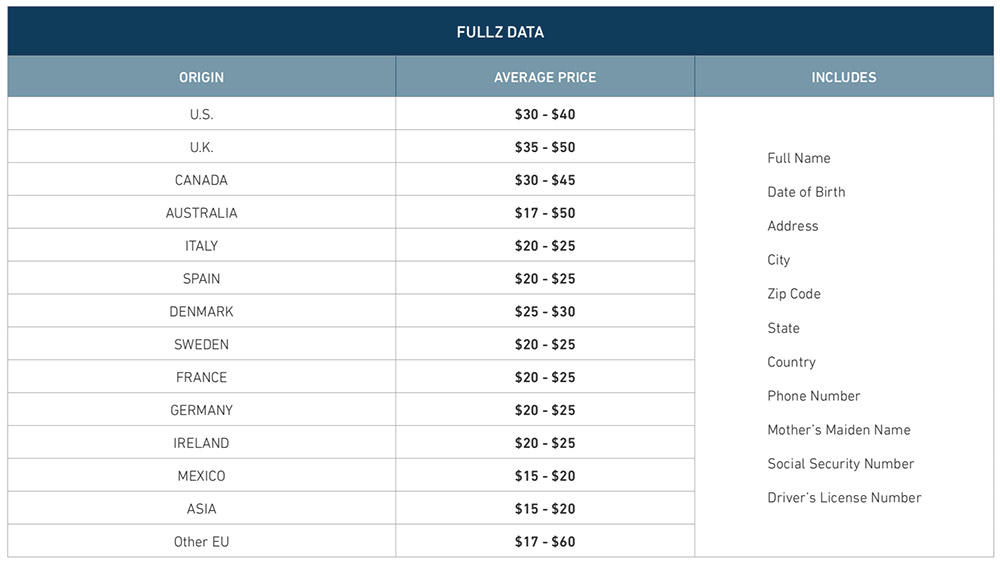

A aquisição de bens, serviços e dados roubados continua a ser incrivelmente barata, facilitando assim os negócios de crimes cibernéticos.

Uma revisão recente de 12 mercados de crimes cibernéticos em inglês e russo, por exemplo, encontrou dados de cartão de crédito nos EUA com números CVV sendo vendidos por uma média de US $ 5 a US $ 12 cada, aumentando para até US $ 25 para registros que também incluíam a data do titular do cartão. nascimento e número de identificação do banco. Os cartões dos EUA foram vendidos por menos de cartões do Reino Unido, que foram vendidos por US $ 17 em média.

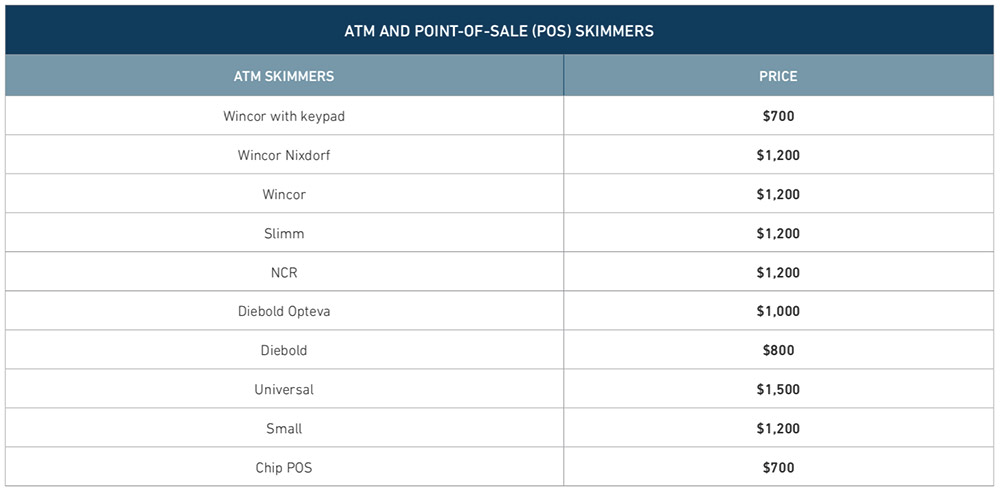

A pesquisa, conduzida pela unidade de resistência a ameaças da Armor, fornecedora de segurança em nuvem, descobriu a variedade usual de ofertas que continuam comuns nos mercados subterrâneos de crimes cibernéticos. Isso inclui credenciais de acesso para contas bancárias e de poupança, pacotes completos de identidade – também conhecido como fullz – serviços distribuídos de negação de serviço e spam, registros médicos roubados e credenciais de protocolo de área de trabalho remota para servidores Windows ainda não hackeados. Esses mercados geralmente são sites “darknet”, o que significa que estão hospedados na rede Tor anônima.

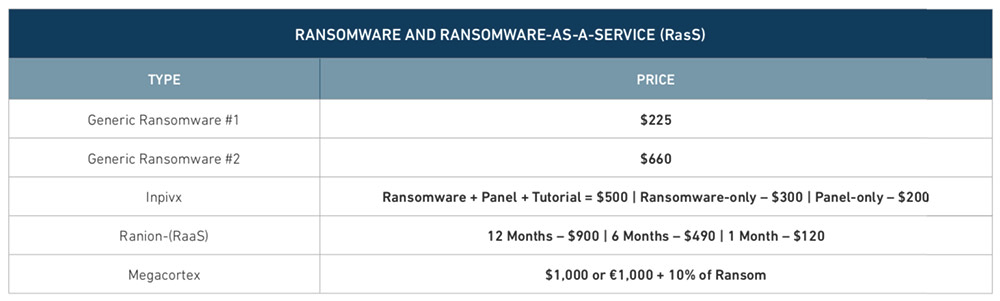

Algumas ferramentas e serviços são mais caros que outros. Enquanto os operadores de caixas eletrônicos vendem por uma média de US $ 500 a US $ 1.500 e o Trojan bancário Emotet é vendido por US $ 1.000, o pacote de ransomware como serviço Ranion está disponível por apenas uma assinatura mensal de US $ 120, os ataques DDoS sob demanda custam apenas US $ 60 por hora , 51.000 e-mails de spam podem ser comissionados por US $ 61, e o acesso a servidores RDP sem ataque custa apenas US $ 20, relata a Armor.

Durante o ano passado, houve algumas mudanças no cenário do crime cibernético como serviço. Por exemplo, os cartões de pagamento roubados no Reino Unido, com CVV, são vendidos atualmente por uma média de US $ 17, em comparação com US $ 22 há um ano. Os pesquisadores de segurança da empresa suspeitam que isso se deva a um excesso de oferta “, depois que uma série de ataques de invasão de cartões atingiu centenas de sites de comércio eletrônico, incluindo organizações que operam no Reino Unido, como British Airways, Marriott, Ticketmaster e outras”, escrevem eles. no segundo Relatório Anual do Mercado Negro da Armour (veja: Magecart Nightmare Besets E-Commerce Websites).

Bitcoins abastecem vendas ilícitas

Apesar dos cifrões dessas ofertas, a Armour descobriu que a grande maioria das transações continua sendo conduzida exclusivamente em bitcoins. “O Bitcoin também é usado como o principal mecanismo de pagamento no caso de ransomware, embora tenha havido casos de pagamentos exigidos em monero (Kirk, SpriteCoin ransomware), bitcoin cash (Thanatos ransomware), ethereum (HC7 Planetary ransomware) e Dash (Anatova ransomware) “, eles escrevem.

A escala do crime cibernético subterrâneo é refletida por um estudo de dezembro de 2018 realizado por três pesquisadores da Austrália, que encontraram US $ 76 bilhões em atividades ilegais ligadas ao uso de bitcoins. O relatório deles, “Sexo, Drogas e Bitcoin: Quanta Atividade Ilegal É Financiada Através de Criptomoedas?” constatou que 46% de todas as transações de bitcoin envolviam atividades ilegais, facilitando o aumento contínuo dos mercados de “comércio eletrônico preto”.

Money Mules Tap Shell Corporation

Os serviços de mulas de dinheiro também continuam a prosperar porque os criminosos continuam a exigir maneiras de movimentar grandes quantias de dinheiro (consulte: Não seja uma mula de dinheiro para os feriados).

Muitos serviços de mulas de dinheiro parecem manter a persistência e evitar que suas contas bancárias sejam fechadas ou confiscadas usando corporações, o que o crime cibernético subterrâneo também facilita, relata Armour.

“Não há escassez de golpistas na oferta subterrânea de vender documentos de propriedade exclusiva completos com um Número de identificação do empregador (EIN), também conhecido como Número de identificação fiscal (TIN)”, escrevem os pesquisadores da Armour. “Um EIN é um número exclusivo de nove dígitos atribuído pelo IRS a entidades comerciais que operam nos EUA com o objetivo de abrir uma conta bancária ou apresentar declarações de impostos”.

Armor descobriu que um vendedor estava oferecendo documentos de propriedade exclusiva e um EIN por cerca de US $ 1.600, enquanto outro estava oferecendo um número EIN e artigos de incorporação por cerca de US $ 800. Desde que essas informações pareçam ou sejam suficientemente legítimas, “as mulas monetárias podem abrir contas bancárias comerciais, permitindo que elas movam quantias maiores de dinheiro dentro e fora da conta sem chamar atenção indesejada para suas atividades”, relata Armour.

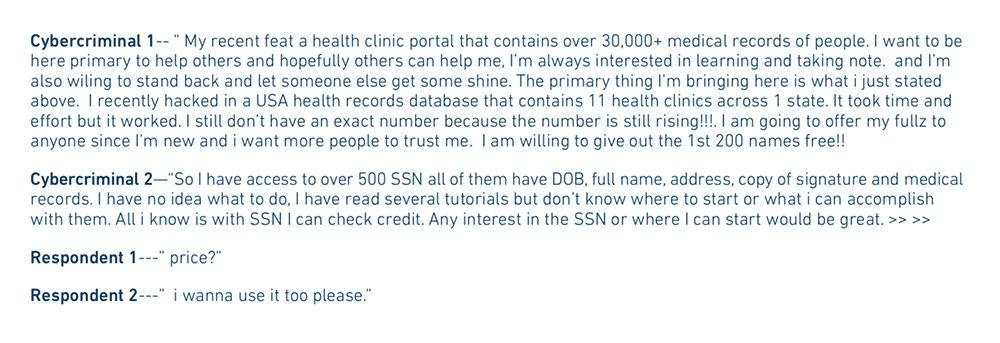

Roubo de identificação de combustível de registros médicos

Os fóruns de cibercrime também continuam a vender registros médicos roubados, que são vendidos com o objetivo expresso de ajudar a facilitar o roubo de identidade. “A maioria dos registros médicos contém tudo o que é necessário para roubo de identidade: nome completo, endereço, data de nascimento, número de telefone, endereço de e-mail, número de previdência social, número de cartão de crédito ou conta corrente e número de conta corrente e contato de emergência – que geralmente é um membro da família”. Os pesquisadores da Armour escrevem.

Mesmo assim, os pesquisadores dizem ter encontrado muito menos registros médicos à venda do que o previsto, já que a Privacy Rights Clearinghouse conta que 266 organizações médicas foram hackeadas até agora este ano, resultando em pelo menos 23,5 milhões de registros médicos expostos. Eles suspeitam que, em vez de vender registros médicos, muitos vendedores primeiro reviram os registros em busca de informações de identificação pessoal e depois vendem essas PII diretamente, sem se preocupar em mencionar sua origem.

Fácil acesso remoto via RDP

Os fóruns de cibercrime também continuam a vender credenciais de acesso comercializadas como sendo para servidores RDP não hackeados (consulte: Quanto é essa credencial RDP na janela?).

Eles são vendidos por cerca de US $ 20 por servidor RDP na Europa e nos EUA, chegando a US $ 25 para servidores baseados no Japão e na Austrália. O protocolo de área de trabalho remota é uma técnica de acesso legítimo usada por muitas organizações para fornecer acesso remoto a redes e pontos de extremidade. Mas, a menos que as organizações bloqueiem e monitorem cuidadosamente o acesso ao RDP, os invasores podem abusar para obter acesso direto à infraestrutura corporativa.

Em fevereiro, a empresa de resposta a incidentes Coveware relatou que, para as vítimas de ransomware que estava ajudando, as que conseguiram rastrear a origem dos ataques disseram que 85% das vezes começavam com acesso ilícito ao RDP (consulte Vítimas de Ransomware que pagam tosse) Até $ 6.733 (em média)).

“Obter acesso aos servidores por meio de pontos de extremidade RDP expostos continua sendo um alvo atraente para agentes mal-intencionados”, disse David Stubley, chefe da empresa de resposta a incidentes 7 Elements na Escócia, ao Information Security Media Group.

Algumas invasões que sua empresa investiga continuam rastreando credenciais de RDP forçadas ou roubadas que podem resultar em infecções por ransomware, mas geralmente apenas como um estágio final mais visível de um ataque que já pode estar em execução há semanas ou meses. Antes disso, ele diz, os invasores podem obter acesso remoto a um ambiente de destino e revendê-lo para obter informações valiosas e depois vender as credenciais de acesso a terceiros, a menos que eles simplesmente liberem malware de bloqueio de criptografia como um movimento final de monetização de ataques (veja: Cibercrime Mercados vendem acesso a sites invadidos, bancos de dados).

Como em muitos aspectos do crime cibernético atualmente, os criminosos têm acesso a uma variedade de opções de hackers de baixo custo, e os invasores não parecem se esquivar de colocá-los em funcionamento.

FONTE: https://www.databreachtoday.com/cybercrime-black-markets-rdp-access-remains-cheap-easy-a-13054