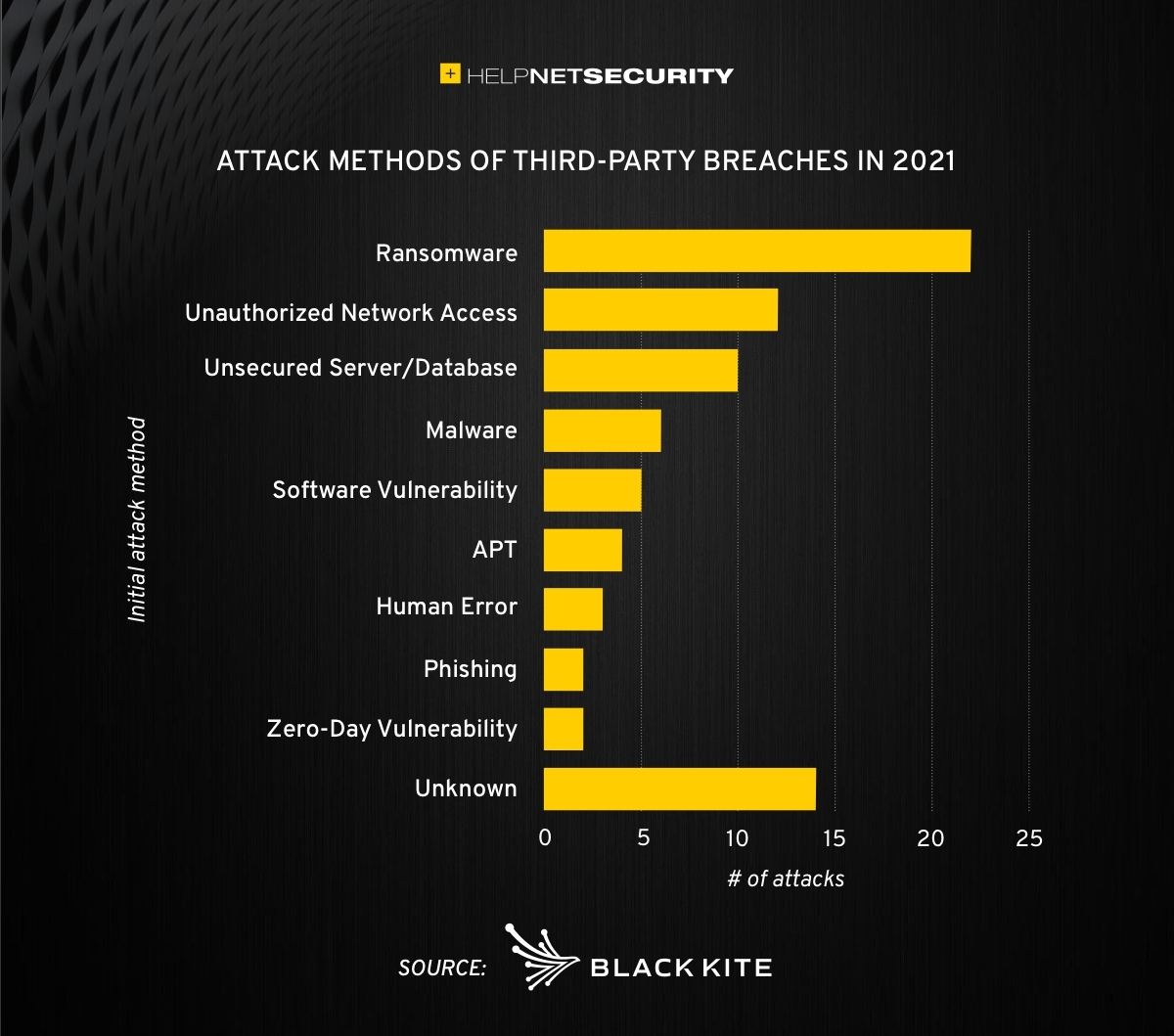

A Black Kite divulgou seu Relatório anual de Violação de Terceiros, que examina o impacto de violações cibernéticas de terceiros em 2021. O Ransomware foi o método de ataque mais comum por trás de violações de terceiros em 2021, iniciando mais de um em cada quatro incidentes analisados.

Apesar das imensas melhorias na segurança cibernética após o início da pandemia COVID-19, a indústria da saúde foi a vítima mais comum de ataques causados por terceiros, representando 33% dos incidentes no ano passado. Com seus dados de informações pessoais ricas e diversas (PII), o setor governamental foi responsável por 14% dos ataques de terceiros em 2021.

Os atacantes foram capazes de se infiltrar em redes e roubar dados através de uma variedade de métodos, incluindo a exploração de senhas fracas e controles de acesso para obter acesso não autorizado à rede. Servidores e bancos de dados externos inseguros também forneceram fácil acesso a dados valiosos. No total, 1,5 bilhão de informações pessoalmente identificáveis (PII) foram vazadas como resultado de violações de terceiros em 2021.

Editores de software são a fonte mais comum de uma violação de terceiros em 2021

Os editores de software foram classificados como os fornecedores de maior risco pelo terceiro ano consecutivo. Explorações de vulnerabilidades de software levaram a alguns dos ataques mais notáveis nos últimos anos, incluindo o ataque solarwinds 2020.

“Os atores de ameaças se tornaram mais ágeis ao longo dos anos, particularmente com o aumento dos ataques de ransomware revelando uma sensação de maior agilidade e habilidade”, disse Bob Maley, CSO da Black Kite.

“Isso não é apenas uma mudança a partir de 2021, mas uma mensagem geral. Os métodos de ataque estão se tornando mais inteligentes, mais detalhados, com flexibilidade e destreza. Se os métodos ágeis de ataque estão melhorando, nossa resposta deve corresponder, se não contrariar seu crescimento.”

Kevin Novak, Managing Director, Breakwater Solutions: “By attacking third parties, attackers gain the benefit of hitting an aggregated target; particularly when they can compromise the product being provided by that third party…a software package that then gets distributed to end-users for instance. It’s no wonder why the supply-chain vector has increased so broadly as a preferred target of cyber-attacks. Suppliers are data rich and have significant impetus to pay ransoms lest they lose customers who are paying for their services to remain online and for their data to remain secure.”

“Embora seja certamente o caso de alguns ataques de ransomware serem todos sobre resgate e retornos rápidos, uma porcentagem considerável de ataques de ransomware tem um ciclo de vida mais prolongado que inclui a implantação de um ransomware em toda a empresa, mas também inclui outros objetivos também. Nesses casos, os invasores tentarão encontrar oportunidades para cometer fraudes ou exfiltrar dados, deixando o ransomware como um presente de despedida final.”

“Considerando que ransomware, phishing, acesso não autorizado à rede, malware (ransomware sendo um tipo), vulnerabilidades de zero-day, etc., são todos métodos, esses ataques não são todos perfeitamente separados um do outro. Um ataque de phishing pode levar ao acesso não autorizado à rede, o que pode levar à descoberta e exploração de uma vulnerabilidade de zero-day, que leva ao comprometimento da conta, que finalmente dá a um invasor a capacidade de implantar ransomware em toda a organização. Às vezes, há menos etapas no processo (phishing que auto-propaga ransomware em toda a empresa), mas isso muitas vezes não é o caso.”

Aimei Wei, CTO, Stellar Cyber: “Nossas descobertas estão alinhadas com o que o relatório descobriu. As organizações nunca adotaram softwares de terceiros na velocidade atual devido à enorme melhoria de produtividade ou à habilitação trazida por este software. Com os benefícios vem a ameaça de segurança da superfície de ataque aumentada. É muito desafiador garantir que cada um deles seja livre de vulnerabilidade, especialmente com a atualização dinâmica de software, não é prova futura, mesmo que um software esteja livre de vulnerabilidades hoje. A maneira mais prática de lutar nesta batalha é ter um sistema de monitoramento de segurança que possa proteger toda a sua superfície de ataque dinamicamente, detectando quaisquer comportamentos suspeitos.”

FONTE: HELPNET SECURITY