O Google atribuiu a campanha de malware a um grupo de invasores recrutados por meio de um fórum de hackers em russo.

O Google divulgou detalhes de uma nova campanha envolvendo ataques de phishing lançada contra proprietários de canais do YouTube com o único propósito de sequestrar seus canais . De acordo com o relatório, os agentes da ameaça estão usando malware de roubo de cookies nos ataques para assumir o controle do dispositivo/computador e hackear contas do YouTube.

Os pesquisadores revelaram que os invasores por trás desse esquema de sequestro de canal são motivados financeiramente, pois leiloam os canais roubados se tiverem um grande número de seguidores ou promovem fraudes de criptomoeda abusando dessas contas.

Sobre a Campanha

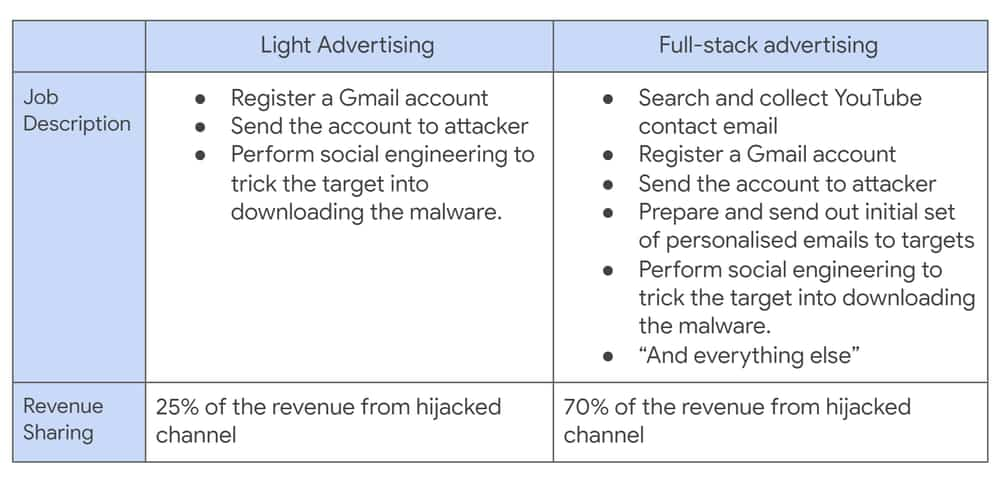

Em seu relatório , Ashley Sen, do Grupo de Análise de Ameaças (TAG) do Google, atribuiu a seguinte descrição de trabalho a um grupo de invasores recrutados por meio de um fórum em russo, oferecendo dois tipos de trabalho:

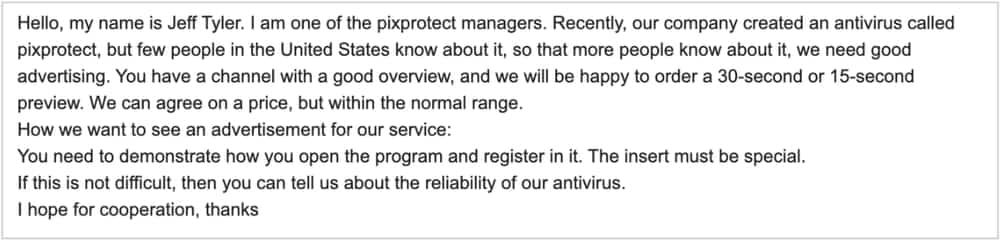

Os ataques acontecem desde 2019, e os invasores costumavam atrair alvos por meio de esquemas de colaboração falsos, como solicitações de compra de anúncios no canal do usuário-alvo, edição de fotos, jogos online ou reprodutores de música, VPNs e demonstração de software antivírus. etc.

Depois de ganhar a confiança do proprietário do canal, os golpistas enviavam à vítima um URL por e-mail ou um PDF do Google Drive no qual prometiam um software legítimo, mas, na verdade, ele os redirecionava para uma página de destino de malware.

Quando o malware era instalado no computador, ele roubava cookies do navegador usando uma técnica de esmagamento e captura, e os cookies eram usados para sequestrar a sessão e, eventualmente, sequestrar o canal. Os golpistas tentariam vendê-lo ao licitante com lance mais alto, com um preço inicial de US$ 3.000 a US$ 4.000, ou lançariam golpes de criptomoeda usando-o.

Foi observado que os golpistas enviaram mensagens de phishing para IDs de e-mail divulgados pelos proprietários de canais do YouTube para fins comerciais.

O malware usado no golpe inclui Azorult (também usado em golpes recentes relacionados ao COVID-19), Raccoon , Vidar , Grand Stealer, Kantal, Nexus stealer, Masad, The Thief, Predator, Vikro Stealer e RedLine junto com ferramentas de código aberto como AdamantiumThief e Sorano.

Como a campanha foi interrompida?

A equipe TAG do Google colaborou com as equipes do Gmail, YouTube, Trust&Safety, CyberCrime Investigation Group e Navegação segura para diminuir a taxa de distribuição de e-mails de phishing no Gmail. A sua colaboração diminuiu o volume da campanha de phishing em 99,6% desde maio de 2021 e bloqueou 1,6 milhões de mensagens para alvos prováveis.

Além disso, cerca de 62 mil avisos de páginas de phishing da Navegação segura e 2,4 mil arquivos foram bloqueados, com quase 4.000 contas restauradas com sucesso. Depois que os invasores perceberam o aumento dos esforços de detecção, eles recorreram a outros provedores de e-mail, como Seznam.cz, email.cz, Aol.com e post.cz.

Foi também observado que os atacantes registaram cerca de 15.000 contas e tinham domínios associados a empresas falsas, enquanto mais de 1.000 websites foram usados para distribuir malware. Para evitar a distribuição adicional de e-mails de phishing, o Google também notificou o FBI.

FONTE: HACKREAD