Uma falha em uma das páginas de internet do banco Bradesco permitia que hackers criassem sites falsos usando o domínio oficial da internet da instituição, o “bradesco.com.br”. Além disso, dava a eles o poder de enviar avisos falsos que induziam ao download de vírus, ou consultar dados bancários da vítima sem usar qualquer credenciais de acesso, como agência, conta ou senha.

O problema foi comunicado a Tilt pelo técnico de redes Mateus Gomes, que identificou a falha. A reportagem consultou a empresa especializada em segurança cibernética PSafe, que constatou se tratar de algo grave.

Avisado pela reportagem nesta sexta-feira (8), o Bradesco rapidamente desativou a página defeituosa. Ainda que testes de Gomes não mostrem isso, informou que “a página não tem nenhuma associação com o Internet Banking ou outros canais transacionais”.

Entenda a falha

Gomes já havia identificado uma falha semelhante em um site da Caixa Econômica Federal destinado ao Fundo de Financiamento Estudantil (Fies), quando tentava cancelar seu próprio financiamento. Ele avisara a plataforma Open Bug Bounty, site de pesquisadores independentes de vulnerabilidades na internet, que confirmou o problema e emitiu um relatório. Mateus Gomes disse que tentou, em vão, contato com a Caixa para avisar sobre o problema.

A partir daí, ele passou a procurar se o mesmo problema se repetia nos serviços online de outras instituições financeiras. Encontrou em uma das páginas do Bradesco, ou seja, em um subdomínio de “bradesco.com.br”.

Essas páginas recebem informações do domínio original, como cookies de arquivos salvos como credenciais de acesso. Tecnicamente, isso é normal. Diversas aplicações na internet a utilizam para trazer comodidade aos usuários. É ela que permite que um usuário, após fazer o primeiro login, não tenha que se logar novamente ao acessar uma nova página do mesmo serviço.

Do ponto de vista do conteúdo, esses subdomínios são geralmente destinados a abrigar subáreas ou serviços específicos dentro do site principal. A página que continha o erro era o subdomínio “www.edi7.bradesco.com.br”, destinada a funcionários do Bradesco.

A brecha de segurança identificada por Gomes é chamada de cross-site scripting, ou XSS.

O que acontece no Bradesco é que ele possui um sistema de autenticação compartilhada, ou seja, todas as sessões geradas em qualquer lugar seja de ‘x.bradesco.com.br’ ou ‘y.bradesco.com.br’ são compartilhadas. Isso acontece porque o servidor web confia em qualquer coisa que vai estar antes de ‘bradesco.com.br’. Mas, se um subdomínio é afetado, a segurança dos dados estará comprometida – Mateus Gomes, técnico em redes.

Emilio Simoni, diretor da Dfndr Lab, da PSafe, classificou como “grave” o problema descoberto por Gomes. “É uma falha que acontece em páginas que recebem alguma entrada do usuário e essa entrada não é corretamente validada”, diz. “Quem desenvolveu essa parte [do site], deu esse mole.”

Ao explorá-la, cibercriminosos poderiam fazer modificações na página em que o usuário do banco estivesse sem que ele notasse. Essas alterações poderiam ser coisas simples, como incluir mensagens falsas, ou mais complexas e perigosas, como:

- inserir uma página inteiramente falsa sob o domínio “bradesco.com.br”, destinada a roubar os cookies salvos com as credenciais de acesso da vítima (agência, conta bancária e senha);

- indicar o download de um arquivo malicioso disfarçado de um programa verídico;

- “clonar” em outra aba uma sessão iniciada legitimamente pelo cliente do banco no Internet Banking.

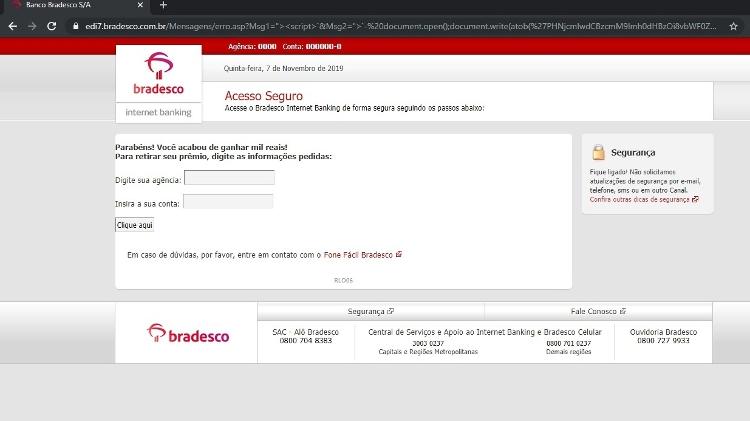

A imagem abaixo é um exemplo de como uma página falsa poderia ser inserida abaixo do domínio do Bradesco.

Como hackers poderiam explorar a falha?

Segundo Simoni, pelo menos dois ciberataques poderiam ser executados por meio da brecha no site do Bradesco. O primeiro caso seria o de phishing, em que um golpista dispara uma comunicação falsa à vítima par imitar um serviço real, e enganar a vítima para que ela colabore com o ataque.

Nesse caso, ele mandaria para a vítima um SMS do tipo: ‘Acesse o site do Bradesco neste link para cancelar um pagamento não autorizado’. E, como o link é de um próprio site do Bradesco mas modificado por comandos [maliciosos], a vítima enviaria informações ao atacante ao colocar agência, conta e senha

O segundo caso seria o de clonagem de sessões no Internet Banking. “Um cenário mais grave — mas mais difícil de acontecer— seria ele aproveitar uma vítima que já está logada no banco ou induzir uma vítima a se logar no banco primeiro e depois abrir o link dele. Nesse caso, ele poderia clonar a sessão”, diz o diretor do Dfndr.

Gomes completa: “Se o atacante consegue o passaporte da vítima, não precisa necessariamente saber as credenciais dela para se autenticar. Ou seja: se consegue capturar uma sessão que está ativa, o invasor pode entrar em determinada conta bancária sem saber nenhum tipo de credencial, como agência, conta ou senha.”

Mas essa segunda modalidade de golpe só seria possível se o banco não usasse um sistema que validasse o número do IP do acesso. Ainda que o banco não fizesse isso, o cibercriminoso não conseguiria realizar transações: apenas fazer checagens, como conferir extrato bancário e outras movimentações.

FONTE: UOL