Pode parecer assustador e irreal, mas os hackers também podem exfiltrar dados confidenciais do seu computador simplesmente mudando o brilho da tela, revelou uma nova pesquisa de segurança cibernética compartilhada com o The Hacker News.

Nos últimos anos, vários pesquisadores de cibersegurança demonstraram maneiras inovadoras de exfiltrar secretamente dados de um computador fisicamente isolado que não pode se conectar sem fio ou fisicamente com outros computadores ou dispositivos de rede.

Essas ideias inteligentes dependem da exploração de emissões pouco notadas dos componentes de um computador, como luz, som, calor, frequências de rádio, ou ondas ultrassônicas, e até mesmo usar as flutuações atuais nas linhas de energia.

Por exemplo, potenciais atacantes poderiam sabotar cadeias de suprimentos para infectar um computador atingido pelo ar, mas nem sempre podem contar com um informante para, sem saber, carregar um USB com os dados de volta de uma instalação

direcionada.

Quando se trata de alvos de alto valor, essas técnicas incomuns, que podem soar teóricas e inúteis para muitos, poderiam desempenhar um papel importante na exfiltração de dados confidenciais de um computador infectado, mas com ar.

Como funciona o brilho do ataque?

Em sua última pesquisa com colegas acadêmicos, Mordechai Guri, chefe do centro de pesquisa em segurança cibernética da Universidade Ben Gurion de Israel, criou um novo canal óptico secreto usando o qual os atacantes podem roubar dados de computadores com gapped a ar sem exigir conectividade de rede ou entrar em contato fisicamente com os dispositivos.

“Esse canal secreto é invisível, e funciona mesmo enquanto o usuário está trabalhando no computador. O malware em um computador comprometido pode obter dados confidenciais (por exemplo, arquivos, imagens, chaves de criptografia e senhas) e modular-os dentro do brilho da tela, invisível para os usuários”, disseram os pesquisadores.

A ideia fundamental por trás da codificação e decodificação de dados é semelhante aos casos anteriores, ou seja, o malware codifica as informações coletadas como um fluxo de bytes e, em seguida, modula-as como sinal ‘1’ e ‘0’.

Neste caso, o invasor usa pequenas alterações no brilho da tela LCD, que permanece invisível a olho nu, para modular secretamente informações binárias em padrões semelhantes a código sem-pele “Em telas LCD cada pixel apresenta uma combinação de cores RGB que produzem a cor composta necessária.

Na modulação proposta, o componente de cor RGB de cada pixel é ligeiramente alterado.”

“Essas mudanças são invisíveis, uma vez que são relativamente pequenas e ocorrem rapidamente, até a taxa de atualização da tela. Além disso, a mudança geral de cor da imagem na tela é invisível para o usuário.”

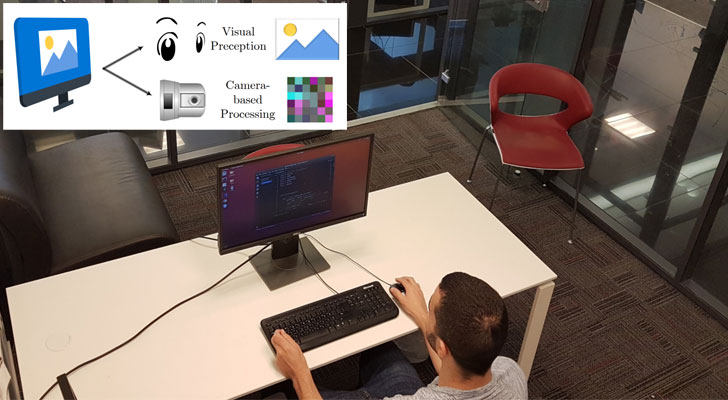

O invasor, por outro lado, pode coletar esse fluxo de dados usando gravação de vídeo do display do computador comprometido, tirada por uma câmera de vigilância local, câmera de smartphone ou uma webcam e pode, então, reconstruir informações exfiltradas usando técnicas de processamento de imagens.

Como mostrado na demonstração de vídeo compartilhada com o The Hacker News, os pesquisadores infectaram um computador com malware especializado que intercepta o buffer de tela para modular os dados no ASK, modificando o brilho do bitmap de acordo com a parte atual (‘1’ ou ‘0’). Você pode encontrar informações técnicas detalhadas sobre esta pesquisa no artigo [PDF ] intitulado, ‘BRIGHTNESS: Leaking Sensitive Data from Air-Gapped Workstations via Screen Brightness’, publicado ontem por Mordechai Guri, Dima Bykhovsky e Yuval Elovici.

Técnicas populares de exfiltração de dados com gapped de ar

Não é a primeira vez que pesquisadores de Ben-Gurion inventam uma técnica secreta para atingir computadores com ar. Suas pesquisas anteriores sobre máquinas de ar-gap incluem:

- Ataque powerhammer para exfiltrar dados de computadores atingidos pelo ar através de linhas de energia.

- A técnica do MOSQUITO usando quais dois PCs (ou mais) atingidos pelo ar colocados na mesma sala podem trocar secretamente dados através de ondas ultrassônicas.

- Técnica beatCoin que poderia permitir que os atacantes roubassem chaves de criptografia privadas de carteiras de criptomoedas com batidas aéreas.

- ataque aIR-Jumper que leva informações confidenciais de computadores atingidos pelo ar com a ajuda de câmeras de CFTV equipadas com infravermelho que são usadas para visão noturna.

- As técnicas MAGNETO e ODINI usam campos magnéticos gerados pela CPU como um canal secreto entre sistemas com ar e smartphones próximos.

- Ataque USBee que pode ser usado para roubar dados de computadores com gapped a ar usando transmissões de radiofrequência de conectores USB.

- Ataque diskFiltration que pode roubar dados usando sinais sonoros emitidos da unidade de disco rígido (HDD) do computador com gapped de ar direcionado;

- BitWhisper que conta com troca de calor entre dois sistemas de computador para senhas de sifão furtivamente ou chaves de segurança;

- AirHopper que transforma a placa de vídeo de um computador em um transmissor FM para capturar teclas;

- Técnica de fansmitter que usa ruído emitido por um ventilador de computador para transmitir dados; E

- Ataque GSMem que depende de frequências celulares.

FONTE: THE HACKER NEWS