Uma equipe de pesquisadores de segurança cibernética divulgou hoje uma empresa indiana de TI pouco conhecida que opera secretamente como um serviço global de hackers por aluguel ou plataforma de hacking como serviço.

Sediada em Délhi, a BellTroX InfoTech alvejou milhares de indivíduos de alto perfil e centenas de organizações em seis continentes nos últimos sete anos.

Os serviços de hack-for-Hire não operam como um grupo patrocinado pelo Estado, mas provavelmente como uma empresa de hack-for-Hire que conduz espionagem comercial cibernética contra determinados alvos em nome de investigadores particulares e de seus clientes.

De acordo com o último relatório publicado pelo Citizen Lab da Universidade de Toronto, o BellTroX – apelidado de ‘ Dark Basin‘ como um grupo de hackers – grupos de advocacia, políticos seniores, oficiais do governo, CEOs, jornalistas e defensores de direitos humanos.

“Ao longo de nossa investigação de vários anos, descobrimos que a Dark Basin provavelmente conduziu espionagem comercial em nome de seus clientes contra oponentes envolvidos em eventos públicos de alto perfil, casos criminais, transações financeiras, notícias e advocacia”, diz o relatório.

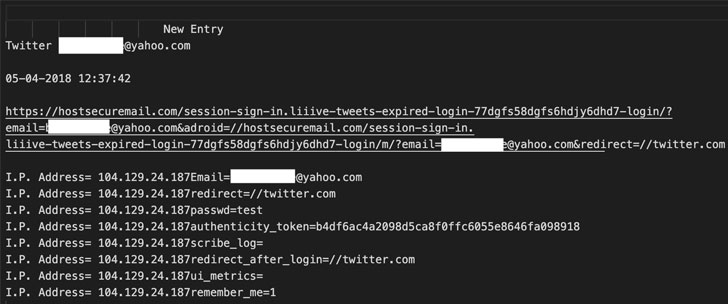

O Citizen Lab iniciou sua investigação sobre o grupo ‘Dark Basin’ em 2017, depois de ter sido contatado por um jornalista direcionado a páginas de phishing que eram veiculadas por meio do encurtador de URL Phurl de código aberto auto-hospedado.

Os pesquisadores descobriram que os invasores usavam o mesmo encurtador de URL para disfarçar pelo menos 27.591 outros links de phishing contendo os endereços de email dos alvos.

“Como os encurtadores criaram URLs com códigos de acesso sequenciais, conseguimos enumerá-los e identificar quase 28.000 URLs adicionais contendo endereços de e-mail dos destinos”.

Inicialmente suspeito de ser patrocinado pelo estado, o grupo de hackers foi mais tarde identificado como um esquema de hack-for-Hire, dada a variedade de alvos.

Curiosamente, Sumit Gupta, proprietário da empresa BellTroX, já foi indiciado na Califórnia em 2015 por seu papel em um esquema semelhante de hack-for-rental, juntamente com dois investigadores particulares que admitiram pagar para invadir as contas dos executivos de marketing.

“O Dark Basin deixou cópias do código-fonte do kit de phishing disponíveis on-line, bem como arquivos de log” que “registravam todas as interações com o site de phishing com credenciais, incluindo atividades de teste realizadas pelos operadores do Dark Basin”, disse o Citizen Lab.

“Conseguimos identificar vários funcionários da BellTroX cujas atividades se sobrepuseram à Dark Basin porque usavam documentos pessoais, incluindo um CV, como conteúdo de isca ao testar seus encurtadores de URL”.

“Eles também fizeram postagens nas redes sociais descrevendo e recebendo crédito por técnicas de ataque contendo capturas de tela de links para a infraestrutura da Dark Basin”.

O Citizen Lab notificou centenas de indivíduos e instituições alvo do BellTroX e compartilhou suas descobertas com o Departamento de Justiça dos Estados Unidos (DOJ), a pedido de vários alvos.

“A Dark Basin tem um portfólio notável de metas, de altos funcionários do governo e candidatos em vários países a empresas de serviços financeiros, como fundos de hedge e bancos, a empresas farmacêuticas”.

“Muitos dos alvos da Dark Basin têm uma sensação forte, mas não confirmada, de que o alvo está vinculado a uma disputa ou conflito com uma parte específica que eles conhecem”.

A empresa de segurança cibernética NortonLifeLock também conduz uma investigação paralela das operações da Dark Basin, apelidada de “Mercenary.Amanda” e divulgou uma lista de indicadores de compromisso (IoC).

FONTE: MUNDO HACKER