Uma busca fácil do VirusTotal por bancos de dados abertos do Firebase encontrou mais de 2.100 lojas de dados usadas por aplicativos móveis foram deixadas acessíveis por desenvolvedores, expondo saldos bancários da empresa, fotos de família e informações confidenciais de aplicativos de saúde, de acordo com os pesquisadores.

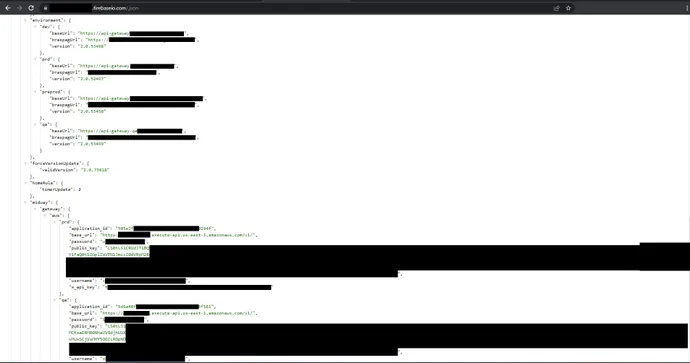

Os aplicativos móveis variavam de aplicativos relativamente impopulares — como um aplicativo de namoro com mais de 10.000 downloads — até aplicativos muito mais comuns, como um portal de clientes para uma rede de lojas de departamentos sul-americana com mais de 10 milhões de downloads. O aplicativo da loja de departamentos, por exemplo, expôs erroneamente suas credenciais e chaves de gateway de API, enquanto um banco de dados completamente inseguro para um rastreador em execução deixou coordenadas GPS, frequências cardíacas dos usuários e outras informações de saúde expostas, mostra pesquisa publicada em 15 de março pela empresa de segurança cibernética Check Point Software Technologies.

Como empresas e desenvolvedores adotaram tecnologias nativas da nuvem, a segurança geralmente ficou para trás, diz Lotem Finkelsteen, chefe de inteligência e pesquisa de ameaças da Check Point Software.

“Embora os ambientes em nuvem substituíssem os servidores tradicionais on-prem, ele também abriu os ativos para a Internet, fora do perímetro”, diz ele. “Os desenvolvedores que estão acostumados com servidores no local tendem a esquecê-lo e usá-los enquanto confiam na segurança [que pode não estar presente] para proteger a rede.”

Os vazamentos de dados encontrados pelos pesquisadores da Check Point são os mais recentes causados por backends de banco de dados abertamente acessíveis para aplicativos móveis ou serviços em nuvem. De um balde de serviço de armazenamento simples (S3) exposto do Amazon Web Service (AWS), vazando meio milhão de documentos para casos de MongoDB acessíveis publicamente vazando 700.000 registros de hóspedes da Choice Hotels, as configurações erradas causaram enormes violações de dados nos últimos anos.

Mesmo as empresas de cibersegurança não são imunes ao problema. No início de março, a empresa de segurança Reposify digitalizou as redes de 35 grandes empresas de cibersegurança, descobrindo que 86% das empresas expuseram pelo menos um serviço de acesso remoto sensível e 80% de ativos de rede expostos. Mais da metade (51%) também tinha pelo menos um banco de dados exposto, incluindo 72% com uma instância de banco de dados postrgreSQL exposta, 50% com uma instância OracleDB exposta e 28% e 21% com uma instância de MySQL e MSSQL expostas, respeitosamente, segundo a empresa.

“Os bancos de dados são baús de tesouros modernos — a gravidade do ataque dependerá diretamente do tipo de dados que possuem”, diz Dor Levy, diretora de pesquisa de segurança da Reposify.

Bancos de dados do Google Firebase foram mal configurados

Na pesquisa mais recente, os pesquisadores da Check Point Software enumeraram 2.113 bancos de dados firebase que pareciam ter sido deixados em “modo de teste” acessível publicamente ou tinham credenciais expostas que permitiam aos pesquisadores da empresa acessar o banco de dados. Firebase é um serviço do Google para fornecer backends facilmente integrados e gerenciados para aplicativos móveis.

Os pesquisadores da Check Point Software usaram uma pesquisa do banco de dados de MALWARE e URL malicioso VirusTotal, também de propriedade do Google, para procurar bancos de dados abertos. Os desenvolvedores geralmente enviam seus aplicativos para o VirusTotal para garantir que eles não sejam marcados como maliciosos, de acordo com o Check Point Software. Cerca de 5% dos mais de 100.000 aplicativos firebase enviados ao VirusTotal tinham o endereço para um banco de dados aberto.

A pesquisa demonstrou a facilidade com que os atacantes poderiam encontrar conjuntos de dados potencialmente valiosos armazenados na nuvem e expostos ao público. Qualquer hacker poderia procurar arquivos públicos do VirusTotal e recuperar o endereço completo do backend da nuvem, que poderia então ser acessado se deixado no modo de teste ou com credenciais expostas, disse Finkelsteen, da Check Point Software, em uma declaração anterior.

“Tudo o que encontramos está disponível para qualquer um”, disse ele. “Em última análise, com esta pesquisa, provamos como é fácil para uma violação ou exploração de dados ocorrer. A quantidade de dados que se senta abertamente e que está disponível para qualquer um na nuvem é uma loucura. É muito mais fácil de quebrar do que pensamos.

Um aplicativo de design de logotipo com mais de 10 milhões de downloads expôs aproximadamente 130.000 nomes de usuário, endereços de e-mail e senhas, de acordo com pesquisadores da Check Point. Outros aplicativos incluem um aplicativo de mídia social de áudio e um aplicativo de contabilidade para pequenas e médias empresas.

Os bancos de dados abertos não apenas expõem dados confidenciais, mas — uma vez que permitem que os dados sejam gravados no banco de dados — eles podem ser abusados por um invasor para alterar valores no banco de dados, injetar conteúdo malicioso no aplicativo nos dispositivos dos usuários ou criptografar o banco de dados para resgate. A má configuração é a principal causa de violações de dados no setor de informações — representando mais de 70% das violações — e muitas vezes está entre as três principais causas de violações para outras indústrias, de acordo com o “Relatório de Investigações de Violação de Dados” (DBIR) da Verizon.

“Temos que assumir que qualquer ferramenta disponível para nós também está disponível para hackers para exploração — infelizmente, isso é parte e parcela do protocolo de segurança cibernética”, diz Levy, da Reposify. “Serviços pesquisáveis como [Google, Shodan e VirusTotal] são um bom ponto de partida para qualquer pesquisa ou auditoria de superfície de ataque. A questão é encontrar todos os serviços associados pertencentes a um alvo específico que precisam ser protegidos, auditados e contabilizados.”

A Check Point Software notificou os desenvolvedores de aplicativos mencionados em sua assessoria, ressaltando que a configuração errada de segurança não é culpa do Google Firebase, que oferece maneiras de proteger melhor os ativos.

“As tecnologias em nuvem cresceram tão rápido que os desenvolvedores estão lutando para recuperar o catch up e deixar seus bancos de dados abertos a todos por engano”, diz Finkelsteen, da Check Point, acrescentando: “Os desenvolvedores devem estar cientes da bênção das tecnologias em nuvem, mas também dos perigos. Os especialistas em segurança devem facilitar a transição para nuvem e cobrir erros que seus desenvolvedores cometem.”

A empresa recomenda que os desenvolvedores tomem medidas. No Amazon Web Services, os usuários devem garantir que os baldes S3 não sejam acessíveis publicamente, enquanto os usuários da Plataforma Google Cloud devem bloquear o DB de armazenamento em nuvem contra acesso anônimo ou público. Por último, os usuários do Microsoft Azure podem definir o acesso padrão da rede para contas de armazenamento para negar.

FONTE: DARK READING