Uma operação de hackers por aluguel foi descoberta usando uma variedade de malware não documentado para atingir instituições financeiras do sul da Ásia e empresas globais de entretenimento.

Apelidada de “CostaRicto” pelos pesquisadores da Blackberry, a campanha parece ser obra de mercenários APT que possuem ferramentas de malware sob medida e recursos complexos de proxy VPN e tunelamento SSH.

“As metas do CostaRicto estão espalhadas por diferentes países da Europa, Américas, Ásia, Austrália e África, mas a maior concentração parece estar no sul da Ásia (especialmente Índia, Bangladesh e Cingapura e China), sugerindo que o ator de ameaças poderia ser baseado nessa região, mas trabalhando em uma ampla gama de comissões de diversos clientes”, disseram os pesquisadores.

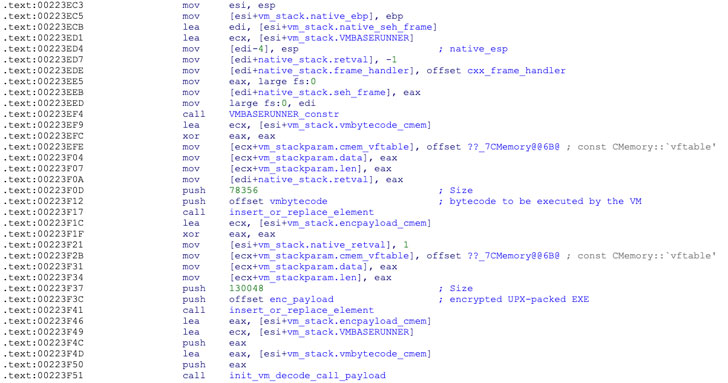

O modus operandi em si é bastante direto. Ao obter uma base inicial no ambiente do alvo através de credenciais roubadas, o invasor passa a configurar um túnel SSH para baixar um backdoor e um carregador de carga chamado CostaBricks que implementa um mecanismo de máquina virtual C++ para decodificar e injetar a carga de bytecode na memória.

Além de gerenciar servidores de comando e controle (C2) via túnel DNS,o backdoor entregue pelos carregadores acima mencionados é um C++ compilado executável chamado SombRAT — assim chamado de Sombra, um hacker mexicano, e infiltrado do popular jogo multiplayer Overwatch.

O backdoor vem equipado com 50 comandos diferentes para realizar tarefas específicas (pode ser categorizado em núcleo, taskman, config, armazenamento, depuração, funções de rede) que vão desde injetar DLLs maliciosos na memória até enumerar arquivos no armazenamento até exfiltrar os dados capturados para um servidor controlado por invasores.

Ao todo, seis versões do SombRAT foram identificadas, com a primeira versão datando de outubro de 2019 e a última variante observada no início deste mês de agosto, implicando que o backdoor está em desenvolvimento ativo.

Embora as identidades dos bandidos por trás da operação ainda sejam desconhecidas, um dos endereços IP para os quais os domínios backdoor foram registrados foi ligado a uma campanha de phishing anterior atribuída ao grupo de hackers APT28 ligado à Rússia, sugerindo a possibilidade de que as campanhas de phishing poderiam ter sido terceirizadas para o mercenário em nome do ator de ameaça real.

Esta é a segunda operação de hackers por aluguel descoberta pela Blackberry, sendo a primeira uma série de campanhas de um grupo chamado Bahamut que foi encontrada para explorar falhas de zero-day, software malicioso e operações de desinformação para rastrear alvos localizados no Oriente Médio e sul da Ásia.

“Com o inegável sucesso do Ransomware-as-a-Service (RaaS), não é surpresa que o mercado de cibercriminosos tenha expandido seu portfólio para adicionar campanhas dedicadas de phishing e espionagem à lista de serviços oferecidos”, disseram os pesquisadores da Blackberry.

“A terceirização de ataques ou certas partes da cadeia de ataque a grupos mercenários não afiliados tem várias vantagens para o adversário — economiza seu tempo e recursos e simplifica os procedimentos, mas o mais importante fornece uma camada adicional de indescrição, o que ajuda a proteger a identidade real do ator de ameaças.”

FONTE: THE HACKER NEWS