O impacto de uma violação de segurança cibernética pode ser doloroso para qualquer empresa, e devastador para alguns. Qualquer uma das cinco principais ameaças que vemos no ambiente atual — malware, ransomware, hacking de aplicativos da Web, uso indevido de informações privilegiadas e invasões direcionadas — são graves e podem causar danos financeiros e reputacionais graves e duradouros. Primeiro, há o custo financeiro — US$ 4,24 milhões em média, de acordo com o Relatório de Custo de Uma Violação de Dados da IBM para 2021. Então há o custo de reputação, que é muito mais difícil de quantificar e pode levar anos para ser superado.

Então, o que uma empresa pode fazer para se defender desses ataques cibernéticos mais prevalentes? Seja impulsionado pela necessidade de atender aos requisitos de conformidade com base nos frameworks do setor ou como um esforço para melhorar seu programa de defesa cibernética, a jornada pode ser assustadora — especialmente quando há falta de orientação clara e acionável.

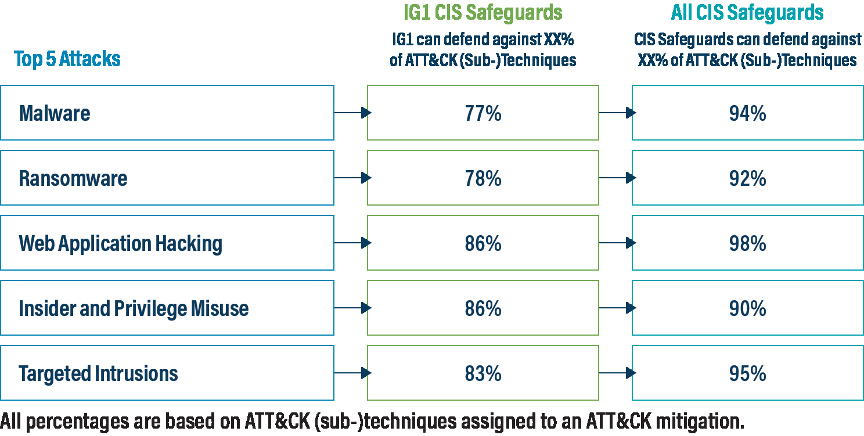

Continue lendo para saber como a orientação comprovada e eficaz do Centro de Segurança da Internet (CIS) pode ajudar as organizações a defender até 92% das técnicas de atacante.

Orientação priorizada para alcançar a higiene cibernética essencial

Ao trabalhar para o cumprimento das estruturas de segurança, muitas equipes de segurança de TI fazem referência aos Controles de Segurança Crítica (CIS) da CIS para ajudar a orientar sua estratégia. Os Controles cis são um conjunto de 18 ações priorizadas e 153 medidas defensivas conhecidas como Salvaguardas. Eles são desenvolvidos e refinados por uma comunidade global de especialistas voluntários sob a liderança da CEI.

As empresas que adotam os Controles pediram repetidamente que identifiquemos: “O que devemos fazer primeiro?” Em resposta, a comunidade de Controles categorizou as Salvaguardas nos Controles cis em três Grupos de Implementação (IGs) com base em sua dificuldade e custo de implementação.

O Grupo de Implementação 1 (IG1) ajuda as empresas a alcançar o que chamamos de higiene cibernética essencial, e são as Salvaguardas que recomendamos que todas as empresas devem implantar no mínimo. Para aqueles que enfrentam ataques mais sofisticados, ou devem proteger dados ou sistemas mais críticos, essas Salvaguardas também fornecem as bases para os outros dois Grupos de Implementação, IG2 e IG3.

Defesa comprovada usando a estrutura MITRE ATT&CK

Naturalmente, muitas empresas querem saber o quão eficazes são os Controles CIS contra os tipos mais prevalentes de ataques. O CIS Community Defense Model (CDM) v2.0 foi criado para ajudar a responder a isso e outras perguntas sobre o valor dos Controles com base em dados de ameaças dos principais relatórios do setor.

Na CIS, entendemos que nem todas as empresas poderão realizar esse tipo de análise por conta própria, razão pela qual criamos o Modelo comunitário de Defesa em primeiro lugar. O MDL v2.0 melhorado pode ser usado por qualquer empresa para projetar, priorizar, implementar e melhorar seu programa de segurança. E, baseia-se na experiência dos mesmos especialistas em segurança que ajudam a criar os Controles CIS.

O MDL usa a estrutura MITRE Adversarial Tactics, Techniques, and Common Knowledge (ATT&CK), que nos permite expressar qualquer tipo de ataque como um conjunto de técnicas de ataque ou padrões de ataque. Para cada um dos cinco tipos de ataque mais prevalentes, como ransomware, coletamos os padrões de ataque correspondentes e, em seguida, rastreamos quais proteções cis defendem contra cada técnica encontrada nesses padrões. Essa metodologia nos ajuda a medir quais salvaguardas são mais eficazes em geral para defender entre os tipos de ataque.

As descobertas do CDM v2.0 reafirmaram e fortaleceram, com dados objetivos, o que já pensávamos ser verdade — que o CIS Controls IG1 fornece uma defesa cibernética viável contra os cinco principais ataques.

Para o CDM v2.0, os cinco principais tipos de ataque são malware, ransomware, hacking de aplicativos da Web, uso indevido de insider e privilégios e invasões direcionadas. Nossa análise constatou que a implementação do IG1 Safeguards defende 77% das técnicas ATT&CK (sub-)usadas nos cinco principais tipos de ataque. Essa taxa de eficácia aumenta para 91% se todas as salvaguardas da CEI forem implementadas.

Esses resultados mostram como um número relativamente pequeno de passos defensivos bem escolhidos e básicos (IG1) pode melhorar significativamente a postura de segurança cibernética de uma empresa, ao mesmo tempo em que demonstra como o IG1 é o ideal na rampa para implementar os Controles CIS. Também descobrimos que o CIS Safeguard 4.1, “Establish and Keep a Secure Configuration Process”, é mais eficaz na defesa contra os cinco principais ataques, reforçando a importância de configurações seguras, como as contidas nos Benchmarks cis.

Também examinamos cada tipo de ataque individualmente. Nossa análise determinou que a implementação do IG1 Safeguards se defende contra 78% das técnicas de Ransomware ATT&CK (sub-), enquanto a implementação de todas as Proteções CIS se defende contra 91% dessas técnicas. Isso, e outros achados de padrão de ataque, podem ser vistos na imagem abaixo. Vale ressaltar que 100% de proteção contra todas as técnicas de ataque para qualquer tipo de ataque é difícil, pois algumas técnicas não podem ser defendidas contra.

Além disso, algumas salvaguardas do IG1 são fundamentais e orientadas a processos, como gestão de ativos corporativos e de software. Embora essas salvaguardas fundamentais não possam ser incluídas no modelo ATT&CK como medidas defensivas, elas são necessárias para implementar com sucesso outras Salvaguardas que mapeiam para a ATT&CK.

Estudo após estudo demonstrou que praticamente todos os ataques cibernéticos têm sucesso aproveitando condições que poderiam ser razoavelmente descritas como má higiene cibernética. A CIS oferece uma ampla gama de ferramentas e recursos para virar o jogo sobre os maus atores de hoje.

Quer começar? Obtenha sua cópia do CIS Community Defense Model 2.0 hoje.

FONTE: HELPNET SECURITY