Nos últimos cinco anos, o National Vulnerability Database (NVD) quebrou seu próprio recorde de vulnerabilidades relatadas e está prestes a fazer o mesmo em 2022. Com um cenário de ameaças crescendo tão rapidamente, não é surpresa ver que as equipes de segurança não podem manter o ritmo.

De acordo com um relatório da Cobalt , 79% das equipes de segurança lutam para monitorar de forma consistente as vulnerabilidades em meio à escassez de mão de obra atual, e 54% dos entrevistados de segurança estão pensando em deixar seus empregos.

Tentar remediar tudo nunca foi uma estratégia vencedora. O gerenciamento de vulnerabilidades baseado em risco (RBVM) é uma abordagem que obtém melhores resultados das organizações com menos esforço do que tentar acompanhar a média diária de mais de 60 novas vulnerabilidades até agora em 2022.

Cinco anos de dados comprovam isso. As quatro principais métricas usadas para medir o sucesso com o RBVM melhoraram consistentemente, mesmo que um número recorde de vulnerabilidades e exposições comuns (CVEs) tenha acrescentado mais ruído à briga a cada ano.

Vamos dar uma olhada mais profunda nessas métricas, como elas melhoraram e por que elas melhoraram.

RBVM 101

Em seus primeiros dias, o RBVM era um tabu porque todos viam o gerenciamento de vulnerabilidades como uma proposta de tudo ou nada. Poucos preciosos alcançaram o status “todos”, e chegar lá significava muito tempo perdido na correção de vulnerabilidades que não representavam nenhuma ameaça.

Os ” modelos de maturidade ” tentam coletar as melhores práticas de segurança cibernética determinadas por especialistas e ajustá-las ao longo do tempo, mas há uma maneira ainda melhor: dados. Uma série de relatórios de pesquisa do Cyentia Institute forneceu algumas respostas sobre o que as organizações devem priorizar e informar uma melhor abordagem à RBVM.

Uma pesquisa produzida em conjunto com o Cyentia Institute mostrou que 23% das vulnerabilidades publicadas têm código de exploração associado e 2% observaram explorações em estado selvagem. Isso reduz drasticamente a quantidade de esforço necessária… se você estiver corrigindo da maneira certa.

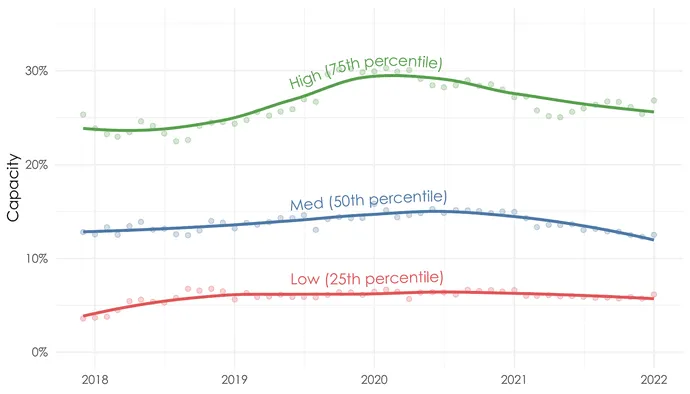

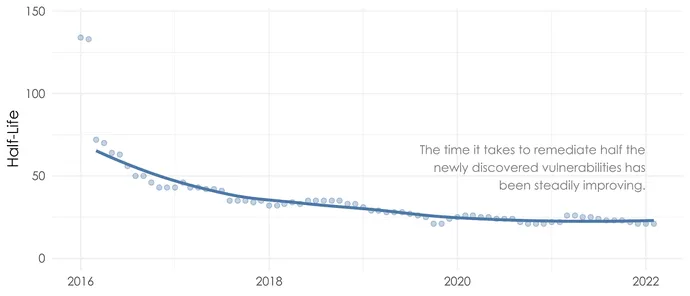

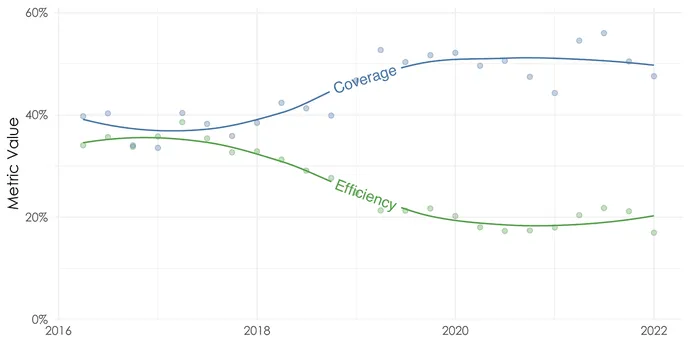

Podemos avaliar como as organizações estão se saindo observando a capacidade de remediação, velocidade, cobertura e eficiência. O Cyentia Institute analisou dados da plataforma de Kenna nos últimos cinco anos e os visualizou nos gráficos abaixo.

A capacidade, a proporção de vulnerabilidades abertas sendo fechadas em média todos os meses, geralmente aumentou nos últimos cinco anos para organizações líderes e médias. Enquanto a maioria das organizações está corrigindo mais de suas vulnerabilidades abertas, o quarto inferior das organizações permaneceu estável, sem mudanças significativas.

A velocidade de remediação teve um progresso rápido e significativo e desde então vem melhorando lentamente. Onde estamos agora é um grande avanço em relação ao início de 2016, quando a meia-vida era de mais de 125 dias. Nos últimos quatro anos, a meia-vida – ou tempo necessário para corrigir metade das vulnerabilidades recém-descobertas – caiu mais de um terço de 32 dias para 21 dias.

Eficiência e cobertura estão relacionadas, por isso são mostradas juntas, e sem uma mudança significativa na estratégia de priorização, melhorar uma dessas métricas muitas vezes levará à diminuição da outra. Por exemplo, uma maneira de aumentar a cobertura é simplesmente remediar mais, mas isso o torna menos eficiente.

Por volta de 2018, tanto a cobertura quanto a eficiência estavam em torno de 35%, mas um aumento na cobertura (mais vulnerabilidades exploradas são corrigidas corretamente) causa uma diminuição na eficiência (menos das vulnerabilidades corrigidas estão sendo exploradas). Isso provavelmente é causado por organizações que aumentam sua capacidade de corrigir mais vulnerabilidades.

Lembre-se de que tudo isso está acontecendo, pois vimos o número de vulnerabilidades relatadas aumentar a cada ano desde 2017. As organizações que adotaram o RBVM estão filtrando o ruído concentrando-se no risco. Eles também estão corrigindo mais vulnerabilidades mais rapidamente, e é por isso que a cobertura e a eficiência continuam a melhorar.

Explicando o sucesso

Embora uma abordagem mais inteligente ao gerenciamento de vulnerabilidades faça a maior diferença, os fornecedores também ficaram mais inteligentes. A pesquisa nos diz que a Microsoft tem mais ativos vulneráveis observados e mais atividade de exploração do que seus pares. Quando a gigante do software emite patches rapidamente, isso tem um forte impacto na velocidade de correção (as organizações abordam metade de suas vulnerabilidades que afetam os produtos da Microsoft em aproximadamente 22 dias, mais de 40 vezes mais rápido que SAP ou Linux em 900 dias).

Entre uma abordagem mais inteligente e correções rápidas de fornecedores de software, o gerenciamento de vulnerabilidades está em uma posição muito melhor do que há cinco anos. A prova está nos números de que as organizações têm mais sucesso quando abordam a segurança por meio de lentes de risco.O mercado de trabalho complicou ainda mais a já complexa questão da segurança, mas agora as organizações sabem que não precisam consertar tudo. Na verdade, seria tolice e você acabaria afastando seus valiosos profissionais de segurança. Ao adotar o RBVM, as organizações podem começar a reprimir o pandemônio implacável que o atual cenário de segurança se tornou.

FONTE: DARK READING