Os vazamentos de dados representam um desafio significativo e crescente para as empresas em todo o mundo, principalmente devido à crescente prevalência de ransomware e à crescente sofisticação dos ataques cibernéticos . Esse desafio é ainda mais complicado pelo surgimento de vazamentos de dados falsos. Agora, os atores de ameaças geralmente procuram capitalizar a criação de falsificações. As repercussões de tais vazamentos fabricados são de longo alcance. Eles podem prejudicar substancialmente a reputação das organizações envolvidas. Mesmo que se prove que os dados vazados são falsos, a disseminação inicial de desinformação pode provocar publicidade desfavorável.

Uma análise mais detalhada da natureza dos vazamentos falsos pode ajudar a fornecer orientações sobre como as empresas podem efetivamente mitigar os riscos associados.

O que motiva os cibercriminosos a fabricar vazamentos de dados?

Blogs de grupos cibercriminosos, como LockBit , Conti , Cl0p, e outros, são um foco constante de atenção da mídia. De certa forma, esses “blogueiros” podem rivalizar com celebridades ou estrelas do Instagram em termos de publicidade. Seus blogs são hospedados na Dark Web e em outros sites ocultos, enquanto alguns atores de ameaças também têm suas próprias páginas na plataforma X (anteriormente Twitter). É aqui que os agentes mal-intencionados publicam informações sobre as empresas vítimas e tentam chantageá-las, exigindo resgate e estabelecendo uma contagem regressiva para a liberação de dados confidenciais, como correspondência comercial privada, credenciais de login para contas corporativas e informações sobre funcionários ou clientes. Além disso, os criminosos podem colocar dados à venda, já que outros agentes de ameaças podem estar interessados em comprar essas informações para novos ataques.

Cibercriminosos menos conhecidos também querem chamar a atenção, o que os leva a criar vazamentos falsos. Esses vazamentos não apenas geram hype e provocam uma reação preocupada da empresa-alvo, mas também servem como uma maneira frutífera de enganar “colegas” no mercado negro e vender a outros cibercriminosos algo que não é realmente um vazamento. Os cibercriminosos novatos têm muito mais chances de cair nesse truque.

Analisar e acumular: manipulando bancos de dados para passar como vazamentos recém-descobertos

Um vazamento de dados falso pode assumir a forma de um banco de dados analisado, que envolve a extração de informações de fontes abertas sem dados confidenciais. A análise da Internet, também conhecida como Web scraping, refere-se à extração de texto, imagens, links, tabelas ou outras informações de sites. Com a ajuda da análise, os agentes de ameaças podem coletar informações para fins maliciosos, incluindo vazamentos falsos.

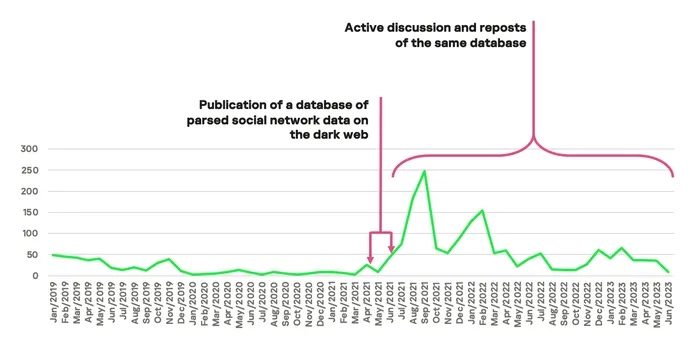

Em 2021, uma conhecida plataforma de rede de negócios encontrou um caso assim quando um suposto conjunto de dados de seus usuários foi colocado à venda na Dark Web. No entanto, investigações subsequentes revelaram que, na verdade, era uma agregação de dados provenientes de perfis de usuários acessíveis publicamente e outros sites, e não uma violação de dados. Isso gerou uma onda de atenção na mídia, bem como na comunidade Dark Web.

Sempre que surgem ofertas da Dark Web alegando fornecer bancos de dados vazados de redes sociais populares como LinkedIn, Facebook ou X, é altamente provável que sejam vazamentos falsos contendo informações já disponíveis publicamente online. Esses bancos de dados podem circular na Dark Web por anos, ocasionalmente desencadeando novas publicações e causando alarme entre as empresas visadas.

De acordo com a Kaspersky Digital Footprint Intelligence , entre 2019 e meados de 2021 houve uma média de 17 postagens por mês sobre vazamentos de mídia social na Dark Web, enquanto a partir do verão de 2021, quando ocorreu o caso mencionado, o número de postagens aumentou. a 65 por mês em média. No entanto, muitas dessas mensagens, com base em nossas descobertas, podem ser republicações do mesmo banco de dados.

Old is Gold: Repostando bancos de dados desatualizados

Vazamentos antigos, mesmo que sejam genuínos, também podem servir de base para a criação de vazamentos falsos. Quando vazamentos de dados antigos são apresentados como novos, cria-se a ilusão de que os cibercriminosos têm acesso generalizado a informações confidenciais e estão ativamente envolvidos em ataques cibernéticos. Essa tática pode ajudá-los a construir uma reputação entre potenciais compradores ou outros criminosos nos mercados clandestinos.

Casos semelhantes ocorrem constantemente dentro da comunidade shadow, onde até mesmo vazamentos muito antigos ou não verificados são expostos. Dados com vários anos são recarregados continuamente em fóruns da Dark Web, às vezes oferecidos gratuitamente e outras vezes por uma taxa, mascarados como um novo banco de dados. Isso não apenas representa riscos à reputação, mas também põe em risco a segurança do cliente.

Mitigação de vazamentos falsos: orientação para empresas

Diante de um vazamento falso, a resposta natural costuma ser o pânico, devido à atenção do público que isso causa. No entanto, identificar e responder prontamente a vazamentos falsos é crucial. Os primeiros passos que quem está no meio de uma tempestade deve tomar são evitar contato com invasores e investigar minuciosamente o vazamento relatado. Isso pode ser feito verificando a fonte, cruzando dados internos e avaliando a credibilidade das informações. Em outras palavras, uma empresa precisa coletar evidências para confirmar o ataque e o comprometimento.

Em geral, vazamentos de dados para grandes empresas, incluindo vazamentos falsos, não são uma questão de se, mas de quando. Transparência e preparação são fundamentais ao lidar com desafios tão significativos. É útil preparar um plano de comunicação com antecedência para interagir com clientes, jornalistas e órgãos governamentais. Além disso, o monitoramento proativo da Dark Web constantemente permitirá a detecção de novas postagens sobre vazamentos falsos e reais, além de rastrear picos de atividades maliciosas. Como o monitoramento da Dark Web requer automação e as equipes internas podem não ter recursos ou tempo, especialistas externos geralmente são responsáveis por isso.

Além disso, o desenvolvimento de planos abrangentes de resposta a incidentes com equipes designadas, canais de comunicação e protocolos ajuda a lidar prontamente com esses casos, caso ocorram.

Em uma era em que os vazamentos de dados representam uma ameaça constante para as empresas, uma ação rápida e proativa é essencial. Ao identificar e responder prontamente a esses incidentes, conduzir investigações completas, envolver-se com especialistas em segurança cibernética e colaborar com a aplicação da lei, as empresas podem mitigar riscos, proteger sua reputação e salvaguardar a confiança do cliente.

FONTE: DARKREADING