Cibercriminosos estão explorando falhas conhecidas no software Sunlogin para implantar a estrutura de comando e controle (C2) Sliver. O Objetivos dos agentes de ameaça é a realização de atividades pós-exploração.

Exploração de falhas no Sunlogin para implantar Sliver C2

As descobertas da exploração dessas falhas vêm do AhnLab Security Emergency response Center (ASEC), que fez importantes descobertas sobre a mesma.

Os pesquisadores descobriram que as vulnerabilidades de segurança no Sunlogin, um programa de desktop remoto desenvolvido na China, estão sendo abusadas para implantar uma ampla gama de cargas úteis.

De acordo com os pesquisadores, os hackers não apenas usaram o backdoor Sliver, mas também usaram o malware BYOVD para incapacitar produtos de segurança e instalar shells reversos. Segundo as descobertas, as cadeias de ataque começam com a exploração de dois bugs de execução remota de código em versões Sunlogin anteriores à v11.0.0.33 (CNVD-2022-03672 e CNVD-2022-10270), seguidos pela entrega de Sliver ou outro malware, como Gh0st RAT e criptografia XMRig mineiro de moedas.

Ação dos hackers

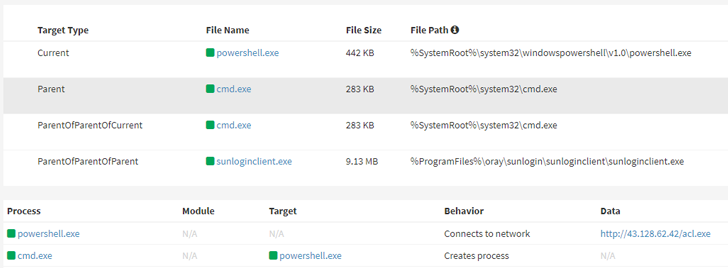

Em um exemplo, o agente da ameaça teria armado as falhas do Sunlogin para instalar um script do PowerShell que, por sua vez, emprega a técnica BYOVD para incapacitar o software de segurança instalado no sistema e descartar um shell reverso usando o Powercat. Esse método BYOVD abusa de um driver do Windows legítimo, mas vulnerável, mhyprot2.sys, que é assinado com um certificado válido para obter permissões elevadas e encerrar processos antivírus.

O The Hacker News lembra que o driver anti-cheat para o videogame Genshin Impact foi utilizado anteriormente como um precursor da implantação de ransomware, conforme divulgado pela Trend Micro.

E, de acordo com os pesquisadores:

Não está confirmado se foi feito pelo mesmo agente de ameaça, mas depois de algumas horas, um log mostra que um backdoor Sliver foi instalado no mesmo sistema por meio de uma exploração de vulnerabilidade Sunlogin RCE.

As descobertas surgem quando os agentes de ameaças estão adotando o Sliver, uma ferramenta legítima de teste de penetração baseada em Go, como uma alternativa ao Cobalt Strike e ao Metasploit.

Os pesquisadores apontam que:

O Sliver oferece os recursos passo a passo necessários, como roubo de informações de conta, movimentação de rede interna e ultrapassagem da rede interna de empresas, assim como o Cobalt Strike.

As vulnerabilidades conhecidas no Sunlogin é a porta de entrada dos hacker para executarem a implantação do Silver C2. Esperamos que, em breve, essa implantação de cargas úteis sejam interrompidas pelos pesquisadores de segurança.

FONTE: SEMPREUPDATE