Ameaças internas são um problema sério e crescente. Segundo pesquisas recentes , funcionários mal-intencionados contribuem com 20% dos incidentes e os ataques em que os insiders estão envolvidos são, em média, 10 vezes maiores do que os conduzidos por atores externos. Dados adicionais (PDF) mostraram um aumento nos ataques de ameaças internas nos últimos dois anos, já que o risco foi exacerbado pelo trabalho remoto durante a pandemia.

Para minimizar ameaças internas, todas as organizações devem monitorar mercados, fóruns e canais de mídia social para conversas sobre sua empresa. Isso os ajuda a identificar os primeiros sinais de alerta de um ataque iminente, como cibercriminosos em busca de informações privilegiadas ou funcionários insatisfeitos fazendo comentários desagradáveis. Esse monitoramento também deve se estender à Dark Web, pois esta é uma mina de ouro para o reconhecimento de criminosos cibernéticos nas organizações, porque os agentes de ameaças acreditam que estão fora do alcance das equipes de aplicação da lei e segurança cibernética.

Tipos de ameaça interna

Quando falamos de ameaças internas, é importante entender que existe mais de um tipo de invasor mal-intencionado. Em termos gerais, você pode categorizá-los em três grupos:

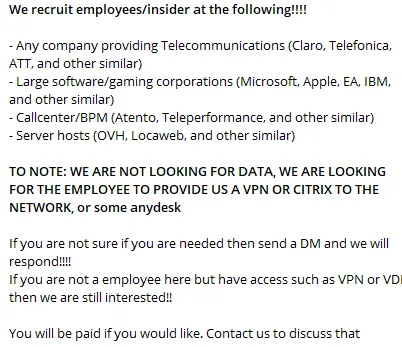

Insiders motivados por ganhos financeiros : No clima econômico atual, os funcionários podem ser levados a atividades maliciosas por grupos de ameaças. Por exemplo, o grupo de ameaças Lapsus$ postou de forma infame uma chamada de recrutamento pedindo ajuda de funcionários de empresas de telecomunicações, empresas de software e jogos e call centers — oferecendo dinheiro em troca de informações.

Solitários e agentes de ameaças oportunistas: são pessoas internas difíceis de identificar que usam sua posição privilegiada na rede para prejudicar a empresa. Embora sejam estatisticamente menos comuns, podem ter um impacto severo em uma organização quando atacam. Por exemplo, o funcionário do New York Post que atacou recentemente a reputação da empresa ao postar mensagens ofensivas em sua conta corporativa no Twitter. A análise da Dark Web pode ajudar a identificar esses atores mal-intencionados se e quando eles publicarem uma consulta ou pedirem ajuda sobre problemas específicos que enfrentam ao navegar no ambiente corporativo. Eles também podem ser vistos oferecendo-se para vender informações privilegiadas na Dark Web.

Pessoas internas inocentes: também podem prejudicar a empresa involuntariamente ao se envolverem em atividades de ameaças sem seu consentimento ou conhecimento. De acordo com a pesquisa , os funcionários têm duas vezes mais chances de cometer um erro e clicar em links maliciosos, em vez de usar seu acesso de forma maliciosa.

É contra eles que você está lutando, mas também é importante entender o que agentes mal-intencionados podem estar procurando, perguntando ou vendendo.

Modelagem de ameaças para ameaças internas

A modelagem de ameaças das empresas para insiders mal-intencionados precisa identificar onde sua infraestrutura é mais insegura, quais ativos eles têm de maior valor e quais táticas são usadas com mais regularidade pelos agentes de ameaças. O insight sobre a Dark Web pode ajudar a organização a estabelecer como os criminosos fazem seu reconhecimento e usam informações internas maliciosas, o que pode ajudar a informar suas defesas.

O método mais popular usado para obter acesso ao ambiente de uma empresa é obter e utilizar credenciais vazadas. Mas, além das vendas básicas de “senha e nome de usuário”, as empresas também precisam ficar atentas a vazamentos de sessões de cookies para aplicativos como Slack e Teams, que os agentes de ameaças podem usar para projetar socialmente seu caminho para a empresa e abusar da confiança de um funcionário. .

Outro aspecto que as empresas precisam estar cientes são os eventos de gatilho que aumentam a probabilidade de uma empresa ser alvo de ataques. Por exemplo, se uma empresa de petróleo está prestes a anunciar sua receita anual durante uma crise de custo de vida, a organização deve avaliar o nível de animosidade de funcionários, ex-funcionários e pessoas de fora reagindo ao anúncio. A revelação da receita, neste exemplo, é um evento de gatilho potencial, exigindo que a empresa seja particularmente diligente no monitoramento da Dark Web para qualquer conversa na empresa antes, durante e depois do evento. Em casos como esses, as empresas devem se perguntar se devem implementar defesas extras ou alocar recursos adicionais.

Durante os eventos de gatilho, as empresas podem identificar pessoas mal-intencionadas monitorando um aumento nos alertas ou atividades online irregulares. As conexões entre um dispositivo da empresa e a rede Tor são um ponto de dados muito confiável para descobrir uma ameaça interna, porque praticamente não há um bom motivo para um funcionário se conectar à Dark Web na maioria das organizações.

Mudando para a esquerda na Cyber Kill Chain

Como em qualquer incidente, o tempo é sempre essencial. Sempre que possível, as organizações precisam identificar a atividade de ameaças internas durante o reconhecimento , o primeiro estágio da cadeia de cibercrimes, para mitigar com êxito contra um ator mal-intencionado. A lógica determina que quanto mais cedo, ou mais à esquerda na cadeia de destruição, os agentes de ameaça puderem ser identificados, menos provável será que sejam bem-sucedidos em seu ataque.

As organizações entendem a necessidade de preparação, protegendo suas fronteiras e educando seus funcionários. No entanto, eles são simplesmente uma base sólida de infraestrutura de segurança que requer aumento com inteligência para interromper as ameaças mais cedo. A inteligência de ameaças da Dark Web deve ser considerada como um componente integral para melhorar a postura de segurança de uma organização. Como a maioria dos cibercriminosos depende da infraestrutura da Dark Web para conduzir suas operações, cortar esse canal pode reduzir bastante a chance de ameaças internas se estabelecerem e interromperem as operações comerciais.

FONTE: DARK READING