Os pesquisadores divulgaram um conjunto de vulnerabilidades que afetam os chipsets da Qualcomm que podem permitir que um invasor em potencial roube informações críticas.

As descobertas – publicadas pelo fornecedor de segurança cibernética Check Point Research – revelam o ‘mundo seguro’ presente nas CPUs Qualcomm, que alimentam a maioria dos telefones Android, sofrem de uma falha que pode “levar ao vazamento de dados protegidos, rooteamento de dispositivos, desbloqueio do carregador de inicialização e execução de APTs indetectáveis [ameaças persistentes avançadas]. ”

As descobertas foram originalmente reveladas pelo Checkpoint no REcon Montreal no início de junho, uma conferência de segurança de computadores com foco em engenharia reversa e técnicas avançadas de exploração.

Desde então, a Qualcomm emitiu correções para todas as falhas depois que elas foram divulgadas com responsabilidade pela empresa. Samsung e LG aplicaram os patches em seus dispositivos, enquanto a Motorola está trabalhando em uma correção.

“O fornecimento de tecnologias que suportam segurança e privacidade robustas é uma prioridade para a Qualcomm”, disse um porta-voz da Qualcomm à TNW. “As vulnerabilidades divulgadas pela Check Point foram corrigidas, uma no início de outubro de 2019 e a outra em novembro de 2014. Não vimos relatórios de exploração ativa, embora incentivemos os usuários finais a atualizar seus dispositivos com correções disponíveis dos OEMs.

A divulgação ocorre meses após a Qualcomm corrigir uma vulnerabilidade que permitia a um mau ator extrair dados privados e chaves de criptografia armazenadas no mundo seguro do chipset.

Ambiente de execução confiável

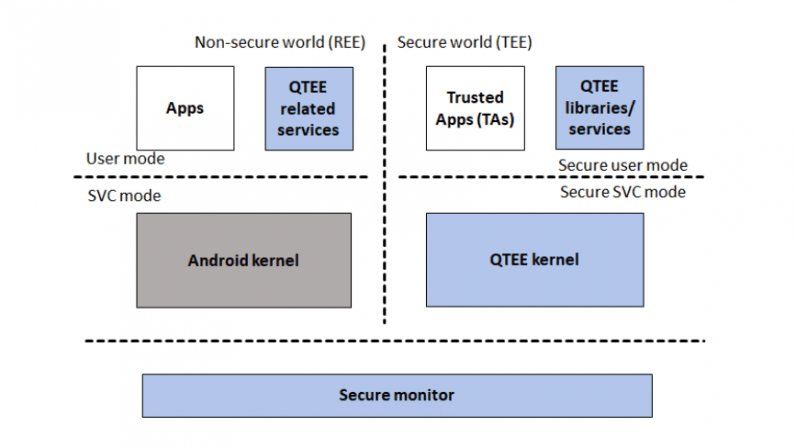

Os chips da Qualcomm vêm com uma área segura dentro do processador chamada Trusted Execution Environment (TEE) que garante confidencialidade e integridade de código e dados .

Esse isolamento de hardware – apelidado de Qualcomm Trusted Execution Environment (QTEE) e baseado na tecnologia ARM TrustZone – permite que os dados mais sensíveis sejam armazenados sem nenhum risco de violação.

Além disso, esse mundo seguro fornece serviços adicionais na forma de componentes de terceiros confiáveis (também conhecidos como trustlets) que são carregados e executados no TEE pelo sistema operacional em execução no TrustZone – chamado de sistema operacional confiável.

Os Trustlets atuam como a ponte entre o mundo “normal” – o rico ambiente de execução em que reside o sistema operacional principal do dispositivo (por exemplo, Android) – e o TEE, facilitando a movimentação de dados entre os dois mundos.

“A Trusted World mantém suas senhas, informações de cartão de crédito para pagamento móvel, chaves de criptografia de armazenamento e muitas outras”, disse à TNW o pesquisador da Check Point, Slava Makkaveev. “Ambiente Confiável é a última linha de defesa. Se um hacker comprometeu o sistema operacional confiável, nada pode impedir que seus dados confidenciais sejam roubados. ”

A Qualcomm observa que, sem ter acesso às chaves de hardware do dispositivo , é impossível acessar os dados armazenados no QTEE, a menos que sejam expostos intencionalmente.

Mas essa pesquisa de quatro meses mostra evidências em contrário, provando assim que o ETE não é tão impenetrável quanto se pensava anteriormente.

Uma pesquisa de vulnerabilidade baseada em fuzzing

Para fazer isso, os pesquisadores da Check Point utilizaram uma técnica chamada fuzzing – um método de teste automatizado que envolve o fornecimento de dados aleatórios como entradas para um programa de computador para causar o travamento e, portanto, identifica comportamentos inesperados e erros de programação que poderiam ser explorados para contornar o problema. proteções de segurança.

A confusão visava a implementação de trustlets pela Samsung, Motorola e LG – especificamente o código responsável pela verificação da integridade dos trustlets -, descobrindo várias falhas no processo.

As vulnerabilidades, disseram os pesquisadores, podem permitir que um invasor execute aplicativos confiáveis no mundo normal, carregue um aplicativo confiável com patches no mundo seguro e até carregue trustlets de outro dispositivo.

Embora os TEEs apresentem uma nova fronteira de ataque, não há evidências de que essas vulnerabilidades foram exploradas na natureza. Mas Makkaveev diz que os TEEs são um alvo de ataque muito promissor.

“Qualquer ataque ao TrustZone é apenas uma maneira de obter privilégios em um dispositivo móvel e obter acesso a dados protegidos”, disse Makkaveev à TNW. “Isso significa que, no mundo real, esse ataque será usado como parte de uma cadeia de explorações que começa com a instalação de um aplicativo mal-intencionado no dispositivo ou com o clique em um link em um navegador desatualizado ou comprometido”.

FONTEL The Next Web