Falhas afetam várias famílias de processadores das fabricantes de chip e permitem desde o roubo senhas até o vazamento de segredos e dados

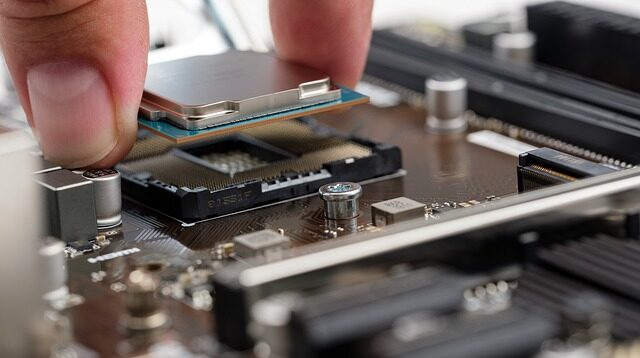

Vulnerabilidades em microprocessadores Intel e AMD podem comprometer a segurança de usuários. Denominadas Downfall e Iception, respectivamente, as falhas afetam várias famílias de processadores das fabricantes de chip e permitem desde o roubo senhas até o vazamento de segredos e dados.

Para a vulnerabilidade Downfall, um pesquisador do Google criou novos ataques que permitem roubar senhas, chaves de criptografia e dados privados como e-mails, mensagens e informações bancárias de usuários que compartilham o mesmo computador.

Rastreada como CVE-2022-40982, a falha é um problema de canal lateral de execução transitória que afeta todos os processadores baseados nas microarquiteturas Intel Skylake até Ice Lake. Um operador de ameaça poderia extrair informações confidenciais protegidas pelo Software Guard eXtensions (SGX), um conjunto de códigos de instruções relacionados à segurança incorporados em algumas CPUs modernas da Intel. Atualmente, o SGX é suportado apenas em CPUs de servidor e oferece um ambiente isolado confiável para software que nem mesmo o sistema operacional pode acessar.

Daniel Moghimi, o pesquisador do Google que descobriu a vulnerabilidade e a relatou à Intel, diz que suas técnicas de ataque aproveitam a instrução de coleta que “vaza o conteúdo do arquivo de registro de vetor interno durante a execução especulativa”.

A instrução de coleta faz parte das otimizações de memória nos processadores Intel, usada para acelerar o acesso a dados dispersos na memória. No entanto, como explica Moghimi, ela parece usar um buffer temporal compartilhado entre linhas de execução (threads) de CPUs irmãs e encaminha dados temporariamente para instruções dependentes posteriores. “Os dados pertencem a um processo diferente e reúnem a execução em execução no mesmo núcleo.”

Usando a técnica GDS (Gather Data Sampling), exploração de canal lateral de execução transitória que afeta certos processadores Intel, ele conseguiu roubar chaves criptográficas AES de 128 bits e 256 bits em uma máquina virtual (VM) separada da controlada, com cada sistema em threads irmãs do mesmo núcleo de CPU. Em menos de 10 segundos, oito bytes por vez, o pesquisador conseguiu roubar as chaves redondas do AES e combiná-las para quebrar a criptografia. “Para 100 chaves diferentes, a primeira execução do ataque foi 100% bem-sucedida para o AES-128. A primeira execução do ataque teve 86% de sucesso para o AES-256.”

O pesquisador observa que as tentativas fracassadas significam que a recuperação da chave inteira exigia a execução do ataque várias vezes porque os dados da chave mestra não apareciam com alta frequência em 10 segundos.

Os ataques Dawnfall exigem que um invasor esteja no mesmo núcleo do processador físico que a vítima, um contexto fornecido pelo modelo de computação compartilhada atual, observa Moghimi. No entanto, um programa local, como malware, pode explorar a falha para roubar informações confidenciais.

A Intel tomou conhecimento da vulnerabilidade Downfall/GDS e colaborou com Moghimi nas descobertas. Uma atualização de microcódigo agora está disponível para atenuar o problema. Segundo a empresa, a falha afeta as seguintes famílias de processadores:

- Skylake (Skylake, Cascade Lake, Cooper Lake, Amber Lake, Kaby Lake, Coffee Lake, Whiskey Lake, Comet Lake)

- Tiger Lake

- Ice Lake (Ice Lake, Rocket Lake)

Ataques de execução transitória

Já a vulnerabilidade Inception, rastreada como CVE-2023-20569, permite que um invasor faça a CPU acreditar que uma instrução XOR (operação binária simples) é uma instrução de chamada recursiva. Quando atacada, pode vazar segredos e dados usando processos de acesso não privilegiados (como de administrador) em todas as CPUs AMD Zen, incluindo os modelos mais recentes.

Os ataques são de execução transitória que exploram um recurso presente em todos os processadores modernos chamado de execução especulativa, a qual aumenta drasticamente o desempenho das CPUs ao adivinhar o que será executado a seguir antes que uma operação mais lenta seja concluída. O problema com a execução especulativa é que ela pode deixar rastros que os invasores podem observar ou analisar para recuperar dados valiosos que deveriam ser protegidos.

Pesquisadores da ETH Zurich agora combinaram uma técnica mais antiga chamada “Phantom Speculation” (especulação fantasma) com um novo ataque de execução transiente chamado Training in Transient Execution (TTE) para criar um ataque Inception ainda mais poderoso. TTE é a manipulação de previsões erradas futuras, injetando novas previsões no preditor de ramificação para criar execuções especulativas exploráveis.

O vazamento é possível mesmo que todas as mitigações para ataques de execução especulativa conhecidos, como Spectre ou sequestros de fluxo de controle transitórios, como o IBRS automático, já tenham sido aplicadas. Além disso, a taxa de vazamento de dados alcançada por meio do Inception é de 39 bytes/s, o que levaria cerca de meio segundo para roubar uma senha de 16 caracteres e 6,5 segundos para uma chave RSA.

A equipe da ETH Zurich publicou documentos técnicos separados para Inception e Phantom para aqueles que desejam se aprofundar nas especificidades dos ataques.

Os pesquisadores dizem que todas as CPUs Ryzen e EPYC baseadas em AMD Zen, do Zen 1 ao Zen 4, são vulneráveis ao Phantom e ao Inception.

Embora a prova de conceito criada pela equipe da ETH Zurich tenha sido executada no Linux, os ataques devem funcionar em qualquer sistema operacional que use CPUs AMD vulneráveis, pois se trata de uma falha de hardware, não de software.

FONTE: CISO ADVISOR