Dois anos depois que o WannaCry causou estragos por meio do SMB_v1 sem patch e três anos depois que a Mirai infectou a Internet de dispositivos em massa por credenciais padrão, os atacantes continuam alvejando as mesmas falhas, alertam especialistas em segurança.

Os invasores criaram o malware WannaCry com bloqueio de criptografia para explorar os sistemas Windows executando uma versão sem patch do SMB_v1 vulnerável a um código de exploração chamado EternalBlue. Enquanto isso, a Mirai direcionava o grande número de dispositivos IoT que são fornecidos com nomes de usuário e senhas padrão – ou às vezes codificados -. Isso inclui roteadores, câmeras de segurança e gravadores de vídeo digital, entre outros dispositivos. Os hackers que obtiveram acesso remoto a esses dispositivos geralmente os transformavam em plataformas de lançamento conectadas à Internet para novos ataques.

Infelizmente, os ataques direcionados aos dispositivos SMB_v1 e IoT estão vivos, bem e aumentando, alertam pesquisadores da empresa de segurança cibernética F-Secure, de Helsinque, na Finlândia, em um novo relatório.

A F-Secure diz que sua rede de honeypots – servidores fraudulentos que permitem que os pesquisadores vejam o que os atacantes estão alvejando e como – registrou um aumento de 250% no tráfego de ataques no primeiro semestre deste ano, em comparação com o segundo semestre de 2018.

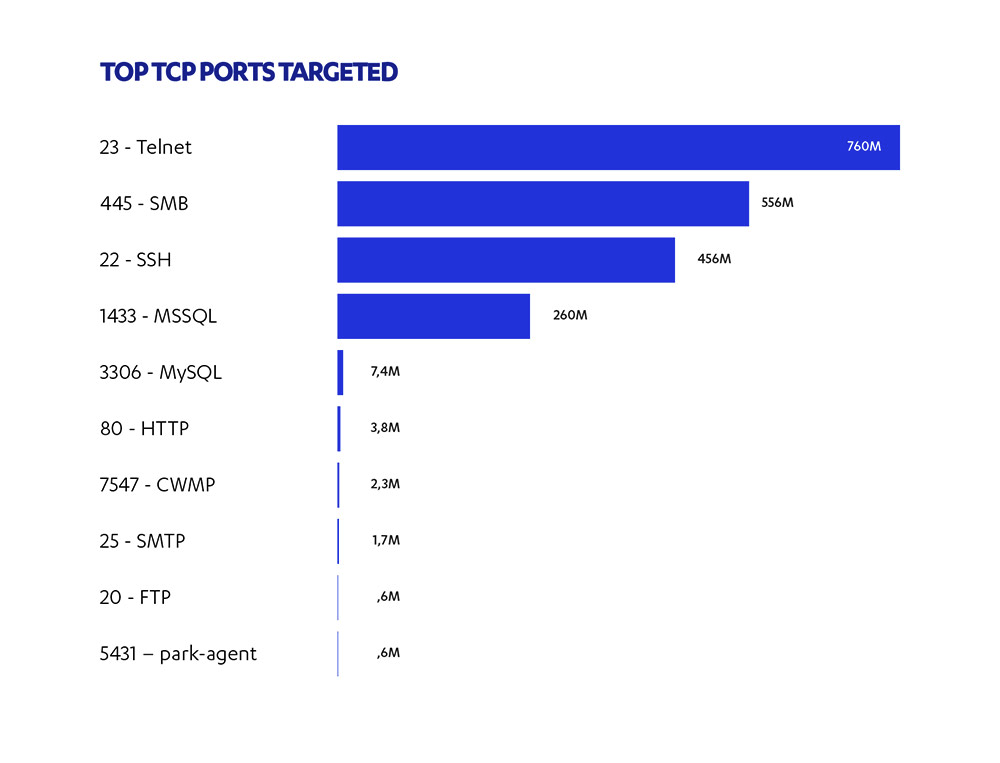

Dos 2,9 bilhões de ataques registrados pelos honeypots nesse período, 2,1 bilhões foram direcionados às portas TCP. Desses, mais de 760 milhões de ataques – ou 26% – são direcionados ao telnet, que é usado principalmente por dispositivos de IoT.

Os ataques direcionados ao SSH foram responsáveis por 456 milhões de ataques. Elas envolvem principalmente “tentativas de senha de força bruta para obter acesso remoto a uma máquina, mas também malware de IoT”, diz a F-Secure (consulte: O código Mirai Botnet recebe uma atualização explícita).

As tentativas de explorar o Windows para bloquear o bloco de mensagens do servidor via porta 445 representaram 556 milhões de tentativas de invasores que usavam explorações como EternalBlue, com o WannaCry ainda aparecendo como um dos tipos mais comuns de malware vistos pela F-Secure. “O alto nível de tráfego de pequenas e médias empresas é uma indicação de que a família Eterna de explorações, a primeira das quais foi usada no devastador surto de ransomware WannaCry de 2017, ainda está viva e bem, tentando devastar milhões de máquinas ainda não corrigidas”. Os pesquisadores da F-Secure escrevem (veja: Eternally Blue? Scanner encontra o EternalBlue ainda difundido).

Outras 611 milhões de tentativas de ataque vistas pela F-Secure visaram os protocolos Universal Plug and Play, ou UPnP, que são fornecidos ativados por padrão em vários dispositivos pela porta 5000.

Isenção de responsabilidade Honeypot

Esses achados trazem algumas ressalvas. “Como os honeypots são chamarizes que não são de outra forma destinados ao uso no mundo real, uma conexão de entrada registrada por um honeypot é resultado de um erro – alguém digitando um endereço IP errado, o que é bastante incomum – ou o serviço sendo encontrado durante um verificações de invasores da rede ou da Internet “, de acordo com o relatório da F-Secure.

Além disso, as tentativas de ataque não são iguais às explorações. “Essas são tentativas; nossos honeypots são de alta interação, o que significa que simulam uma vítima real até certo ponto, mas eu não contaria todos os casos para corresponder a uma infecção real”, diz Jarno Niemela, pesquisador principal da F- Seguro.

Mesmo assim, o aumento de mais de 250% nas tentativas de ataque do segundo semestre de 2018 até o primeiro semestre de 2019 é preocupante e provavelmente devido a vários fatores. “O número de dispositivos IoT vulneráveis continua aumentando, e as informações sobre como abusar de suas vulnerabilidades estão se espalhando”, disse Niemela ao Information Security Media Group. “Então, sim, de certa forma, houve um aumento na atividade criminosa. Mas é claro, é difícil dizer apenas pelo número de ataques se há realmente pessoas significativamente mais envolvidas, pois um único worm de IoT pode causar barulho por si só. “

Automação facilita o hacking

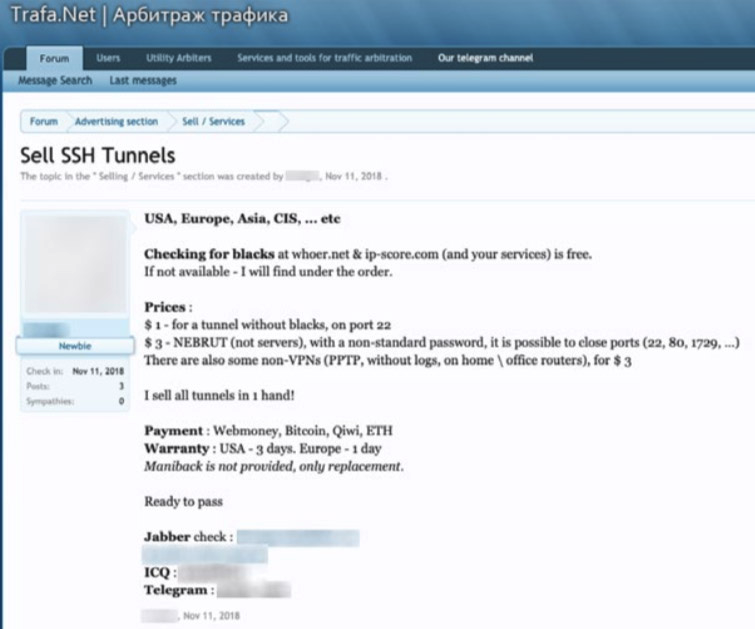

Um fato hacker da vida é que muitos dos ataques de hoje são altamente automatizados. Os cibercriminosos aspirantes não precisam ser gênios para escrever códigos. Em vez disso, eles podem comprar ferramentas relativamente baratas que lidam com muitas tarefas rotineiras. Para quem não conhece essas ferramentas, especialistas em segurança dizem que manuais do usuário on-line e tutoriais em vídeo costumam preencher todas as lacunas. Os invasores podem deixar ferramentas automatizadas para execução em segundo plano ou durante a noite, recuperar uma lista de sites ou pontos de extremidade que suas ferramentas conseguiram infectar ou obter acesso remoto e decidir como proceder (consulte: Mercados cibernéticos cibernéticos: o acesso ao RDP continua barato e Fácil).

No caso dos ataques registrados pelos honeypots da F-Secure, “99,9% do tráfego para nossos honeypots é tráfego automatizado proveniente de bots, malware e outras ferramentas”, informa. “Os ataques podem vir de qualquer tipo de dispositivo de computação conectado – um computador tradicional, smartwatch infectado por malware ou escova de dentes IoT podem ser uma fonte”.

Alteração do ponto de origem do ataque

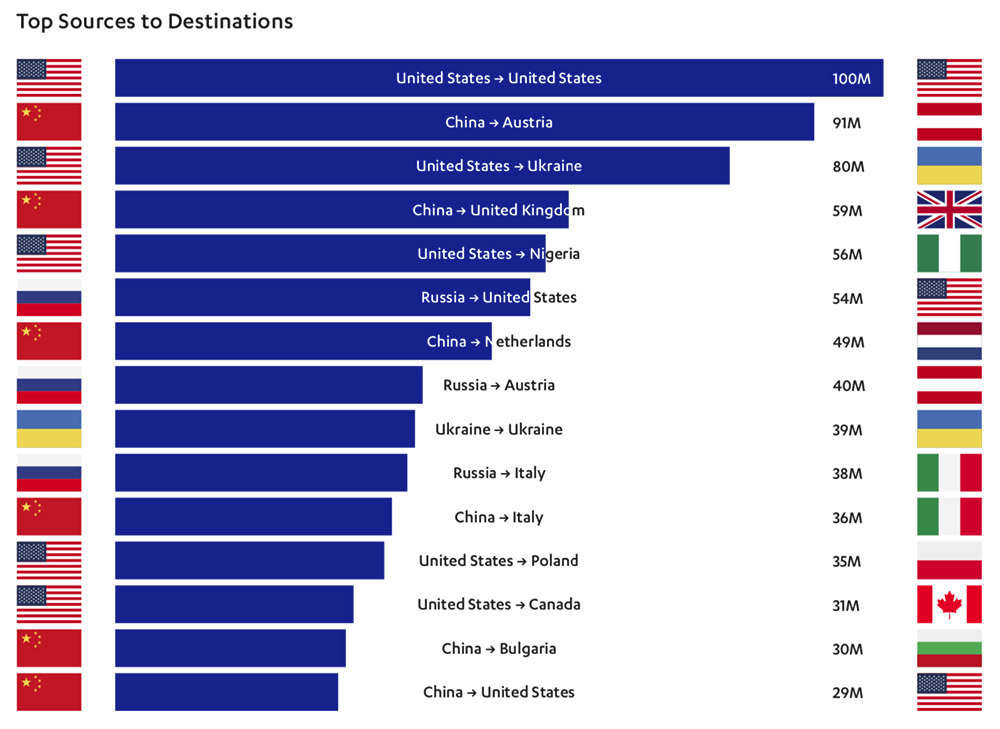

Quase metade de todo o tráfego de ataque visto no primeiro semestre do ano foi originário de sistemas na China, seguidos pelos EUA, Rússia, Alemanha, Filipinas, Ucrânia, Holanda e Brasil, informa a F-Secure. O tráfego chinês representa um aumento maciço a partir do segundo semestre de 2018, quando o país ficou em nono. Niemela diz que pelo menos parte desse aumento pode ser explicada pela China simplesmente tendo muito mais dispositivos conectados à Internet agora que os invasores podem explorar potencialmente.

Os principais países segmentados no primeiro semestre de 2019 foram EUA, Áustria, Ucrânia, Reino Unido, Holanda, Itália, Nigéria e Polônia.

O malware está cada vez mais direcionado ao Linux

Além da IoT, a F-Secure diz que sua telemetria antivírus regular – coletada de pontos de extremidade de consumidores e negócios usando seu software de segurança – descobriu que tentativas automatizadas de explorar PCs com malware predominantemente envolviam ransomware, sendo também comuns Trojans bancários e malware de mineração de criptomoedas .

Nossos honeypots costumavam ver principalmente malware do Windows. Agora eles veem principalmente malware Linux. Finalmente o Linux é mainstream.

Mikko Hypponen, diretor de pesquisas da F-Secure, diz que uma grande mudança de ataque nos últimos anos foi o malware direcionado não aos sistemas Windows, mas ao Linux.

Mirai Commoditized IoT Malware

Um relatório separado divulgado esta semana pela Trend Micro, empresa de cibersegurança de Tóquio, descobriu que, para direcionar dispositivos de IoT, o malware Mirai não apenas domina, mas parece deslocar outros concorrentes.

“Atualmente, existe um incentivo muito pequeno para os criadores de malware desenvolverem um novo código de botnet que infecta a IoT”, escrevem os pesquisadores da Trend Micro. “A Mirai se tornou o único código que um possível invasor da IoT precisa, o que, por sua vez, sufocou a criatividade, por assim dizer, de cibercriminosos no desenvolvimento de malware original. A maioria das ‘novas’ botnets da IoT hoje são meras modificações na base de código da Mirai”.

Mas o Mirai continuou a ser modificado, como observa a F-Secure em seu relatório (consulte: O código Miranet Botnet recebe uma atualização de exploração).

“A Mirai recentemente gerou variantes que são projetadas especificamente para infectar dispositivos corporativos de IoT, como sistemas de apresentação sem fio e TVs de sinalização digital”, diz o documento. “A expansão para dispositivos corporativos permite que os atacantes acessem conexões de largura de banda maiores do que as disponíveis nos dispositivos de consumo, proporcionando maior poder para ataques DDoS”.

Por que os atacantes direcionam dispositivos de IoT

O relatório da Trend Micro examina cinco fóruns sobre crimes cibernéticos direcionados àqueles cujo idioma principal é russo, português, inglês, árabe ou espanhol.

Os pesquisadores dizem que seu objetivo era ver o que o crime cibernético subterrâneo tem a dizer sobre dispositivos de IoT. Eles descobriram que as conversas sobre dispositivos IoT geralmente pareciam motivadas por serem baratas e fáceis de explorar, além de monetizáveis. “Em geral, os ataques à IoT não são feitos por profissionais que tentam subverter a infraestrutura da IoT. Em vez disso, são feitos por criminosos cibernéticos antigos que evoluíram para invasores da IoT”, afirmam os pesquisadores.

Os dispositivos discutidos em fóruns de crimes cibernéticos incluíam principalmente roteadores, webcams e impressoras, eles descobriram. “Também houve tutoriais sobre o funcionamento interno das bombas de gás comerciais, incluindo controladores lógicos programáveis”, escrevem eles. “Os CLPs são dispositivos encontrados em fábricas e outras estruturas com máquinas industriais que permitem o gerenciamento remoto de equipamentos complexos. Além de meros tutoriais, também vimos ferramentas para descobrir e explorar dispositivos online, que eram novamente roteadores e webcams”.

Os roteadores invadidos geralmente são adicionados às redes de bots, que fornecem o poder de computação sob demanda que os invasores podem alugar para outros, eles descobriram. Essas redes bot costumam ser usadas para iniciar ataques DDoS, minerar criptomoedas ou distribuir malware.

O acesso a webcams hackeadas tende a ser por assinatura e organizado por temas. “Os fluxos mais valorizados são quartos, salões de massagens, armazéns e balcões de pagamento em lojas de varejo”, escrevem os pesquisadores (veja: Ei, usuário da webcam: encobrimento!).

Os invasores também estão usando roteadores hackeados “como nós de saída de uma rede VPN que os criminosos vendem como serviço a outros criminosos”, frequentemente anunciados como roteadores domésticos ou de escritório, dizem os pesquisadores.

Protegendo os dispositivos IoT

Niemela, da F-Secure, diz que a pesquisa de sua empresa destaca como os dispositivos IoT sem patch permanecem presas fáceis de ataques automatizados. Portanto, os dispositivos devem ser levados em consideração as políticas, práticas e procedimentos de segurança da informação de todas as organizações – incluindo gerenciamento de patches e defesas. Isso inclui garantir que nenhum dispositivo seja implantado com nenhuma senha padrão ainda intacta.

“Devido ao grande interesse atual em alvos fáceis para atacantes, é absolutamente vital que não haja dispositivos não corrigidos conectados diretamente à Internet”, diz ele. “Todos os dispositivos IoT, copiadoras e dispositivos com acesso à Internet precisam ser protegidos por um firewall compatível com IoT, e os dispositivos móveis, como telefones, tablets e laptops, precisam ter uma proteção adequada instalada”.

FONTE: https://www.databreachtoday.com/attacks-targeting-iot-devices-windows-smb-surge-a-13082