Os atacantes continuam a encontrar um sucesso significativo visando servidores não corrigidos e sistemas vulneráveis de acesso remoto, dizem os pesquisadores — e esses tipos de compromissos custam às organizações vítimas 54% a mais do que os compromissos causados pelas ações do usuário (ou seja, cair no phishing e abrir documentos maliciosos).

De acordo com um relatório de quarta-feira da empresa de segurança Tetra Defense, que analisou dados de incidentes do primeiro trimestre, vulnerabilidades não corrigidas e serviços de risco expostos – como o Protocolo de Área de Trabalho Remota (RDP) – são responsáveis por 82% dos ataques bem-sucedidos, enquanto os funcionários de engenharia social para tomar algumas ações foram responsáveis por apenas 18% dos compromissos bem-

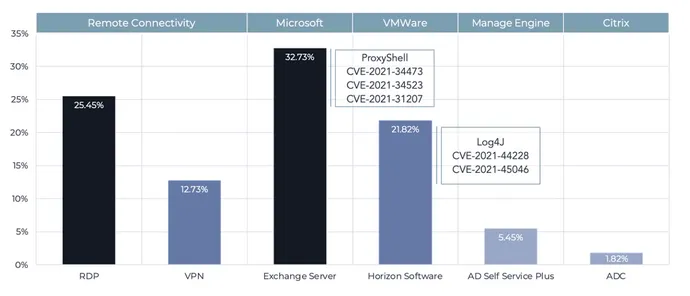

Os dados de incidentes coletados pela empresa mostraram que a exploração do ProxyShell para servidores do Microsoft Exchange foi responsável por cerca de um terço das violações externas, enquanto os servidores inseguros do Remote Desktop Protocol (RDP) representaram um quarto.

Embora o bug Log4Shell tenha continuado a ver uma grande cobertura da mídia, o vetor de ataque foi usado apenas em 22% das violações, diz Nathan Little, vice-presidente sênior de análise forense digital e resposta a incidentes (DFIR) da Tetra Defense.

“Esperamos que essas táticas continuem – no entanto, há uma quantidade finita de servidores Exchange vulneráveis”, diz ele. “Com o tempo – e vimos isso nos últimos mais de cinco anos – as vulnerabilidades usadas pelos atores de ameaças mudarão, mas [em geral] as vulnerabilidades acessíveis externamente continuarão a ser um dos vetores de ataque favoritos para os cibercriminosos.”

A saúde liderou a lista de indústrias-alvo, com quase 20% das organizações comprometidas caindo nessa categoria. Finanças e educação ficaram em segundo lugar, em 13%, e a manufatura foi responsável por 12% dos incidentes, de acordo com dados da Tetra Defense.

A Tetra Defense também rastreou os atores do crime cibernético responsáveis pela maioria das violações e descobriu que quatro grupos – Lockbit 2.0, BlackCat, Conti e Hive – são responsáveis por cerca de metade de todos os compromissos investigados pela empresa.

Configuração incorreta da nuvem: menos econômica do que outros incidentes cibernéticos

Embora seja uma forma comum de vulnerabilidade, as configurações incorretas não foram responsáveis por grande parte do custo das violações, com poucas solicitações para investigar tais compromissos, diz Little da Tetra Defense.

“Para configurações incorretas – porque elas podem variar de um bucket AWS S3 acessível ao público com informações confidenciais armazenadas nele – a um servidor não sensível exposto com um nome de usuário e senha padrão – os custos podem variar drasticamente”, diz ele. “Normalmente falando, os custos de configuração incorreta são menores do que os sistemas não corrigidos e a ação acidental do usuário.”

Embora os danos sejam difíceis de estimar, Little vê o impacto potencial como uma porcentagem da receita, com um impacto financeiro razoável de um grande incidente de segurança cibernética representando 2% a 10% da receita anual.

Ele também observa que dois controles – correção abrangente e uso de autenticação multifatorial (MFA) – poderiam ter evitado quase 80% dos incidentes investigados. Isso inclui 57% dos compromissos externos que usaram uma vulnerabilidade não corrigida e os 13% dos ataques bem-sucedidos a redes privadas virtuais que exploraram uma vulnerabilidade ou usaram credenciais roubadas para obter acesso onde não havia MFA ativado, diz Little.

“Isso mostra que esses dois controles por si só teriam um impacto drástico na diminuição do risco de um incidente de ransomware”, diz ele. “A economia de custos para uma empresa seria a diferença entre ter uma violação de dados e um incidente de ransomware que poderia interromper os negócios por uma semana ou mais e causar danos à reputação ou não.”

Dados conflitantes

Os dados sobre compromissos bem-sucedidos podem ajudar as empresas a determinar os vetores de ataque mais críticos a serem abordadas, mas deve-se notar que as conclusões dependem muito da empresa específica de resposta a incidentes.

Por exemplo, no início deste ano, a empresa de consultoria de segurança Kroll viu o phishing continuar a crescer, com 60% dos casos que a empresa investigou usando ataques de phishing como vetor de acesso inicial. Enquanto isso, a exploração de vulnerabilidades caiu pela metade para 13% de todos os compromissos iniciais, abaixo dos 27% no quarto trimestre de 2021.

“Apesar da diminuição nos incidentes de ransomware e da interrupção e exposição de vários grupos-chave de ameaças … 2022 está provando ser o ano da diversidade de atacantes, com os atores explorando novos métodos, como o comprometimento do e-mail, levando à extorsão”, afirmou Kroll em seu último relatório trimestral sobre o cenário de ameaças.

Pico de Ransomware

A título de contexto, em fevereiro, a empresa de resposta a incidentes CrowdStrike divulgou seu relatório anual sobre seus próprios dados de incidentes de 2021, mostrando que as violações relacionadas a ataques de ransomware aumentaram 82%. Além disso, os dados da empresa mostraram que o malware só havia sido usado em apenas 38% das intrusões bem-sucedidas, com 45% dos atacantes conduzindo manualmente os ataques.

O tempo médio para passar de um compromisso inicial para atacar outros sistemas na rede – o que o CrowdStrike chama de “tempo de fuga” – permaneceu perto de 1,5 horas, de acordo com os dados da empresa.

FONTE: DARK READING