Os pesquisadores atribuíram a recente violação do JumpCloud a uma filial do Lazarus Group da Coréia do Norte . As primeiras indicações sugerem que o grupo tinha motivação financeira, visando principalmente empresas de criptomoeda e blockchain.

JumpCloud é um provedor de diretório como serviço corporativo que atende a mais de 180.000 clientes, de acordo com seu site, incluindo Monday.com, GoFundMe e outros. A 6sense classifica sua plataforma como a 32ª mais popular em gerenciamento de identidade e acesso (IAM), com uma participação de mercado de 0,2% .

Em 12 de julho, o CISO da JumpCloud, Robert Phan, revelou em uma postagem de blog “um sofisticado agente de ameaças patrocinado por um estado-nação que obteve acesso não autorizado aos nossos sistemas para atingir um conjunto pequeno e específico de nossos clientes”. Exatamente qual estado-nação não estava claro até hoje, quando Tom Hegel, pesquisador sênior de ameaças da SentinelOne, vinculou a infraestrutura controlada por hackers à Coreia do Norte . Hegel também conectou o ataque a uma campanha de engenharia social identificada pelo Github em 18 de julho .

A Crowdstrike, trabalhando diretamente com a JumpCloud, ofereceu uma atribuição mais específica à Reuters hoje, nomeando uma subseita do Lazarus Group que eles rastreiam como “Labyrinth Chollima”.

Agora, trabalhando com as vítimas da violação, os pesquisadores da Mandiant estão completando ainda mais o quebra-cabeça. Em pesquisas futuras, a empresa de segurança cibernética planeja revelar que os hackers visam principalmente a indústria Web3, roubando credenciais de empresas de criptografia e blockchain para ataques subsequentes.

Cronologia de violação do JumpCloud

A JumpCloud tomou conhecimento da atividade suspeita pela primeira vez em 27 de junho, às 15h13 UTC. Ocorreu “em um sistema de orquestração interna que rastreamos até uma sofisticada campanha de spear phishing”, escreveu Pham, que começou na semana anterior, em 22 de junho.

Os invasores conseguiram atingir “uma área específica de nossa infraestrutura”, admitiu Pham, realizando com sucesso um ataque de injeção de dados contra a estrutura de comandos da empresa. Para mitigar os danos, ele escreveu: “trocamos credenciais, reconstruímos a infraestrutura e tomamos várias outras ações para proteger ainda mais nossa rede e perímetro. Além disso, ativamos nosso plano de resposta a incidentes preparado e trabalhamos com nosso parceiro de resposta a incidentes (IR) para analisar todos os sistemas e logs em busca de atividade potencial. Também foi nessa época, como parte de nosso plano de RI, que contatamos e envolvemos as autoridades em nossa investigação”.

A evidência inicial de comprometimento do cliente foi detectada às 3h35 UTC de 5 de julho. A empresa notificou os clientes afetados e, mais tarde naquele dia, iniciou uma rotação forçada de todas as chaves de API do administrador.

A JumpCloud ainda não divulgou quantos clientes foram afetados por sua violação ou com que gravidade. Pham observou que “o vetor de ataque usado pelo agente da ameaça foi mitigado”.

Como os IoCs apontaram para a RPDC

A JumpCloud identificou seus hackers como uma entidade de estado-nação. Mas qual deles?

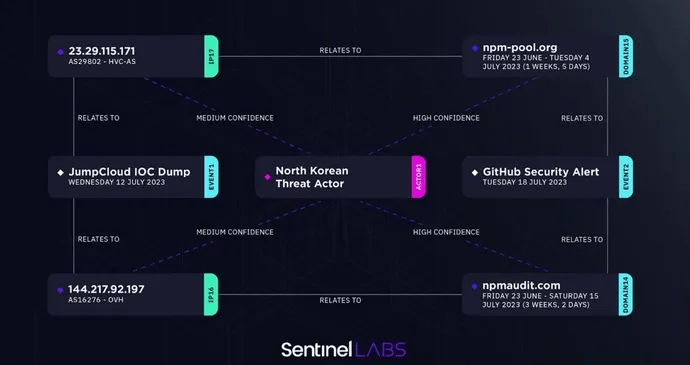

A evidência estava nos indicadores de comprometimento (IOCs) divulgados publicamente. Com eles, diz Hegel, “posso começar a mergulhar nos próprios IPs, tentando entender seu perfil, ver o que mais está sendo usado naquele servidor, com o que esses domínios estão se comunicando”. Em um caso, Hegel conectou um IP com um domínio identificado em outra campanha de engenharia social que o GitHub atribuiu a hackers norte-coreanos.

Hegel mapeou lentamente a infraestrutura de comando dos invasores – um IP relacionado a um domínio, um domínio relacionado a um cluster ou ataque conhecido anteriormente.

Os invasores deixaram para trás certas impressões digitais, como como e quando foi registrado, bem como “o tempo de resolução para outros servidores e outras características técnicas aleatórias, como o certificado SSL ou o software em execução nesse servidor”, esclarece Hegel. “Há um milhão de atributos diferentes que podemos usar para traçar o perfil da impressão digital de um servidor, que, neste caso, se sobrepõe a outras coisas norte-coreanas”.

A imagem acima mostra como as duas campanhas e os vários domínios e IPs nelas estão conectados. “Agrupando tudo isso, você entende que este é um grande conjunto de infraestrutura. Está tudo relacionado”, explica Hegel. “E quem eu vejo operando fora dessa infraestrutura? Nesse ponto, estamos vendo que ela se sobrepõe a vários grupos de outras campanhas do Lazarus.”

Visando a indústria criptográfica

Como provedor de serviços IAM, o JumpCloud fornece um caminho direto para hackers roubarem credenciais de empresas que podem ser úteis para ataques subsequentes. Mas que tipo de ataque Lazarus pretendia realizar desta vez?

Aqui também, em retrospecto, havia pistas. Como na postagem do blog do JumpCloud, onde Pham observou como o ataque, longe de ser um tipo de campanha geral de spray e oração, “foi extremamente direcionado e limitado a clientes específicos”.

E houve o ataque do GitHub ao qual Hegel estabeleceu uma conexão. Nesse caso, “muitas dessas contas direcionadas estão conectadas aos setores de blockchain, criptomoeda ou jogos de azar online”, observou o Github em sua postagem no blog.

Em uma declaração sobre os atacantes JumpCloud compartilhada com Dark Reading, Mandiant revelou, “com alta confiança que este é um elemento focado em criptomoeda dentro do Reconhecimento Geral Bureau (RGB) da RPDC, visando empresas com verticais de criptomoeda para obter credenciais e dados de reconhecimento “, escreveu o fornecedor. “Este é um agente de ameaças com motivação financeira que vimos cada vez mais visando o setor de criptomoedas e várias plataformas de blockchain”.

De acordo com Austin Larsen, consultor sênior de resposta a incidentes da Mandiant no Google Cloud, a Mandiant não identificou nenhuma consequência financeira para as vítimas do JumpCloud com as quais trabalhou. No entanto, isso só parece ser porque “esta campanha foi focada principalmente na obtenção de credenciais de alvos prioritários e dados de reconhecimento para invasões futuras”, diz ele. Em pelo menos um caso, de fato, a equipe “identificou evidências de que o ator completou com sucesso seu objetivo de coletar credenciais de alvos prioritários”.

Os hackers norte-coreanos que visam a indústria criptográfica para financiar o regime de Kim não são novidade. Mas o ataque JumpCloud reitera o quão refinada e bem-sucedida se tornou sua estratégia em andamento. “Eles são muito criativos”, pensa Hegel. “É realmente uma demonstração de sua compreensão e seu desejo de conduzir ataques multiníveis à cadeia de suprimentos”.

FONTE: DARKREADING