Especialistas em defesa e segurança nacional previram há muito tempo que a guerra futura não seria travada por armas de fogo, mas com código projetado para desabilitar os serviços dos quais as pessoas dependem para a vida diária.

Em maio de 2021, os piores temores dos especialistas em segurança se tornaram realidade, quando um ataque de ransomware atingiu o oleoduto colonial . O fornecimento de gás para a maior parte do nordeste dos EUA foi interrompido quase da noite para o dia. Embora os sistemas tenham sido restaurados, o evento ainda vive na infâmia hoje e nos lembra do potencial destrutivo que os ataques cibernéticos podem ter quando lançados contra infraestrutura crítica. Desde então, ataques semelhantes à infraestrutura dominaram as manchetes na maior parte do mundo e são cada vez mais realizados por agentes não patrocinados pelo Estado.

Em nossa ” Atualização do Índice de Ransomware Q2/T3″ , os pesquisadores da Securin (anteriormente Cyber Security Works) mapearam o impacto do ransomware em sistemas de controle industrial (ICS) implantados em estabelecimentos de infraestrutura crítica. Eles identificaram os três setores de maior risco: saúde, energia e manufatura. Nossos pesquisadores também examinaram 16 vulnerabilidades de ransomware e os malfeitores que as exploram, como Ryuk, Conti, WannaCry e Petya. Incluímos uma tabela no final do artigo com a lista completa de vulnerabilidades e fornecedores afetados.

A cada ataque bem-sucedido, os grupos de ransomware ficam mais ousados e visam os setores que podem causar mais dor para explorar as crises para obter o máximo de extorsão. Compreender os agentes de ameaças e seus métodos é a chave para proteger indústrias críticas e manter operações tranquilas.

Assistência médica

Os avisos da Agência de Segurança Cibernética e de Infraestrutura (CISA) para provedores de serviços de saúde surgem após ataques contínuos de grupos de ransomware como Black Basta, Quantum e MountLocker. O impacto de vulnerabilidades críticas não corrigidas neste setor pode ser potencialmente fatal.

A saúde pública e os sistemas de saúde são afetados pela maioria das vulnerabilidades — nove das 16 identificadas — porque dependem de outros setores para a continuidade de sua prestação de serviços e operação. A Philips Healthcare, uma empresa de base tecnológica que desenvolve software de visualização avançada para equipamentos de imagem cruciais, é o fornecedor mais afetado, registrando oito vulnerabilidades encontradas em seu IntelliSpace Portal 9.0. As vulnerabilidades CVE-2017-0144 e CVE-2017-0147 devem ser corrigidas imediatamente para suas altas associações familiares de ransomware usadas em ataques do mundo real.

Energia

Um ataque a um fornecedor de energia pode resultar em falha de rede ou produção inconsistente de energia para residências, prédios comerciais ou outros provedores de serviços críticos. O setor de energia é atormentado por seis vulnerabilidades que as organizações devem observar, principalmente aquelas encontradas nos produtos da Schneider Electric.

O CVE-2017-6032 e o CVE-2017-6034 afetam o Protocolo Modicon Modbus da Schneider Electric, um padrão de comunicação aberta usado em infraestruturas críticas, que pode levar a ataques de reação em cadeia. No entanto, as vulnerabilidades CVE-2019-18935 e CVE-2020-10713 encontradas nos sistemas Hitachi ABB Power Grid e Hitachi Energy Transformer Asset Performance Management (APM) Edge, respectivamente, apresentam o mesmo risco. Eles devem ser tratados como sérios pelos administradores de segurança de rede.

Manufatura

O setor crítico de manufatura pode ser dividido em quatro subindústrias principais: equipamentos de transporte; fabricação de máquinas; fabricação de equipamentos, eletrodomésticos e componentes elétricos; e fabricação de metais primários.

Um quarto das vulnerabilidades incluídas em nossa análise afeta fornecedores do setor de manufatura, incluindo Exacq Technologies, Sensormatic Electronics e Schneider Electric.

Como Ficar Protegido

Incentivamos as organizações a estarem cientes dos avisos dos fornecedores dos produtos que utilizam e a tomar medidas para organizar a enumeração de vulnerabilidades de acordo com a gravidade. A maioria das vulnerabilidades neste artigo tira proveito de configurações herdadas que incluem software desatualizado e, às vezes, componentes de fim de vida sem suporte. Aqui estão os principais insights para manter seu sistema e a indústria seguros:

- A validação de entrada inadequada é a fraqueza mais prevalente dos CVEs de ransomware ICS. A triagem de entrada adequada pode impedir que agentes mal-intencionados se infiltrem em bancos de dados e bloqueiem os administradores do sistema.

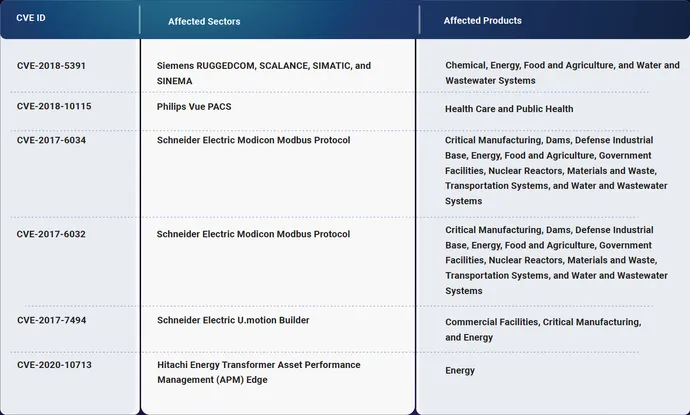

- Seis vulnerabilidades estão faltando no catálogo CISA Known Exploited Vulnerability (KEV) e devem ser corrigidas: CVE-2018-5391, CVE-2018-10115, CVE-2017-6034, CVE-2017-6032, CVE-2017-7494 e CVE-2020-10713.

- A realização de testes de penetração simulados de seus sistemas pode identificar pontos de entrada ocultos que os criminosos usariam de outra forma. Descobrir onde você está mais exposto pode ajudar a definir prioridades de patch e criar defesas antes que os invasores possam aproveitá-las.

A economia dos EUA depende de uma infraestrutura interconectada de energia, saúde e manufatura. Os hospitais precisam de energia para funcionar e prestar serviços que salvam vidas, e as refinarias de petróleo e gás natural fornecem o combustível necessário para alimentar a manufatura doméstica – é um sistema maravilhoso de se apreciar, mas também precioso, e devemos tomar medidas para protegê-lo .

| ID CVE | Fornecedores impactados | Pontuação do CVSS v3 | Ação |

|---|---|---|---|

| CVE-2021-44228 | Exacq Technologies, uma subsidiária da Johnson Controls, Inc.; Sensormatic Electronics, LLC, uma subsidiária da Johnson Controls Inc. | 10 | Patch do fornecedor |

| CVE-2020-10713 | Hitachi Energy | 8.2 | Patch do fornecedor |

| CVE-2019-18935 | Hitachi ABB Power Grids | 9.8 | Patch do fornecedor |

| CVE-2019-0708 | laboratórios espaciais | 9.8 | Patch do fornecedor |

| CVE-2018-5391 | siemens | 7.5 | Patch do fornecedor |

| CVE-2018-10115 | Philips | 7.8 | Atualize para a versão mais recente |

| CVE-2017-7494 | Schneider Electric | 9.8 | Assessoria do fornecedor |

| CVE-2017-6034 | Schneider Electric | 9.8 | Assessoria ICS |

| CVE-2017-6032 | Schneider Electric | 5.3 | Assessoria ICS |

| CVE-2017-0199 | Philips | 7.8 | Patch do fornecedor |

| CVE-2017-0148 | Philips | 8.1 | Patch do fornecedor |

| CVE-2017-0147 | Philips | 5.9 | Patch do fornecedor |

| CVE-2017-0146 | Philips | 8.1 | Patch do fornecedor |

| CVE-2017-0145 | Philips | 8.1 | Patch do fornecedor |

| CVE-2017-0144 | Philips | 8.1 | Patch do fornecedor |

| CVE-2017-0143 | Baxter, Philips | 8.1 | Patch do fornecedor |

FONTE: DARK READING