Uma vulnerabilidade de corrupção de memória (CVE-2021-4034) no PolKit, um componente usado nas principais distribuições Linux e alguns sistemas operacionais semelhantes ao Unix, pode ser facilmente explorada por usuários locais desprivilegiados para obter privilégios completos.

Embora a vulnerabilidade não seja explorável remotamente e não permita, por si só, a execução arbitrária de código, ela pode ser usada por invasores que já ganharam uma posição em um hospedeiro vulnerável para aumentar seus privilégios e alcançar essa capacidade.

Sobre a vulnerabilidade (CVE-2021-4034)

CVE-2021-4034 – apelidado de PwnKit pelos pesquisadores da Qualys que a desenterraram – é encontrado na ferramenta pkexec da PolKit e foi introduzido em maio de 2009.

“O Polkit (anteriormente PolicyKit) é um componente para controlar privilégios em todo o sistema em sistemas operacionais semelhantes ao Unix. Ele fornece uma forma organizada para processos não privilegiados se comunicarem com processos privilegiados. Também é possível usar polca para executar comandos com privilégios elevados usando o comando pkexec seguido pelo comando destinado a ser executado (com permissão raiz)”, explicou Bharat Jogi, diretor de vulnerabilidade e pesquisa de ameaças da Qualys.

Explorabilidade

PwnKit foi confirmado ser facilmente explorável.

Depois de encontrar o bug, criar uma exploração e obter privilégios radiculares em instalações padrão do Ubuntu, Debian, Fedora e CentOS com ele, os pesquisadores da Qualys notificaram tanto o fornecedor (Red Hat Product Security) quanto as distribuições de código aberto para que pudessem empurrar um patch.

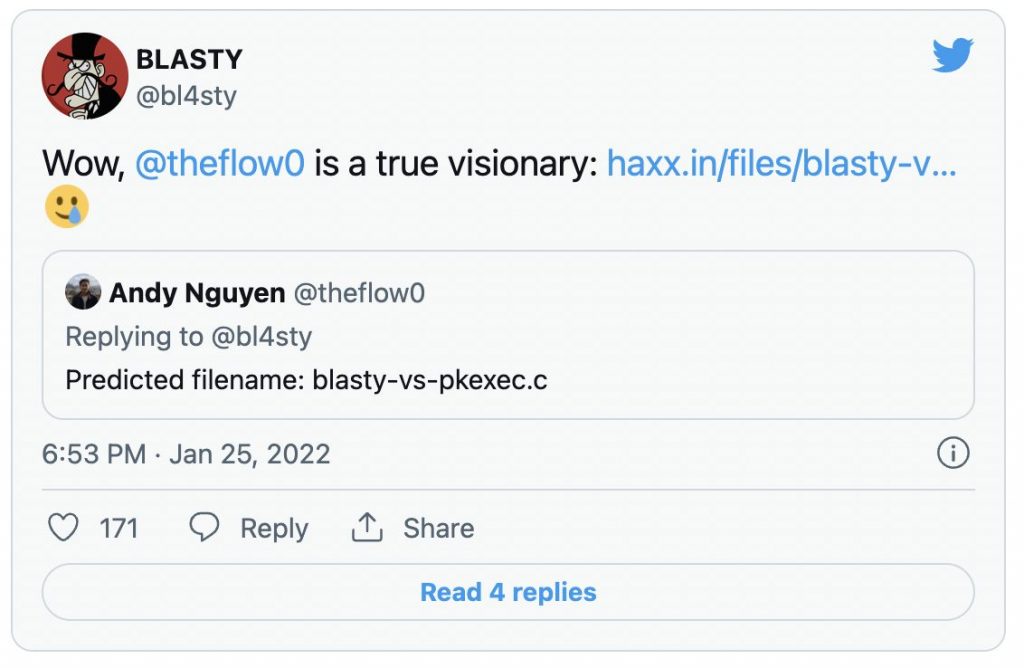

Os pesquisadores não compartilharam a façanha, mas disseram que “antecipam que as façanhas públicas se tornem disponíveis dentro de alguns dias da data de postagem deste blog”.

E eles estavam certos:

A eficácia dessa exploração foi confirmada rapidamente – também em um sistema ARM64.

O manipulador do SANS ISC Bojan Zdrnja criou um, também, e executou-o em um sistema Ubuntu 20.04 que não foi protegido com o patch mais recente.

“Como a maioria das principais distribuições já lançou patches, a melhor opção agora é instalar os patches. Claro, você vai precisar fazer isso em todos os sistemas. Se você não puder ou se não houver patches disponíveis, você pode impedir que a vulnerabilidade seja explorada removendo a broca SUID da ferramenta pkexec; apenas certifique-se de que você não está quebrando nada”, aconselhou.

A técnica de exploração da Qualys deixa traços nos registros, mas eles apontaram que há maneiras de explorar a vulnerabilidade sem deixar tais traços.

Os usuários e administradores são aconselhados a implementar os patches/atualizações fornecidos o mais rápido possível e, especialmente, em sistemas multi-usuários, observou Zdrnja.

FONTE: HELPNET SECURITY