Em 2012, o Federal Bureau of Investigation (FBI) dos EUA começou a investigar um fluxo de incidentes de fraude relatados envolvendo atores de ameaças queredirecionavam pagamentos para contas controladas por invasores. Nesses incidentes, as vítimas receberam e-mails aparentemente legítimos contendo solicitações para alterar os pagamentos agendados. Os criminosos geralmente se faziam passar por executivos ou funcionários de finanças e folha de pagamento e convenciam as vítimas a redirecionar os pagamentos para uma conta bancária diferente. Essas primeiras instâncias de comprometimento do e-mail comercial(BEC) deu início a uma década de ataques que usam esse esquema simples, mas altamente eficaz. Embora a ameaça tenha evoluído, os criminosos continuam a usar ataques de phishing para roubar credenciais e enviar faturas fraudulentas solicitando pagamento. Milhares de organizações perderam bilhões de dólares.

O que aprendemos na última década?

Quando o BEC foi descoberto pela primeira vez, a aplicação da lei se referiu a ele como fraude “man in the email”. Como grande parte do dinheiro na época foi enviado para a China, Japão e Coreia do Sul, as autoridades policiais acreditavam que os agentes da ameaça poderiam ser grupos do crime organizado com base na Ásia. Várias investigações confirmaram que esses esquemas estavam conectados e que o dinheiro acabou indo parar nas mãos de agentes de ameaças localizados na Nigéria.

A fraude do BEC surgiu de grupos do crime organizado nigeriano que conduziam operações como golpes de romance, esquemas de pagamento antecipado (também conhecidos como golpes do “príncipe nigeriano” ou “419”) e fraude de idosos. A baixa barreira à entrada e o potencial de altos pagamentos atraíram mais grupos de ameaças. Como os aspectos técnicos desses esquemas são relativamente simples, os agentes de ameaças com pouca ou nenhuma capacidade técnica podem lançar ataques bem-sucedidos.

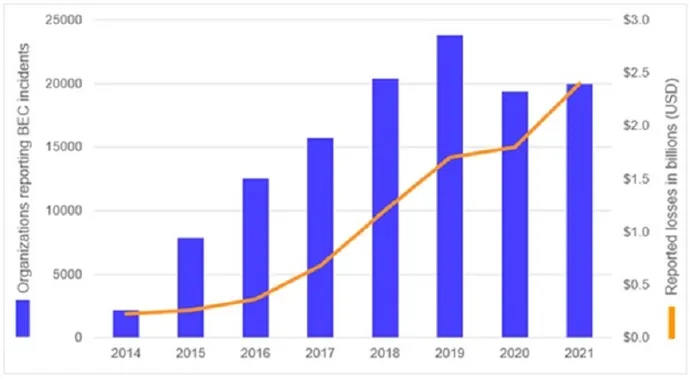

Em 2014, a cooperação entre a aplicação da lei e as instituições financeiras revelou uma compreensão mais clara dos esquemas BEC. À medida que as táticas, técnicas e procedimentos (TTPs) do BEC amadureceram, as perdas financeiras e o número de organizações afetadas aumentaram. Em 2014, o US Internet Crime Complaint Center (IC3) recebeu 2.417 reclamações de BEC, com perdas totalizando US$ 226 milhões. Os números cresceram constantemente até uma diminuição nos incidentes relatados em 2020. No entanto, esse declínio provavelmente se deveu à pandemia de COVID-19 que interrompeu os processos normais de negócios. O ímpeto foi retomado em 2021, com 19.954 reclamações e perdas ajustadas de quase US$ 2,4 bilhões.

Quem está conduzindo ataques BEC?

Até hoje, a grande maioria das operações do BEC ainda se origina na Nigéria . Muitos grupos de fraude nigerianos incorporaram o BEC em suas atividades criminosas existentes e ensinaram outros agentes de ameaças a operar os esquemas. Cada grupo determinou sua própria segmentação, concentrando-se em regiões geográficas específicas, funções organizacionais (por exemplo, CFO, gerente financeiro, contador) e setores. Em 2016, os pesquisadores da Secureworks estimaram que o grupo de ameaças GOLD SKYLINE (também conhecido como Wire-Wire Group 1) roubou aproximadamente US$ 3 milhões por ano. Em 2018, a pesquisa da Secureworks indicou que o grupo de ameaças GOLD GALLEON tentou roubar uma média de US$ 6,7 milhões por ano.

Devido à lucratividade desses esquemas, os cibercriminosos de outras regiões começaram a adotar o BEC. Os grupos da Europa de Leste mostraram uma sofisticação particular. Por exemplo, o grupo russo de crimes cibernéticos Cosmic Lynx teve como alvo executivos de alto escalão em corporações multinacionais usando um esquema de representação dupla. Os atores da ameaça se fazem passar pelo CEO de uma empresa e, em seguida, assumem a identidade de um advogado legítimo responsável por facilitar uma aquisição. Eles solicitam que as vítimas enviem dinheiro para contas controladas pelo invasor.

Apesar da expansão dos ataques BEC para outras regiões, nenhum iguala o volume da Nigéria. O ecossistema de fraude nigeriano cresceu e floresceu na última década. Centenas de perfis de mídia social exibem a riqueza obtida com esses ataques para recrutar participantes na Nigéria, onde o salário mensal médio é inferior a US$ 800 .

Por que o BEC ainda é prevalente?

Apesar de milhares de prisões por BEC, os esquemas ainda são populares entre os cibercriminosos. Os pagamentos entre empresas são os alvos mais frequentes, mas os atores do BEC também atacam outros métodos de pagamento. Os sistemas de folha de pagamento foram manipulados para adicionar funcionários fictícios e enviar dinheiro para as contas associadas. Os atores do BEC também atacaram transações imobiliárias e redirecionaram pagamentos de casas.

Embora os controles de segurança possam detectar o comprometimento de uma conta de e-mail, a tecnologia não pode ir tão longe. À medida que o agente da ameaça continua a usar a conta da vítima ou muda para a infraestrutura controlada pelo invasor, a detecção se torna mais desafiadora. As organizações devem implementar defesas de segurança proativas técnicas, como autenticação multifator e acesso condicional , juntamente com processos humanos, como verificação de solicitações por meio de detalhes de contato confiáveis antes de executar ações de alto risco e treinar funcionários para adotar uma abordagem de “confiar, mas verificar” para e-mail.

A coordenação entre instituições financeiras, agências governamentais, setor privado e aplicação da lei em todo o mundo começou a mitigar o impacto dos ataques BEC. Em 2021, a Equipe de Recuperação de Ativos do IC3 ajudou instituições financeiras a recuperar aproximadamente 74% dos fundos roubados que buscou. Reduzir a lucratividade desses ataques pode diminuir o apelo dos agentes de ameaças e resultar em uma diminuição da fraude BEC.

FONTE: DARK READING