Representando um aumento significativo na atividade, uma campanha ligada à China começou a ter como alvo organizações ligadas à Rússia em junho com malware projetado para coletar informações sobre as atividades do governo, de acordo com análises de empresas de segurança e da Equipe de Resposta a Emergências de Computadores (CERT) da Ucrânia.

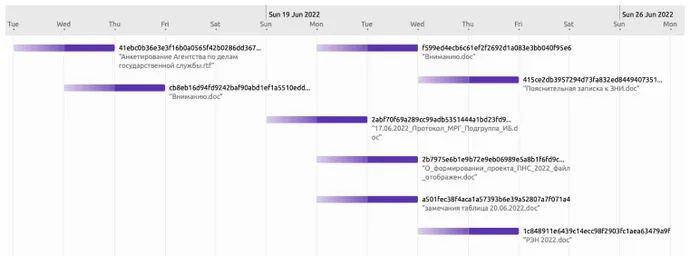

Os ataques usam supostos avisos do governo enviados como Rich Text Files (RTFs) na tentativa de convencer as vítimas a abrir os documentos, permitindo assim que uma exploração de execução remota de código (RCE) no Microsoft Office seja executada. Isso é de acordo com a empresa de segurança de terminais SentinelOne, que afirmou em uma análise publicada na quinta-feira que o conteúdo dos documentos aparece como avisos de segurança escritos em russo. Eles afirmam alertar agências e provedores de infraestrutura sobre possíveis ataques e aconselhá-los sobre os requisitos de conformidade sob a lei russa.

Escalando ataques cibernéticos contra a Rússia

Embora a China tenha como alvo a Rússia no passado e vice-versa, o ritmo dos ataques – especialmente pelo suposto ator de ameaças, Tonto Team – cresceu após a invasão russa da Ucrânia, diz Tom Hegel, pesquisador sênior de ameaças da SentinelOne.

“A Equipe Toni, assim como outros atores chineses, tem uma longa história de atingir a Rússia”, diz ele. “O que estamos vendo aqui é um potencial aumento do governo chinês nos requisitos de coleta de inteligência de dentro da Rússia. Talvez um aumento da priorização ou expansão dos recursos atribuídos a essa tarefa.”

O aumento relatado nas operações cibernéticas chinesas ocorre à medida que a Rússia fortaleceu as relações diplomáticas com a China em face das sanções das nações ocidentais. Embora as duas principais nações não sejam aliadas formais, elas expandiram os laços comerciais e de defesa na última década como uma forma de frustrar a expansão das alianças ocidentais.

Além disso, eles têm abordagens diferentes para perseguir seus objetivos de política externa. A Rússia permitiu tacitamente que gangues criminosas cibernéticas operassem em seu território e também usou amplamente as operações cibernéticas para roubar inteligência e atacar infraestrutura, bem como um complemento às operações militares. Por exemplo, a Rússia usou campanhas de desinformação, ataques de infraestrutura e operações de espionagem em seu conflito com a Ucrânia.

A China, que lucra significativamente com as relações econômicas com as nações ocidentais, seguiu principalmente abordagens não militares para as relações internacionais e usou operações cibernéticas para adquirir propriedade intelectual e realizar espionagem. Tratar a Rússia como qualquer outro adversário só mostra consistência, diz Hegel, da SentinelOne.

Isso é “simplesmente a China cuidando de si mesma em tempos incertos”, diz ele. “Como qualquer nação com recursos de recursos, eles buscam apoiar sua própria agenda por meio de cibernéticas, e o estado de coisas na Rússia pode estar ajustando exatamente o que eles priorizam.”

Migalhas de pão técnicas Apontam para a China

As campanhas recentes usaram dois malware ligados a ameaças persistentes avançadas (APTs) chinesas): um kit de ferramentas usado para criar documentos maliciosos conhecido como Royal Road e um Trojan de acesso remoto personalizado (RAT) conhecido como Bisonal usado por atores chineses. A Equipe Tonto — também conhecida como Karma Panda e Bronze Huntley — tradicionalmente se concentrou em outras nações asiáticas, como a Coréia do Sul e o Japão, bem como nos Estados Unidos e Taiwan. Recentemente, o grupo aumentou suas operações para a Rússia, Paquistão e outras nações.

Embora as operações de bandeira falsa, em que um adversário tenta disfarçar suas operações como outro atacante, aconteceram, uma variedade de evidências liga os ataques à China.

Pelo menos sete grupos de ameaças – todos ligados à China – usam a Royal Road para criar documentos maliciosos como parte do ataque inicial destinado a obter acesso a sistemas direcionados. Em abril, por exemplo, a empresa de inteligência contra ameaças cibernéticas DomainTools analisou um documento criado com o kit de ferramentas de construção de malware da Royal Road que tinha as características de uma campanha de espionagem chinesa e teve como alvo uma organização russa de pesquisa subaquática e desenvolvimento de armas.

“Em combinação com a segmentação sensível e as tentativas de endurecer a carga útil final, parece que o adversário fez algum esforço para evitar a análise de sua atividade também”, afirmou a análise. “Embora esta campanha pareça especificamente direcionada a uma entidade na Federação Russa, os comportamentos subjacentes a esta campanha – desde o uso de documentos maliciosos até grades e controles de execução binária – fornecem informações úteis sobre o comércio do adversário, dos quais todos os defensores podem aprender lições valiosas.”

Além disso, o Bisonal é usado exclusivamente por grupos chineses, de acordo com os avisos.

As empresas devem observar que os ataques do estado-nação muitas vezes podem afetar empresas privadas. O aviso SentinelOne tem indicadores de compromisso (IoCs) para as últimas campanhas, e o DomainTools destaca várias contramedidas para detectar e atenuar ataques de espionagem cibernética.

As organizações devem usar a inteligência para verificar suas próprias defesas contra ataques semelhantes, diz Hegel, da SentinelOne.

“Os alvos de espionagem ou interrupção no mundo de hoje não estão isolados das redes governamentais, mas podem transbordar ou atingir diretamente os negócios privados simplesmente por causa de sua posição sobre uma questão política ou onde eles operam”, diz ele. “Como observamos quando a Ucrânia foi invadida, as coisas podem mudar da noite para o dia – então os CISOs devem permanecer cientes dessa atividade à medida que continuamos a viver com tanta tensão geopolítica.”

FONTE: DARK READING