À medida que nos aproximamos de novembro, a infraestrutura eleitoral digital encontra-se na mira de um novo perigo. Forças autoritárias e outros adversários armaram o quinto domínio da guerra — o ciberespaço — contra o próprio tecido da democracia. À medida que o processo eleitoral aumenta, as organizações engajadas no processo político devem fortalecer a segurança cibernética para evitar que o caos e a desordem carreguem o dia. Ao fazê-lo, eles enfrentam desafios sem precedentes.

Atacantes de estado-nação e forças internas inescrupulosas ameaçam a integridade do processo elétrico, a fé dos eleitores na melhor forma de governo ainda concebida pela humanidade, e até mesmo o senso de fraternidade ou unidade entre o próprio povo. Os cibercriminosos — já tendo se aproveitado da confusão e da interrupção da pandemia — estão agora prontos para explorar ainda mais oportunidades.

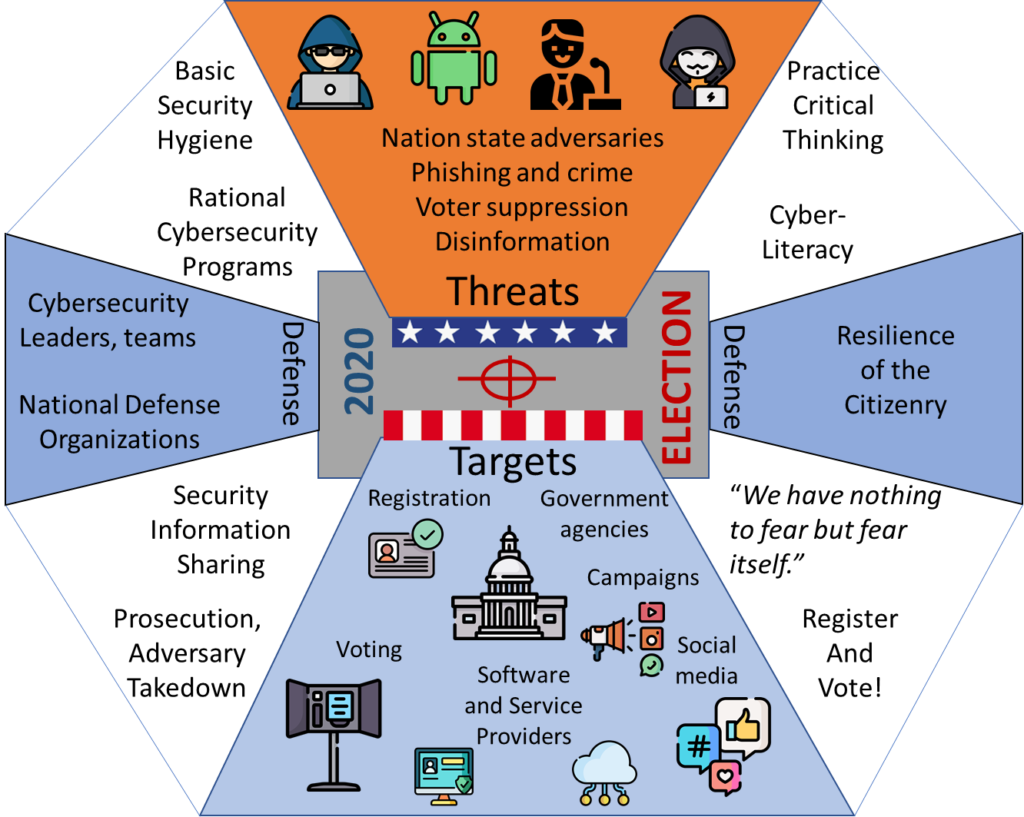

Ameaças e Alvos

Tivemos muitos sinais de alerta na forma de bots e trolls disseminando notícias falsas em 2016, juntamente com a violação do sistema de e-mail do Comitê Nacional Democrata. Mais recentemente, vimos ativistas usando o serviço TikTok para interromper um comício da campanha de Trump, hackers comprometem as contas de Joe Biden e outras celebridades no Twitter e tentativas de phishing contra o pessoal do sistema de registro de eleitores em nível estadual.

Campanhas, agências governamentais e fornecedores eleitorais na mira

Embora estejamos longe de votar em tempo integral online, muitos outros aspectos do processo político estão se tornam digitais. Um número desconcertante de organizações está recebendo informações aos eleitores, fazendo campanha por votos, gerenciando o processo eleitoral e coletando ou contando resultados. Como resultado, as duas questões-chave que agora temos que nos perguntar são: O que estamos tentando proteger no processo eleitoral, e qual é a “infraestrutura crítica” para uma eleição? Por Figura 1 (acima), aqui estão os atores na infraestrutura eleitoral digital:

- Agências governamentais nacionais ou estaduais que gerenciam o registro, o voto e todos os outros processos eleitorais

- Organizações de campanha ou comitês de ação política através dos quais pessoas e empresas disputam suas agendas políticas

- Mídia e mídias sociais através das quais as organizações de campanha influenciam a opinião dos eleitores e os cidadãos coletam ou compartilham informações

- Empresas que fornecem software ou serviços (como bancos de dados de registro, call centers, sites e aplicativos) para tais agências, campanhas e organizações de mídia

Cada um desses tipos de organização requer um programa de segurança. Durante os bloqueios do COVID-19, reaberturas e segundas ondas, todos enfrentaram uma transformação digital acelerada. Durante crises, as equipes de TI e segurança tendem a cortar os cantos. Por exemplo, o chamado hack de criptomoedas do Twitter pode ter sido facilitado por um programa de trabalho de casa que enfraqueceu os controles administrativos de recuperação de contas.

Agora que a emoção da temporada política começa, pode parecer que a responsabilidade pela segurança está suspensa. Mas essa é uma ilusão perigosa que poderia ser espetacularmente quebrada na próxima brecha, e não podemos permitir violações mais graves contra a própria democracia.

Proteger a infraestrutura eleitoral digital

As organizações de infraestrutura eleitoral digital não são de tamanho único. Eles variam em escala desde o maciço Departamento federal de Justiça, até o meramente grande Departamento de Veículos Automotores da Califórnia, até pequenas startups de tecnologia de votação. No entanto, todas essas e organizações similares desempenham papéis importantes. Além disso, a composição e a cultura de uma agência governamental é muito diferente da de um fornecedor de software, muito menos uma campanha dirigida principalmente por voluntários e consultores.

Mas todas as organizações devem garantir uma coisa: a responsabilização da liderança pelo risco de informação. Quaisquer riscos significativos incorridos devem ser “riscos calculados” com programas de cibersegurança e recursos calibrados para eles. Assim, a Figura 1 não para com “higiene básica de segurança” no domínio defensivo da liderança de cibersegurança. Ele adiciona um requisito para “programas racionais de cibersegurança”.

De acordo com meu novo livro Rational Cybersecurity for Business, “a falta de alinhamento de negócios de cibersegurança tem um efeito corrosivo em qualquer projeto de segurança que toque”. Por exemplo, conheço uma empresa desesperada para resolver um problema de taxa de conversão de visitantes na web que poderia facilmente afligir campanhas políticas. Alheio às regulamentações de privacidade, um executivo corporativo enviou todos os weblogs (com endereços IP reais) para uma conta de teste em uma empresa de análise na nuvem. Da noite para o dia, o executivo se tornou um herói por ser capaz de sinalizar usuários que retornam. Mas o processo poderia ter criado sérios problemas regulatórios. Se alguém tivesse pedido segurança, a anonimização dos dados de teste poderia ter mitigado o risco de violação.

O CTI não só reduz o risco de violações caras de segurança, mas também ajuda as organizações a alinhar os gastos de segurança com suas necessidades. Aqui está como.Trazida a você por Verodin, Inc.

Não corte os cantos em segurança e gerenciamento de riscos

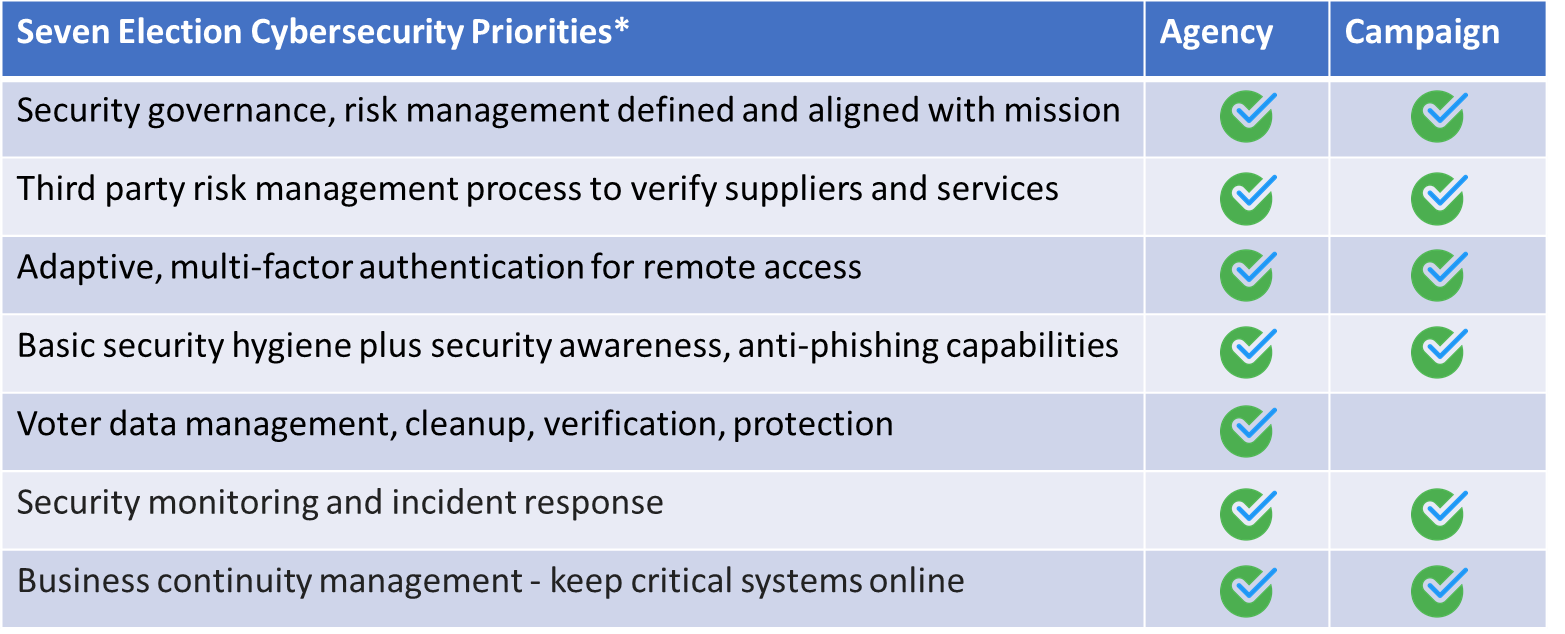

Por quê? Porque eles definiram o contexto para todo o resto. É especialmente importante para uma organização fluida como uma campanha para definir políticas de segurança, regras sensíveis de manipulação de informações, controles de acesso e gerenciamento de incidentes. As chaves para programas racionais de cibersegurança adaptados às preocupações eleitorais para ambas as agências e campanhas incluem as prioridades abaixo. No entanto, embora as prioridades sejam semelhantes para agências e campanhas, controles ou atividades específicas podem diferir consideravelmente com agências que tendem a ter muitos sistemas baseados em instalações mais antigas que exigem vulnerabilidade extra-diligente e gerenciamento de configuração para higiene básica da segurança.

Obtendo o voto (mail-in)

No mundo das agências governamentais estaduais e locais, os líderes de cibersegurança devem se alinhar a todos os processos de negócios que gerenciam o voto e o registro de eleitores. Isso pode ser feito envolvendo o planejamento de processos, operações e o pessoal de gerenciamento de mudanças. Além disso, consulte os negócios, TI e equipe de segurança com experiência nas sete prioridades de cibersegurança eleitoral da Figura 2. Por exemplo, a maioria dos estados empreendeu projetos de gestão de identidade e tem expertise que poderia ser aplicada ao processamento de dados de cidadãos para uma eleição.

Confiança Zero e Política

Partidária Para combater melhor os riscos digitais, as campanhas políticas devem adotar o modelo de confiança zero em todos os contextos. Isso começa com a falta de confiança dos executivos de campanha para tomar decisões relacionadas à segurança sem a entrada de liderança de segurança. As campanhas também não devem confiar cegamente nos fornecedores e nos serviços de nuvem. Em vez disso, eles devem instituir processos de gerenciamento de riscos de terceiros para examinar os provedores. As campanhas também devem considerar estratégias de confiança zero para acesso remoto e autenticação. A aquisição de recursos de autenticação adaptável ou multifatorial permitirá que as campanhas trabalhem com mais segurança com uma gama de afiliados, consultores e voluntários locais. Ao mesmo tempo, CISOs e outros líderes de cibersegurança podem se envolver ativamente com líderes de campanhas ou agências governamentais para realinhar estratégias de segurança cibernética para a eleição fazendo o seguinte:

- Intensificando as comunicações de conscientização de segurança

- Identificar riscos e oportunidades eleitorais para criar um senso de urgência

- Em busca de apoio dos principais influenciadores nas fileiras executivas

- Desenvolver e vender uma visão e estratégia de segurança cibernética

FONTE: DARK READING