A análise das tendências de ransomware em 2022 mostra que os negócios estavam crescendo no ano passado para cibercriminosos extorsivos, com o maior volume de ataques de ransomware lançados por criminosos sofisticados que se organizam em grupos que utilizam táticas, técnicas e procedimentos (TTPs) muito consistentes entre si, mesmo que essas organizações “se aposentam” e depois voltam, renomeadas.

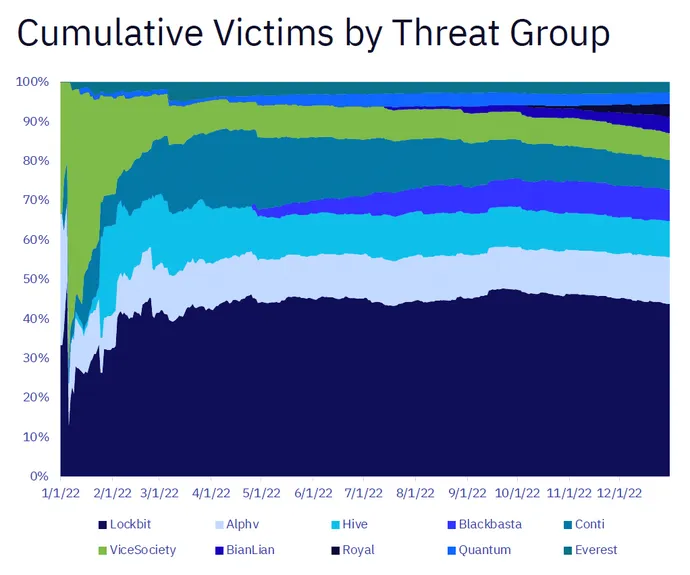

Um relatório de 26 de janeiro da equipe de pesquisa e inteligência do GuidePoint (GRIT) mostrou que, embora pelo menos um novo grupo de ransomware tenha surgido todos os meses no ano passado, a maioria dos ataques foi perpetrada por um grupo relativamente pequeno de jogadores entrincheirados.

O ” GRIT 2022 Ransomware Report ” examinou dados e circunstâncias de 2.507 vítimas de ransomware postadas publicamente em 40 verticais do setor, realizadas por 54 grupos de ameaças ativos.

“O que realmente queríamos enfatizar é que o ransomware não vai a lugar nenhum”, diz Drew Schmitt, analista líder do GRIT e um experiente negociador de ransomware da GuidePoint Security. ” Está muito presente. Muitas pessoas parecem pensar que o ransomware está potencialmente diminuindo, porque coisas como pagamentos em Bitcoin estão se tornando menos valiosas . Mas o ransomware ainda está acontecendo em taxas absurdas.”

Como negociador, Schmitt trabalha com empresas ativamente atacadas para agir em seu nome e interagir com o extorsionário. Há dois objetivos: obter informações e tempo suficientes para ajudar na recuperação de seus centros de operações de segurança (SOCs) ou negociar um pagamento mais baixo.

Usando seu conhecimento interno sobre como os invasores operam e os dados disponíveis gratuitamente sobre vitimologia no ano passado, ele e sua equipe conseguiram reunir vários insights para o relatório. Dark Reading conversou com Schmitt não apenas para aprofundar os detalhes do relatório, mas também para coletar observações de seu trabalho contínuo como negociador. Ele forneceu sete pontos principais que os defensores devem ter em mente ao se prepararem para mais campanhas de ransomware em 2023.

1. Existe uma taxonomia definida para gangues de ransomware

Grande parte da análise girou em torno do desenvolvimento de uma taxonomia de ransomware para categorizar grupos de ransomware, que a equipe organizou em quatro grupos: full-time, rebrands, splinter e ephemeral.

A maioria dos ataques veio do que a taxonomia chamou de grupos de tempo integral, que estão ativos há nove meses ou mais e reivindicam publicamente 10 ou mais vítimas.

“Estes são os Lockbits do mundo , e são eles que estão fazendo operações muito consistentes [e] podem manter um ritmo muito alto”, diz Schmitt. “Eles são muito consistentes em comportamentos e têm muita infraestrutura realmente robusta. Esses são os que estão operando há muito tempo e estão fazendo isso de forma consistente.”

Como o relatório apontou, o Lockbit sozinho foi responsável por 33% dos ataques no ano passado.

Depois, há os grupos de rebrand , que estão ativos há menos de nove meses, mas reivindicam quase o mesmo número de vítimas que os grupos de tempo integral e, com algum exame dos TTPs, geralmente têm alguma correlação com um grupo aposentado.

“Realmente, a única diferença entre o rebrand e o tempo integral é a duração da operação”, diz Schmitt. “Grupos como o Royal também se enquadram nesse tipo de categoria, onde têm operações muito robustas e são capazes de operar em ritmo acelerado.”

Enquanto isso, grupos “dissidentes” são aqueles que têm alguma sobreposição de TTP com grupos conhecidos, mas são menos consistentes em seus comportamentos.

“Os grupos dissidentes são uma ramificação de uma nova marca ou de tempo integral, onde talvez alguém saia e faça suas próprias coisas”, diz ele. “Eles não existem há muito tempo. Sua identidade não está solidificada neste momento e eles estão apenas tentando se encontrar e como vão operar.”

Finalmente, completando as coisas estão os grupos “efêmeros” que estão ativos há menos de dois meses, que têm taxas de vítimas variadas, mas baixas. Às vezes esses grupos vêm e vão, outras vezes acabam se desenvolvendo em grupos mais maduros.

2. Rebranding rápido de grupos de ransomware torna a inteligência de ameaças essencial

A classificação nesses quatro grupos de taxonomia parece mais clara em um relatório anual do que no solo quando um SOC começa a funcionar.

“Quando você começa a lidar com esses tipos de grupos que estão surgindo e desaparecendo muito rapidamente, ou eles estão mudando de marca, desenvolvendo novos nomes, isso torna muito mais difícil para os times azuis ou defensores manter com esses tipos de tendências”, diz Schmitt, que explica que manter o controle sobre rebranding e fragmentação de grupos é onde a inteligência de ameaças deve entrar em jogo.

“Nós realmente gostamos de enfatizar a comunicação quando se trata de inteligência de ameaças – seja inteligência de ameaças conversando com o SOC ou a equipe de resposta a incidentes, ou mesmo gerenciamento de vulnerabilidades”, diz ele. “Ter uma ideia de como são essas tendências, no que os agentes de ameaças estão se concentrando, o quanto eles aparecem e desaparecem, tudo isso é muito valioso para os defensores saberem”.

3. Grupos RaaS são um curinga nas negociações

Mesmo que os TTPs subjacentes dos grupos de tempo integral tornem um pouco mais fácil a detecção e resposta de ransomware, ainda existem algumas grandes variáveis por aí. Por exemplo, como muitos grupos empregaram o modelo de ransomware como serviço (RaaS) , eles empregam muito mais afiliados, o que significa que os negociadores estão sempre lidando com pessoas diferentes.

“Nos primeiros dias do ransomware, quando você iniciava as negociações, havia uma boa chance de estar lidando com a mesma pessoa se estivesse lidando com o mesmo ransomware”, diz Schmitt. “Mas no ecossistema de hoje, existem tantos grupos diferentes, e tantos afiliados diferentes que estão participando como parte desses grupos, que muitas vezes você está quase começando do zero.”

4. As exigências de resgate estão subindo nas alturas

Uma das observações anedóticas que Schmitt fez foi o fato de que ele viu muitas demandas iniciais de resgate muito altas de operadores de ransomware recentemente.

” Vimos $ 15 milhões, vimos $ 13 milhões, tivemos $ 12,5 milhões. Há muitos pedidos de resgate iniciais muito altos que estão acontecendo, o que é um pouco surpreendente”, diz ele. “E muitas vezes negociamos com sucesso resgates significativamente mais baixos. Portanto, começar com US$ 15 milhões e chegar a US$ 500.000 não é incomum. meu preço e não me importo com o que você diz, não vou negociar.'”

5. Estratégias de backup aprimoradas estão fazendo a diferença na preparação

A proporção de clientes que ele vê que podem se recuperar com sucesso sem ceder às exigências de extorsão versus aqueles que precisam pagar um resgate está se aproximando de uma paridade de 1:1, diz Schmitt.

“No início, era como, ‘Bem, droga, fomos criptografados. Não podemos nos recuperar a menos que paguemos o resgate'”, observa ele. “Com o passar do tempo, ter estratégias de backup realmente eficazes tem sido enorme para poder se recuperar; muitas organizações são atingidas por ransomware e são capazes de se recuperar simplesmente porque têm uma estratégia de backup realmente sólida. .”

6. Dupla extorsão é a norma

No entanto, ainda existem muitas organizações que ainda estão atrasadas, diz ele, o que mantém o ransomware mais lucrativo do que nunca. Além disso, os bandidos também estão se ajustando por meio de dupla extorsão , não apenas criptografando arquivos, mas também roubando e ameaçando vazar publicamente informações confidenciais. Todos os grupos rastreados no relatório utilizam dupla extorsão.

“Não está claro se isso é apenas porque as pessoas estão melhorando em segurança ou os grupos estão realmente percebendo que talvez não valha a pena implantar o ransomware se o cliente já tiver uma estratégia de backup em vigor que permitirá a recuperação, ” ele diz. “Então, eles têm se concentrado nessa exfiltração de dados porque acho que eles sabem que essa é a melhor chance que eles realmente têm de ganhar dinheiro com um ataque.”

7. Não há honra entre ladrões, mas há bom senso para os negócios

Finalmente, a grande questão ao lidar com extorsionários criminosos é se os bandidos vão manter sua palavra quando o dinheiro cair em sua conta. Como negociador, Schmitt diz que, na maioria das vezes, eles costumam fazer isso.

“Obviamente, não há honra entre os ladrões, mas eles acreditam em sua reputação”, diz ele. “Existem casos extremos em que algo ruim acontece, mas geralmente os grupos maiores garantem que não publicarão seus dados e fornecerão a você o descriptografador . Não será algum descriptografador de backdoor de malware. para causar mais danos. Eles estão muito focados em sua reputação, e seu modelo de negócios simplesmente não funciona se você os pagar e eles ainda vazam seus dados ou não fornecem o que deveriam.”

FONTE: DARK READING