Nos últimos oito meses, pelo menos cinco grupos russos patrocinados pelo Estado ou cibercriminosos atacaram agências governamentais e empresas privadas ucranianas em dezenas de operações que visavam interromper serviços ou roubar informações confidenciais.

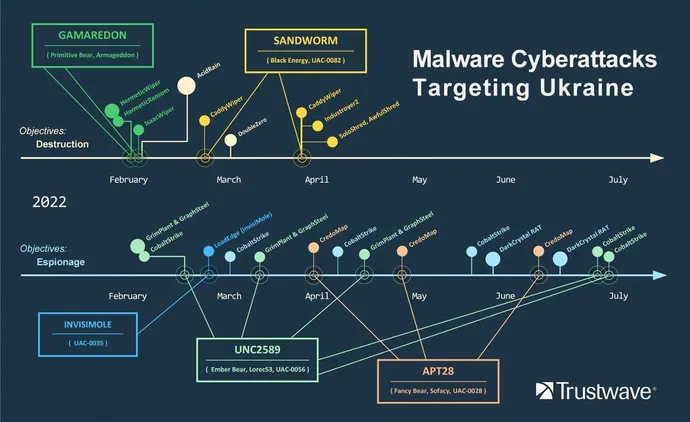

Em fevereiro, grupos patrocinados pelo estado, como Gamaredon , Sandworm e Fancy Bear , usaram programas de limpeza na tentativa de danificar a infraestrutura e sabotar sistemas de computador, dizem pesquisadores da Trustwave em uma nova nota de pesquisa. Esses ataques duraram três meses, usando ladrões de credenciais para obter acesso aos sistemas.

Fancy Bear e Sandworm estão sob ordens da Diretoria Principal do Estado Maior das Forças Armadas (GRU), com Gamaredon sendo dirigido pelo Serviço Federal de Segurança da Rússia (FSB), observaram os pesquisadores.

Outros grupos de cibercriminosos com links para a Rússia também estão participando dos ataques cibernéticos a alvos ucranianos, com operações regulares de espionagem cibernética tentando roubar informações e estabelecer pontos de apoio em vários sistemas para uso posterior, afirma o relatório da Trustwave. Isso inclui dois grupos em particular, conhecidos como Ember Bear (também conhecido como UNC2589) e Invisimole, que são conhecidos grupos cibercriminosos que também podem colaborar com o governo russo, de acordo com o relatório da Trustwave .

Embora citando a máxima de que “não sabemos o que não sabemos”, Karl Sigler, gerente de pesquisa de segurança da Trustwave SpiderLabs, acredita que a Rússia está sendo mais óbvia sobre seus ataques.

“Eles não estão tentando esconder sua localização”, diz ele. “Eles querem que as pessoas conheçam a atribuição e, por essa razão, não acho que estejamos perdendo tanto quanto no ano passado. Estamos realmente vendo uma atividade flagrante.”

Especialistas em segurança cibernética analisaram de perto a estratégia cibernética da Rússia durante a invasão da Ucrânia para avaliar o risco representado por ataques cibernéticos e malware , usados para aumentar e apoiar a invasão física. Os ataques precederam a invasão real em 24 de fevereiro e continuaram enquanto a Rússia cavava no leste da Ucrânia e na península da Crimeia.

“Sem dúvida, armas cibernéticas sofisticadas são ferramentas-chave no arsenal de um exército moderno”, afirma a Trustwave na análise. “Com a Ucrânia sendo alvo de uma variedade de ataques cibernéticos, podemos ver claramente que ativos governamentais, infraestrutura crítica, mídia e organizações do setor privado são alvos altamente lucrativos para invasores, e até mesmo ferramentas de penetração legítimas podem ser sequestradas e usadas como armas”.

Wipers & More: Mudando as estratégias de ataque

A estratégia de operações cibernéticas da Rússia mudou nos seis meses iniciais de sua invasão na Ucrânia.

Os ataques destrutivos aconteceram principalmente nos primeiros meses da guerra, diz Sigler, da Trustwave. Tanto o Gamaredon quanto o Sandworm visaram empresas e agências governamentais ucranianas com uma variedade de programas de limpeza.

A Gamaredon, também conhecida como Urso Primitivo e Armageddon, realizou três ataques em fevereiro de 2022, incluindo o ataque de limpeza de dados HemeticWiper , onde o grupo usou um certificado digital roubado da Hermetica Digital para contornar algumas medidas de segurança e atacar organizações ucranianas de alto perfil. Sandworm (também conhecido como Black Energy), visava grupos ucranianos com ataques destrutivos adicionais, como CaddyWiper e Industroyer2 .

Esses ataques destrutivos parecem ter durado apenas alguns meses. A Rússia provavelmente pensou que a guerra seria vencida rapidamente, então usou as operações para dificultar a resistência ucraniana, diz Sigler.

“Eles se concentraram em colocar muitas coisas offline, esperando que a interrupção fosse suficiente para inclinar a balança e realmente trazer um fim rápido ao conflito”, diz ele. “Então, acho que, como o conflito se estendeu ao longo dos meses, eles estão mais focados em coletar informações para informar os próximos passos”.

Embora as três ameaças persistentes avançadas (APTs) – Gamaredon, Sandworm e Fancy Bear – tenham sido associadas aos ataques de guerra cibernética, o relatório da Trustwave observa que outras duas também aumentaram a atividade. A Cozy Bear está conduzindo operações para o Serviço de Inteligência Estrangeira da Rússia (SVR), enquanto a DragonFly (também conhecida como Urso Energético) está ligada ao FSB.

A Rússia também usou grupos cibercriminosos como uma espécie de milícia online com foco em roubar informações e obter acesso a sistemas, de acordo com o relatório. A Invisimole e a Ember Bear cooperaram com o governo russo, realizando operações de espionagem cibernética contra uma variedade de alvos, incluindo o ataque LoadEdge contra agências governamentais ucranianas e outra operação, apelidada de GrimPlant, que se infiltrou em agências governamentais e instalou backdoors.

“O malware usado nos ataques geralmente fornece acesso backdoor com capturas de webcam e microfone, keylogging e a possibilidade de baixar e instalar componentes adicionais”, afirma o relatório da Trustwave. “Dados filtrados incluem informações do sistema operacional, documentos, imagens e senhas armazenadas de navegadores e softwares.”

Embora os ataques destrutivos aparentemente tenham parado, de acordo com o relatório, os ataques de espionagem estão em andamento.

FONTE: DARK READING