A maioria dos atacantes de ransomware usa um dos três vetores principais para comprometer as redes e obter acesso aos sistemas e dados críticos das organizações.

O vetor mais significativo em ataques de ransomware bem-sucedidos em 2022, por exemplo, envolveu a exploração de aplicativos voltados para o público, que representou 43% de todas as violações, seguido pelo uso de contas comprometidas (24%) e e-mails maliciosos (12%), de acordo com o relatório recém-lançado da Kaspersky, “The Nature of Cyber Incidents”.

Tanto a exploração de aplicativos quanto e-mails maliciosos diminuíram como parte de todos os ataques em comparação com o ano anterior, enquanto o uso de contas comprometidas aumentou de 18% em 2021.

Conclusão: dobrar os vetores de ataque mais comuns pode ajudar muito a prevenir um ataque de ransomware. “Muitas empresas não são os alvos iniciais dos atacantes, mas têm segurança de TI fraca e [permitindo] que eles sejam hackeados facilmente, então os cibercriminosos aproveitam a oportunidade”, diz Konstantin Sapronov, chefe da equipe global de resposta a emergências da Kaspersky. Se olharmos para os três principais vetores iniciais, que juntos representam quase 80% de todos os casos, podemos implementar algumas medidas defensivas para mitigá-los e percorrer um longo caminho para diminuir a probabilidade de se tornar uma vítima.”

Os principais vetores iniciais citados pela Kaspersky correspondem a um relatório anterior da empresa de resposta a incidentes Google Mandiant, que descobriu que os mesmos vetores comuns compunham as três principais técnicas – exploração de vulnerabilidades (32%), phishing (22%) e credenciais roubadas (14%) – mas que os atores de ransomware tendiam a se concentrar na exploração e credenciais roubadas, que juntas representavam quase metade (48%) de todos os casos de ransomware.

O ransomware decolou em 2020 e 2021, mas se estabilizou no ano passado – até caindo ligeiramente. Mas este ano, o ransomware e um ataque relacionado – vazamentos de dados com o objetivo de coletar um resgate – parecem estar aumentando, com o número de organizações postadas em sites de vazamento de dados aumentando na primeira parte de 2023, diz Jeremy Kennelly, analista-chefe de análise de crimes financeiros da Mandiant.

“Isso pode ser um aviso antecipado de que a trégua que vimos em 2022 será de curta duração”, diz ele, acrescentando que a capacidade de continuar a usar os mesmos vetores de acesso iniciais ajudou os ataques.

“Os atores envolvidos em operações de ransomware não precisaram evoluir suas táticas, técnicas e procedimentos (TTPs) significativamente nos últimos anos, pois estratégias bem compreendidas continuaram a se mostrar eficazes”, diz Kennelly.

Trio não surpreendente: Exploits, Credentials, Phishing

Em dezembro de 2022, a Agência de Segurança Cibernética e de Infraestrutura (CISA) alertou que os invasores estavam comumente usando cinco vetores de acesso inicial, incluindo os três identificados pela Kaspersky e pela Mandiant, bem como serviços remotos externos – como VPNs e software de administração remota – e ataques à cadeia de suprimentos de terceiros, também conhecidos como relações de confiança.

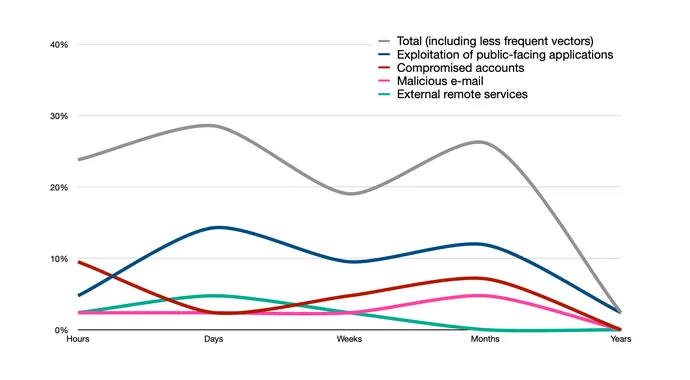

A maioria dos comprometimentos é rápida ou lenta: ataques rápidos comprometem sistemas e criptografam dados em dias, enquanto os lentos são onde os agentes de ameaças normalmente se infiltram mais profundamente na rede ao longo de meses, possivelmente realizando espionagem cibernética e, em seguida, implantando ransomware ou enviando uma nota de resgate, de acordo com o relatório da Kaspersky.

A exploração de aplicativos voltados para o público e o uso de credenciais legítimas também tendem a ser mais difíceis de detectar sem algum tipo de aplicativo ou monitoramento comportamental, levando a tempos de permanência mais longos para os invasores, diz Sapronov, da Kaspersky.

“Não se dá atenção suficiente ao monitoramento de aplicativos”, diz ele. “Além disso, quando os invasores usam [a exploração], eles precisam tomar mais medidas para atingir seus objetivos.”

Dica: Acompanhe as tendências de exploração

Conhecer as abordagens mais comuns que os atacantes provavelmente tomarão pode ajudar a informar os defensores. As empresas devem continuar priorizando vulnerabilidades que tenham exploits na natureza, por exemplo. Ao prestar atenção às mudanças no ecossistema de ameaças, as empresas podem se certificar de que estão preparadas para prováveis ataques, diz o Canil da Mandiant.

“Devido à velocidade com que os agentes de ameaças podem armar o código de exploração para apoiar operações de intrusão, entender quais vulnerabilidades estão sendo exploradas ativamente, se o código de exploração está disponível publicamente e se um determinado patch ou estratégia de correção é eficaz pode facilmente salvar as organizações de lidar com uma ou mais invasões ativas”, diz ele.

Mas evite colocar muita ênfase na proteção contra vetores de acesso inicial específicos, já que os atacantes se adaptam continuamente às defesas, acrescenta Kennelly.

“Os vetores de infecção específicos que são mais comuns em um determinado momento não devem mudar amplamente a postura defensiva de uma organização, já que os agentes de ameaças mudam continuamente suas operações para se concentrar no que for mais bem-sucedido”, diz ele. “[A] diminuição na prevalência de qualquer vetor não significa que ele represente uma ameaça significativamente menor – por exemplo, houve um lento declínio na proporção de invasões em que o acesso foi obtido por meio de phishing, mas o e-mail ainda é usado por muitos grupos de ameaças de alto impacto.”

FONTE: DARK READING