Ataques populares para um trio de vulnerabilidades críticas mantiveram a exploração no topo da lista de métodos de acesso inicial em 2022, enquanto a guerra entre a Rússia e a Ucrânia resultou em um volume sem precedentes de ataques de um grupo específico de agentes de ameaças.

Isso está de acordo com o relatório anual M-Trends da Mandiant do Google Cloud, publicado em 18 de abril, que destaca que alguns incidentes globais podem afetar drasticamente o cenário geral de ameaças.

O volume de ataques usados no conflito Rússia-Ucrânia, por exemplo, resultou na ascensão do setor governamental ao topo da lista de indústrias-alvo, respondendo por 25% de todos os ataques investigados pela Mandiant, acima dos 9% em 2021, quando as agências governamentais ficaram em sexto lugar na lista. Enquanto isso, cerca de 36% dos incidentes investigados pela Mandiant incluíram o uso de explorações de software, com quatro em cada nove desses ataques visando uma versão vulnerável do Log4j, a biblioteca de registro de código aberto.

Eventos significativos – como o esforço de patch do Log4j – podem ter efeitos maciços, embora temporários, no cenário de ameaças, diz Luke McNamara, analista principal da Mandiant.

“Você tem isso… pico maciço nesses métodos como o vetor de infecção inicial, mas muito disso foi … o impacto de um incidente singular”, diz ele, comparando o impacto com o aumento dos ataques à cadeia de suprimentos em 2021 devido ao comprometimento da SolarWinds. “Não é necessariamente indicativo de que essa será uma tendência em larga escala que veremos cada vez mais, mas apenas algo que afeta a atividade de ameaças para esse determinado ano.”

Da mesma forma, a guerra da Rússia contra a Ucrânia teve um impacto dramático no cenário de ameaças por mais de um ano, afirmou o Google Cloud no relatório. Um grupo de ciberespionagem, UNC2589, e outro grupo ligado à inteligência militar russa, o APT28, realizaram extensas operações de coleta e desinformação de informações antes da invasão da Ucrânia pela Rússia em fevereiro de 2022. Agora, os grupos de ameaças parecem alternar campanhas de coleta de informações e espionagem com ataques destrutivos.

Nos primeiros quatro meses da guerra, o grupo Mandiant registrou mais ataques destrutivos contra organizações ucranianas do que nos oito anos anteriores, de acordo com o relatório.

“A invasão da Ucrânia representa um dos primeiros casos em que uma grande potência cibernética realizou ataques disruptivos, espionagem e operações de informação simultaneamente com operações militares cinéticas generalizadas”, afirmou o relatório da Mandiant. “A Mandiant nunca observou uma atividade de agentes de ameaças que corresponda ao volume de ataques, variedade de atores de ameaças e coordenação de esforços, como foi visto durante os primeiros meses após a invasão pela Rússia.”

Algumas boas falhas

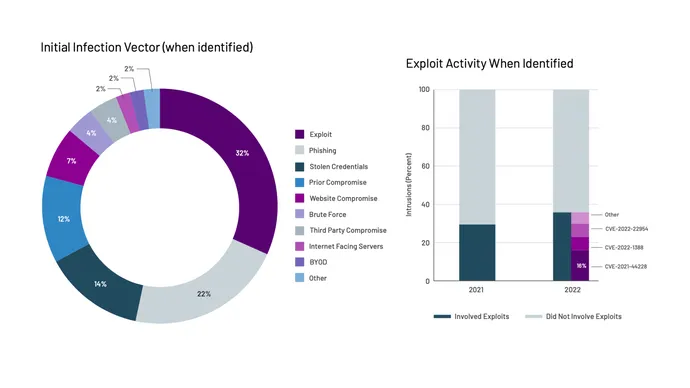

Esses ataques – e o cenário de ameaças em geral – dependiam de um punhado de métodos de acesso inicial. No geral, 80% dos incidentes investigados pela Mandiant normalmente usavam uma exploração de software, ataques de phishing, credenciais roubadas ou alavancavam um compromisso anterior, afirmou o relatório. A exploração de vulnerabilidades conhecidas foi o vetor de acesso inicial mais popular, representando 32% dos incidentes em que o comprometimento inicial pôde ser determinado, enquanto o phishing representou 22% e as credenciais roubadas por 14%.

Entre as explorações, três vulnerabilidades compuseram a maior parte dos ataques. A vulnerabilidade principal no Log4j (CVE-2021-44228) foi responsável pela maior parte (44%) das explorações conhecidas, mas, juntamente com duas outras vulnerabilidades – uma que afeta o Big-IP da F5 (CVE-2022-1388) e outra que afeta o Workspace One Access and Identity Manager (CVE-2022-22954) da VMware – o trio foi responsável por quase 90% das explorações.

Como todas as três vulnerabilidades geralmente são acessíveis remotamente, os invasores as procuram regularmente, diz McNamara.

“Segmentar e explorar dispositivos de perímetro que são acessíveis através da Internet – coisas como firewalls, soluções de virtualização, VPN – esses são alvos altamente procurados por invasores”, diz ele. “Vimos isso com a Ucrânia porque [os grupos de ameaças] aproveitam muito tipo de ‘viver no limite’, como colocamos, onde eles usaram dispositivos de rede de borda e perímetro para voltar quando foram expulsos várias vezes de uma determinada organização.”

Mais detecções externas, menos tempo de permanência

Em outra tendência, a parcela de incidentes descobertos internamente encolheu em 2022, com 37% dos incidentes detectados pela empresa alvo e 63% dos incidentes divulgados ao alvo por terceiros. A parcela de incidentes não detectados pelas equipes de segurança interna de uma empresa cresceu em todas as geografias, lentamente nas Américas, mas muito mais rapidamente na região Ásia-Pacífico (APAC) e nas regiões da Europa, Oriente Médio e África (EMEA).

No entanto, apesar do papel mais significativo desempenhado por terceiros na detecção de ataques, o tempo de permanência diminuiu para 16 dias em 2022, abaixo dos 21 em 2021. O debate é se a diminuição se deve a defensores detectando ataques mais rapidamente ou invasores terminando um ataque com uma carga útil destrutiva – e óbvia, diz McNamara, do Google Cloud.

“Realmente, nos últimos dois, três, quatro anos, vimos cada vez mais atividade disruptiva, à medida que o espaço de extorsão se tornou mais multifacetado”, diz ele. “Tentando meio que descobrir o quanto disso se deve à maturidade organizacional – as organizações estão ficando melhores em capturar agentes de ameaças – e quanto disso se deve a… a natureza da atividade em si é difícil”.

No entanto, enquanto o tempo médio de permanência é de 16 dias, as investigações de ransomware estão vendo apenas um tempo médio de permanência de nove dias, enquanto é de 17 dias para investigações que não são ransomware.

O conflito cibernético entre a Rússia e a Ucrânia também afetou o tempo de permanência, de acordo com o relatório da Mandiant, já que agências de inteligência externas e empresas notificaram organizações ucranianas de violações.

“O aumento na notificação externa observado em 2022 é provavelmente impactado pelo apoio investigativo da Mandiant à atividade de ameaças cibernéticas que visou a Ucrânia e um aumento nos esforços proativos de notificação”, afirmou o relatório. “As notificações proativas de parceiros de segurança permitem que as organizações iniciem esforços de resposta de forma mais eficaz.”

FONTE: DARK READING