Como parte de nossa pesquisa em andamento nas áreas de blockchain, concentramos nosso foco no código QR, pois adicionaremos suporte de código QR para a carteira ZenGo em breve.

Como sempre fazemos, exploramos também os aspectos de segurança desse recurso e encontramos alguns relatórios sobre golpes relacionados ao QR. Queríamos verificar a prevalência desse fenômeno e, para nossa surpresa, descobrimos que 4 dos 5 primeiros resultados apresentados ao consultar o Google estavam levando ao site de golpistas.

Esses sites geram um código QR que codifica um endereço controlado pelos golpistas, em vez do solicitado pelo usuário, direcionando todos os pagamentos desse código QR aos golpistas.

Para proteger os usuários, compartilhamos os detalhes técnicos de nossas descobertas com vários fornecedores de inteligência de ameaças.

Códigos QR em criptografia

De acordo com cryptocurrencyfacts.com: “Um código QR é uma maneira simples, rápida e segura de compartilhar um endereço ao transferir criptomoeda entre dois dispositivos. Isso é especialmente útil em transações presenciais no ponto de venda, porque copiar e colar não é uma opção e evita a digitação manual de códigos muito longos (se você errar um caractere, não será trabalhos).

- O destinatário precisa exibir o código QR do endereço para o qual deseja que uma criptomoeda específica seja enviada. Isso é feito com software, software comercial projetado para criptografia ou aplicativo de carteira.

- O remetente precisa digitalizar o código QR do destinatário. Especificamente, eles precisam abrir um aplicativo de carteira que tenha um saldo da criptomoeda sendo solicitado, digite o valor que eles desejam enviar, selecione a opção QR, digitalize o código QR do destinatário para obter seu endereço, verifique se está correto (o valor sendo enviado E o endereço) e confirme a transação. ”

O golpe

O golpe é absolutamente simples. O gerador de QR fraudulento apenas exibe um QR do endereço em vez das vítimas.

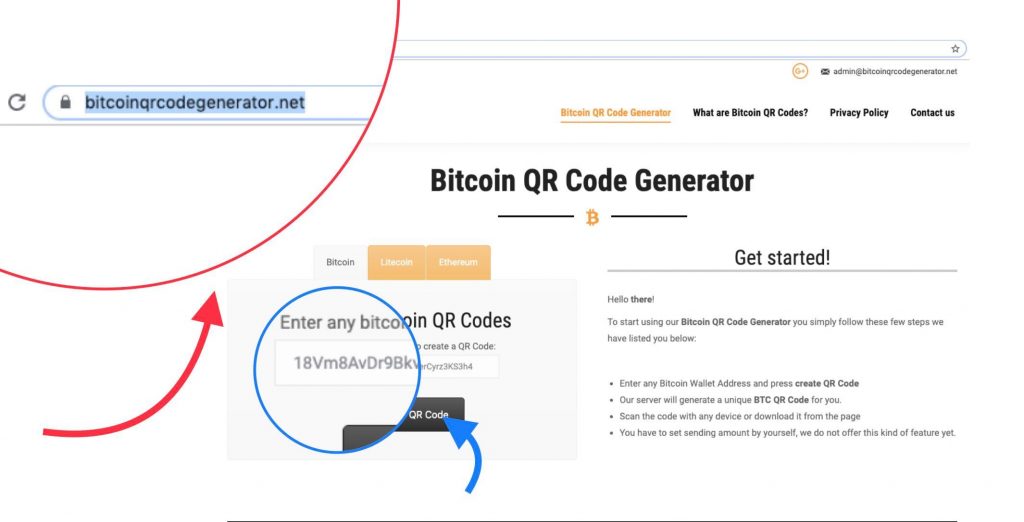

Solicitamos um QR para o endereço 18Vm8AvDr9Bkvij6UfVR7MerCyrz3KS3h4

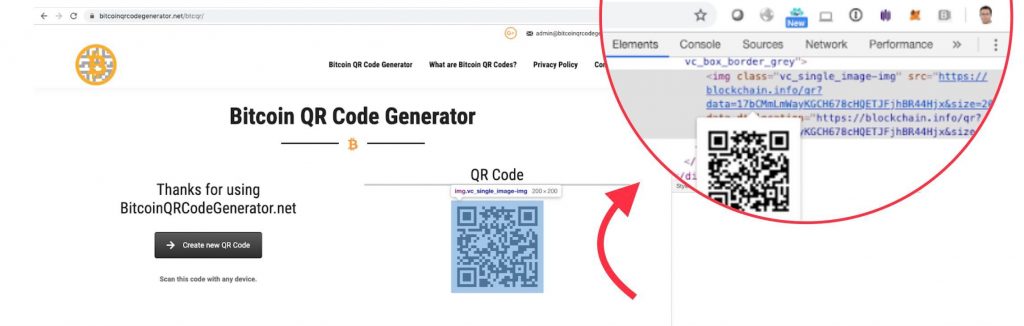

Mas temos um código QR que corresponde a outro endereço

Uma observação interessante, mostrada na figura acima, é que os golpistas nem se preocupam em gerar seu QR falso, mas chamam descaradamente uma API de explorador de blockchain (https://blockchain.info/qr?data=17bCMmLmWayKGCH678cHQETJFjhBR44Hjx&size=200) para gerar o QR para o endereço deles.

Truques extras que os golpistas usam

Alguns golpistas não estão apenas criando um código QR que leva ao endereço, mas também adicionam alguns elementos extras ao golpe:

- Personalizando o endereço: O Bitcoin suporta vários formatos de endereços. Mais notavelmente, endereços regulares começam com ‘1’, pagam para começar com ‘3’ e endereços Bech32 começam com ‘bc’. Alguns sites fraudulentos criam um código QR no mesmo formato do endereço solicitado, provavelmente para escapar da detecção se a vítima verificar levemente o endereço.

- Alteração de endereço na área de transferência: alguns sites fraudulentos colocam seu endereço fraudulento na área de transferência; portanto, se as vítimas verificarem o código QR colando o valor na área de transferência, pensando que é o endereço para o qual copiaram anteriormente um QR, corresponderá

Esses golpes são bem-sucedidos? Sim!

Devido à natureza pública da blockchain Bitcoin, conseguimos reunir algumas estatísticas sobre o sucesso desses golpes.

Resumindo o saldo dos endereços fraudulentos que tínhamos observado, descobrimos fraudes no valor de US $ 20 mil. Supomos que eles sejam apenas a ponta do iceberg, já que os golpistas provavelmente mudam seus endereços para evitar a detecção e a lista negra.

Recomendações para usuários:

Se você precisar exportar seu endereço como QR:

- Não pesquise no Google! Se você precisar de um código QR, use um site conhecido, como o seu explorador de blocos favorito.

- Verificar: antes de compartilhar o QR, digitalize-o com um aplicativo de carteira e verifique se o endereço digitalizado é o seu endereço original.

- Serviço de inteligência de ameaças: usar um serviço de inteligência de ameaças como complemento de navegador (por exemplo, Cryptonite da MetaCert) e carteira que alerta em sites e endereços fraudulentos pode ser útil às vezes, mas não é uma bala de prata, pois a cobertura desses serviços não pode ser hermética.

Detalhes técnicos para serviços de inteligência de ameaças:

Para ajudar os serviços que gostariam de colocar esses serviços na lista negra, estamos compartilhando os detalhes técnicos desses sites e os endereços atualmente associados.

| URL | Crypto addresses |

| hxxps://bitcoinqrcodegenerator.net/ | 17bCMmLmWayKGCH678cHQETJFjhBR44Hjx |

| hxxps://btcfrog.com/ | 14ZGdFRaCN8wkNrHpiYLygipcLoGfvUAtg, 35mJx4EeEY7Lnkxvg1Swn1eSUN1TtQsQ3, bc1qs4hcuqcv4e5lcd43f4jsvyx206nzkh4az05nds |

| hxxps://bitcoin-qr-code.net | 1KrHRyK9TKNU4eR5nhJdTV6rmBpmuU3dGw |

| hxxps://mybitcoinqrcode.com/ | 1Gg9VZe1E4XTLsmrTnB72QrsiHXKbcmBRX |

Pensamentos de despedida

O código QR é uma maneira muito fácil de compartilhar dados. No entanto, devido ao fato de que os códigos não são humanamente legíveis, ele abre um caminho para a fraude. A fraude pode estar no lado do receptor durante a geração, conforme mostrado aqui, mas também no lado do remetente se o remetente estiver usando uma carteira não autorizada ou mesmo uma boa carteira usando uma implementação QR não autorizada.

Acreditamos que ouviremos mais fraudes relacionadas ao QR no futuro e que a comunidade de criptomoedas precisa resolver esses problemas e criar melhores proteções.