Um servidor desprotegido expôs aproximadamente 3 mil documentos médicos de pacientes do Rio de Janeiro, apurou a The Hack após receber uma denúncia de uma fonte anônima. O ambiente vulnerável — um bucket público do serviço Amazon Simple Storage Service (S3) — pertence à Cirurgião Cardíacos Associados (CCA), uma clínica especializada em cirurgias cardíacas fundada por três profissionais cariocas.

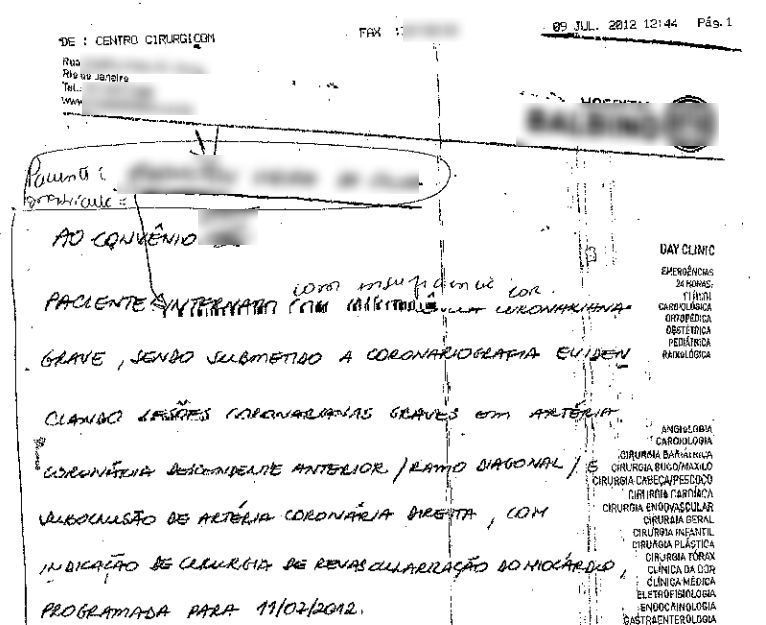

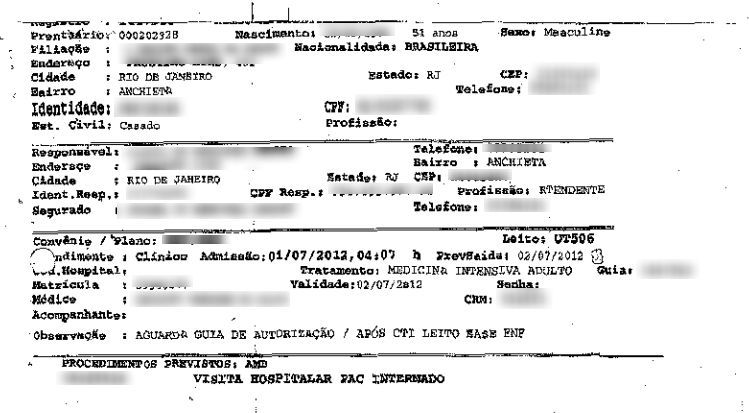

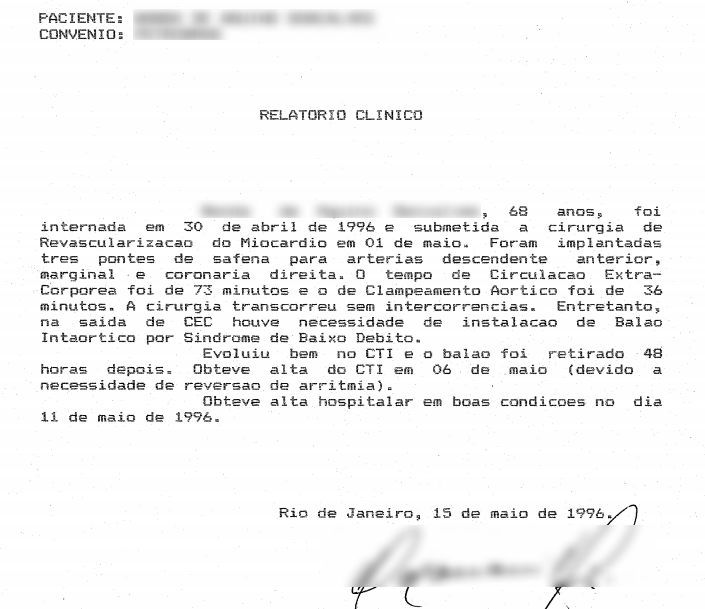

Após receber a denúncia, a The Hack examinou amostras dos arquivos expostos e constatou que a maioria deles são prontuários médicos, relatórios pós-operatórios, versões digitalizadas de anotações clínicas, solicitações de reembolso para operadoras de planos de saúde, resultados de exames (ecocardiogramas e dopplers, entre outros) e conversas por email com os hospitais nos quais os pacientes se encontravam internados.

Por se tratar de, aparentemente, um repositório para cópias digitalizadas de papéis oficiais, pudemos encontrar desde relatórios antigos — datados de 1996 — até documentos mais recentes. São poucos os arquivos que incluem dados pessoais dos clientes (nome, data de nascimento e endereço); mas, de qualquer forma, todas as informações encontradas em todos os outros são valiosas na mão de um criminoso cibernético.

Sabendo exatamente quais foram os procedimentos realizados pela vítima, quanto ela gastou em cada um deles e em qual hospital ela foi internada, fica fácil elaborar um golpe altamente customizado que a incentive a realizar alguma ação (baixar um anexo malicioso, clicar em um link para uma página de phishing ou realizar cobranças indevidas em nome de terceiros, por exemplo).

“Não vamos tomar providências”

Após fracassar em estabelecer contato com a CCA via email, a The Hack, por telefone, foi atendida pela representante Sônia, que disse ter conhecimento sobre o incidente e afirmou que a clínica não estaria interessada em tomar providências no momento. De acordo com ela, a CCA possui “uma grande equipe jurídica” que será acionada caso sejam identificados ataques cibernéticos contra a empresa.

“Você já enviou um email para um de nossos sócios, o email veio parar em mim e nós decidimos que não vamos tomar providências”, afirmou, comentando ainda que, se o servidor está protegido, é porque “alguém está cometendo crime cibernético [contra eles]”.

Afetados podem entrar na Justiça

Em contato telefônico com a The Hack, Paula Reche, advogada de São Paulo e pós-graduanda em direito penal, alegou que o incidente se enquadra como crime de quebra de sigilo do artigo 154 do Código Penal, permitindo que os pacientes afetados iniciem um procedimento resguardando seus direitos e intimidade, no intuito de apenar os infratores e possivelmente de receber uma compensação pela exposição indevida.

O Código Penal, em seu artigo 154, define como crime a violação do segredo profissional nos seguintes termos: “revelar alguém, sem justa causa, segredo, de que tem ciência em razão de função, ministério, ofício ou profissão, e cuja revelação possa produzir dano a outrem: pena — detenção, de três meses a um ano, ou multa”.

Ainda explana que “o paciente pode registrar um boletim de ocorrência (B.O.), porque este dispositivo legal garante aos ofendidos este direito e também, mediante representação, conforme parágrafo único do mesmo dispositivo. Para tanto, após a realização do boletim de ocorrência, os pacientes ofendidos deverão realizar a representação, levando provas de que houve sua exposição e todos os documentos probatórios que suas informações estavam públicas”, orienta.

Além disso, a The Hack lembra que, caso a Lei Geral de Proteção de Dados (LGPD) já estivesse em vigor, a CCA poderia ser multada em R$ 50 milhões ou 2% de seu faturamento bruto anual ao demonstrar descuido com o armazenamento e tratamento dos dados sensíveis de seus pacientes em um ambiente digital. O regulamento só será válido a partir de 2020, quando a Agência Nacional de Proteção de Dados (ANPD) deve começar a fiscalizar esse tipo de caso.

Problema (infelizmente) comum

Como já citamos anteriormente em um artigo elaborado por nosso time técnico, casos como este são, infelizmente, cada vez mais comuns. Esse tipo específico de vazamento ocorre quando um desenvolvedor utiliza o Amazon S3, serviço de armazenamento da Amazon, e se esquece de configurar corretamente o seu bucket (servidor) para que ele se torne acessível apenas para quem estiver autenticado e autorizado a utilizá-lo.

Desta forma, basta que o internauta saiba exatamente qual é o endereço do ambiente exposto para visualizar seus documentos. Não é necessário qualquer conhecimento avançado em computação: ao simplesmente abrir a URL em um navegador, é exibido uma espécie de “mapa” em XML que lista o endereço de download dos primeiros arquivos hospedados no servidor.

A The Hack notificou a Amazon a respeito do incidente e a empresa foi ágil em forçar a fechada do bucket. Em contato, a assessoria de imprensa da companhia comentou que, nesses casos, há um time específico para cuidar dessas situações (referidas como “Abuse”) e que entra em ação assim que for notificada sobre uma possível exposição de dados sensíveis de terceiros.

No momento em que esta reportagem foi escrita, o bucket já se encontrava fora do ar. Infelizmente, é difícil garantir que os documentos não tenham sido apropriados por criminosos cibernéticos em algum momento da exposição; por isso, a The Hack sugere atenção redobrada por parte dos clientes da Cirurgiões Cardíacos Associados em relação a eventuais tentativas de golpes eletrônicos.

FONTE: The Hack