As empresas que operam na região da América Latina (LATAM) são alvo de um novo trojan bancário baseado no Windows chamado TOITOIN desde maio de 2023.

“Esta campanha sofisticada emprega um trojan que segue uma cadeia de infecção de vários estágios, utilizando módulos especialmente criados ao longo de cada estágio”, disseram os pesquisadores da Zscaler Niraj Shivtarkar e Preet Kamal em um relatório publicado na semana passada.

“Esses módulos são projetados para realizar atividades maliciosas, como injetar código nocivo em processos remotos, contornar o Controle de Conta de Usuário via Moniker de Elevação COM e evitar a detecção por Sandboxes por meio de técnicas inteligentes, como reinicializações do sistema e verificações de processos pai.”

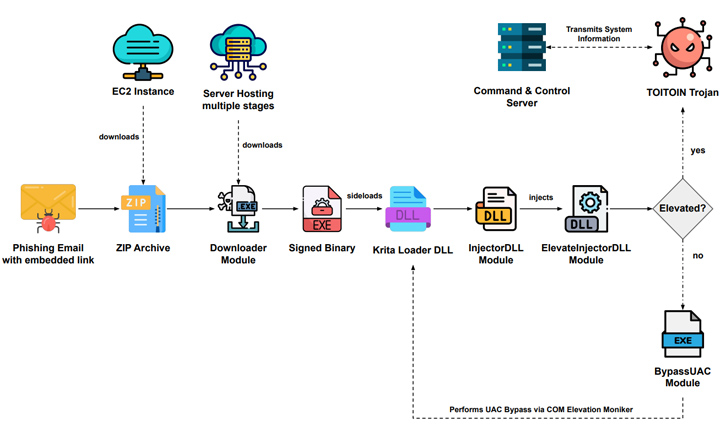

A empreitada de seis estágios tem todas as características de uma sequência de ataque bem elaborada, começando com um e-mail de phishing contendo um link incorporado que aponta para um arquivo ZIP hospedado em uma instância do Amazon EC2 para evitar detecções baseadas em domínio.

As mensagens de e-mail aproveitam uma isca com tema de fatura para enganar destinatários inconscientes para abri-los, ativando assim a infecção. Dentro do arquivo ZIP há um executável de download projetado para configurar a persistência por meio de um arquivo LNK na pasta de inicialização do Windows e se comunicar com um servidor remoto para recuperar seis cargas úteis de próximo estágio na forma de arquivos MP3.

O downloader também é responsável por gerar um script em lote que reinicia o sistema após um tempo limite de 10 segundos. Isso é feito para “evitar a detecção de sandbox, já que as ações maliciosas ocorrem apenas após a reinicialização”, disseram os pesquisadores.

Entre as cargas buscadas está o “icepdfeditor.exe”, um binário válido assinado pela ZOHO Corporation Private Limited, que, quando executado, faz sideload de uma DLL desonesta (“ffmpeg.dll”) com o codinome Krita Loader.

O carregador, por sua vez, é projetado para decodificar um arquivo JPG baixado junto com as outras cargas úteis e iniciar outro executável conhecido como o módulo InjectorDLL que reverte um segundo arquivo JPG para formar o que é chamado de módulo ElevateInjectorDLL.

O componente InjectorDLL subsequentemente se move para injetar ElevateInjectorDLL no processo “explorer.exe”, após o qual um desvio de Controle de Conta de Usuário (UAC) é realizado, se necessário, para elevar os privilégios do processo e o Trojan TOITOIN é descriptografado e injetado no processo “svchost.exe”.

“Essa técnica permite que o malware manipule arquivos do sistema e execute comandos com privilégios elevados, facilitando outras atividades maliciosas”, explicaram os pesquisadores.

O TOITOIN vem com recursos para coletar informações do sistema, bem como coletar dados de navegadores da Web instalados, como Google Chrome, Microsoft Edge e Internet Explorer, Mozilla Firefox e Opera. Além disso, verifica a presença do Topaz Online Fraud Detection (OFD), um módulo antifraude integrado às plataformas bancárias na região LATAM.

A natureza das respostas do servidor de comando e controle (C2) não é conhecida atualmente devido ao fato de que o servidor não está mais disponível.

“Por meio de e-mails de phishing enganosos, mecanismos de redirecionamento intrincados e diversificação de domínio, os agentes de ameaças entregam com sucesso sua carga maliciosa”, disseram os pesquisadores. “A cadeia de infecção em vários estágios observada nesta campanha envolve o uso de módulos desenvolvidos sob medida que empregam várias técnicas de evasão e métodos de criptografia.”

FONTE: THE HACKER NEWS