Os pesquisadores da Check Point descobriram uma nova variante de malware para Android chamada “Black Rose Lucy”, que foi vista pela primeira vez em setembro de 2018. No total, os pesquisadores da empresa detectaram 80 amostras da nova variante “Black Rose Lucy” escondidas em aplicativos de reprodução de vídeo que, aparentemente, pareciam inofensivos, aproveitando o serviço de acessibilidade do Android para instalar sua carga de dados sem qualquer interação do usuário e criar um mecanismo interessante de autoproteção.

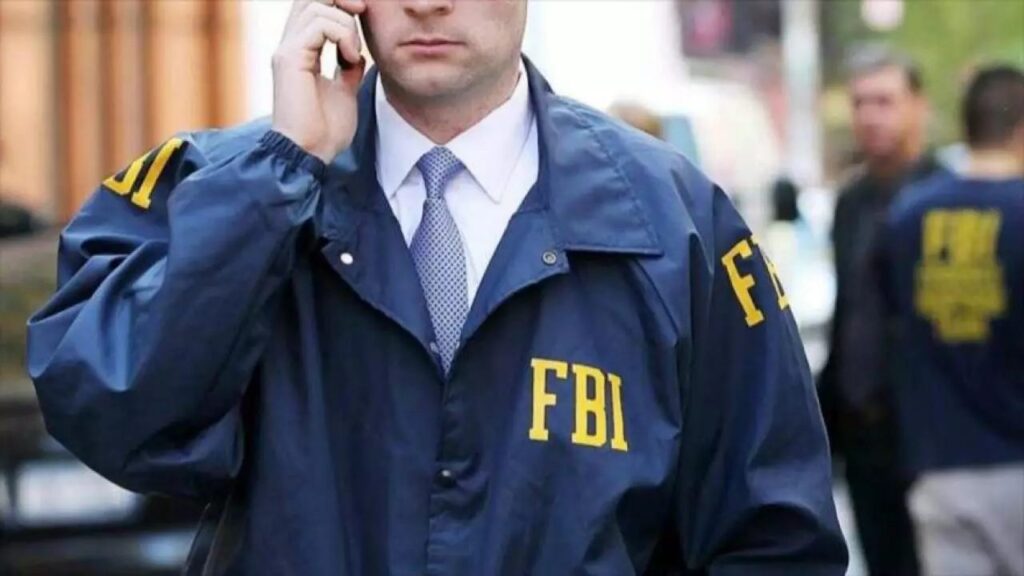

A “Black Rose Lucy” é uma ferramenta MaaS (Malware como Serviço) originada na Rússia e permite que novas variantes do ransomware sejam baixadas nos dispositivos infectados. Após o download, este malware criptografa os arquivos no dispositivo infectado e exibe uma nota de resgate na janela do navegador que finge ser uma mensagem oficial do FBI (Federal Bureau of Investigation dos Estados Unidos), acusando a vítima de possuir conteúdo pornográfico no dispositivo.

Além disso, é indicado que os dados do usuário foram inseridos no Data Center do Departamento de Crimes Cibernéticos do FBI com uma lista dos crimes que o usuário supostamente cometeu. Para resolver essa situação, os cibercriminosos estão pedindo uma “multa” de US$ 500 com pagamento via cartão de crédito e não com o Bitcoin, que é a forma mais comum de pagamento para resgates móveis.

Como essa variante de malware funciona?

O Android permite apenas que os usuários façam a configuração manual de um aplicativo para ter privilégios de administrador no dispositivo. Para fazer isso, solicita o consentimento explícito do usuário em uma janela pop-up ou navega por uma série de configurações do sistema antes que esses privilégios sejam concedidos. No entanto, o serviço de acessibilidade desse sistema operacional, que imita cliques na tela do usuário e tem a capacidade de automatizar interações com o dispositivo, pode ser usado pelo malware para contornar essas restrições de segurança. Esses serviços de acessibilidade geralmente são usados para automatizar e simplificar determinadas tarefas repetidas.

A “Black Rose Lucy” usa um método engenhoso para invadir dispositivos Android e superar seus níveis de defesa. Ele exibe uma mensagem pedindo ao usuário para ativar a otimização de vídeo em tempo real. Ao clicar em ‘OK’, o usuário concede permissão ao malware para usar os serviços de acessibilidade. Os pesquisadores da Check Point apelidaram esse procedimento de “calcanhar de Aquiles” nas camadas de defesa do Android”. A ordem das operações é a seguinte:

1. A variante “Black Rose Lucy” é baixada e instalada como um aplicativo player de vídeo;

2. O objetivo é enganar o usuário para permitir um serviço de acessibilidade e fingindo habilitar um serviço falso, VSO – otimizador de transmissão de vídeo;

3. Ao clicar em “OK” na mensagem exibida, o usuário concede ao malware a permissão para usar o serviço de acessibilidade;

4. A partir disso, a “Black Rose Lucy” está pronta para iniciar seu plano malicioso de criptografar os dados e arquivos no dispositivo da vítima, armazenando a chave de criptografia nas preferências compartilhadas;

5. Finalmente, o malware mostra uma nota de resgate na qual relata uma “multa” imposta pelo FBI, exigindo também informações do cartão de crédito para pagar.

“Atualmente, vemos uma evolução no ransomware, em que o malware móvel é mais sofisticado e os cibercriminosos aprendem cada vez mais rápido, aproveitando a experiência de campanhas anteriores. Um exemplo claro é o uso de nome como o do FBI como uma tática de intimidação”, explica Aviran Hazum, diretor de investigação de ameaças móveis da Check Point.

Fonte: TI Inside