Mais de 15 milhões de instâncias de aplicativos, serviços e dispositivos conectados à Internet são vulneráveis a falhas de software que o governo dos EUA confirmou estarem sendo exploradas por invasores na natureza.

Mais de 190.000 sistemas, por exemplo, parecem ainda estar vulneráveis à vulnerabilidade Heartbleed de 8 anos (CVE-2014-0160), enquanto quase 6,5 milhões de dispositivos estão vulneráveis a uma falha de gravidade média (CVE-2021-40438) que poderia ser usada para redirecionar o tráfego para outro servidor. Ao todo, milhões de aplicativos, serviços e sistemas operacionais estão expostos a mais de 200 vulnerabilidades detectáveis remotamente do Catálogo de Vulnerabilidades Exploráveis Conhecidas (KEV), afirmaram pesquisadores da empresa de segurança cibernética Rezilion em um relatório publicado em 30 de março.

O takeaway? Há uma preocupante falta de correção de sistemas conhecidos por serem vulneráveis a ataques selvagens, diz Yotam Perkal, diretor de pesquisa de vulnerabilidade da Rezilion.

“Embora apenas uma fração das vulnerabilidades descobertas acabe sendo explorada, as vulnerabilidades no Catálogo KEV estão sendo exploradas, continuamente, por agentes de ameaças sofisticados, bem como grupos de ameaças persistentes avançadas (APT)”, diz ele. “Não agir é um convite para ser atingido.”

Ele acrescenta: “As empresas devem fazer o que puderem para priorizar a correção dessas vulnerabilidades”.

Para começar, essas estimativas de quantas coisas são vulneráveis por aí são conservadoras, diz Perkal, já que os serviços afetados por mais de uma vulnerabilidade foram contados apenas uma vez.

“Dada essa abordagem de cálculo conservadora, somada ao fato de que existem muitas vulnerabilidades do CISA KEV que não podem ser identificadas com um alto nível de certeza (se é que existem) usando o Shodan, é seguro assumir que o número real de instâncias vulneráveis é muito maior”, diz ele.

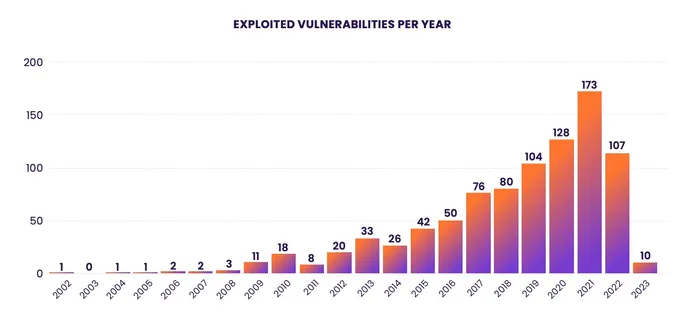

Normalmente, apenas uma pequena fração das vulnerabilidades é explorada a cada ano. Em 2022, por exemplo, mais de 25.100 vulnerabilidades foram divulgadas e receberam um identificador Common Vulnerabilities and Exposures (CVE), de acordo com o National Vulnerability Database. No entanto, apenas 107 desses problemas são conhecidos por terem sido explorados, de acordo com o Catálogo de Vulnerabilidades Exploradas Conhecidas, uma lista de mais de 900 vulnerabilidades mantidas pela Agência de Segurança Cibernética e de Infraestrutura (CISA) do Departamento de Segurança Interna dos EUA.

No entanto, muitos dos bugs do KEV são altamente perigosos, como a vulnerabilidade recentemente adicionada na popular pilha de transferência de arquivos Aspera Faspex da IBM e um bug no ZK Java Web Framework.

A cauda longa da exploração

Usando dados coletados do KEV e informações sobre as vulnerabilidades contidas nas entradas nos bancos de dados CVE, os pesquisadores da Rezilion examinaram a Internet usando o Shodan. Eles encontraram 15 milhões de serviços vulneráveis a pelo menos uma exploração na lista.

Quase 6,5 milhões de instâncias do Apache HTTP Server estavam executando uma versão ainda vulnerável a uma falha crítica de falsificação de solicitação do lado do lado do indivíduo (CVE-2021-40438). Outras 2,1 milhões de versões do servidor estavam vulneráveis a uma falha separada (CVE-2019-0211) que permite que um invasor escale seus privilégios no sistema. Apesar de sua idade, a falha Heartbleed (CVE-2014-0160) ficou em quinto lugar na lista de vulnerabilidades mais comuns do Catálogo KEV, e a vulnerabilidade BlueKeep de 2019 ficou em nono lugar, com quase 52.000 instâncias descobertas através das varreduras da Internet dos pesquisadores. O BlueKeep (CVE-2019-0708) é um bug crítico de execução remota de código no Protocolo de Serviços de Área de Trabalho Remota em versões mais antigas e herdadas do Windows.

Usando dados do serviço de inteligência de ameaças GreyNoise, os pesquisadores descobriram centenas de varreduras por parte de agentes de ameaças que procuravam vulnerabilidades KEV todos os dias, tornando a ameaça muito real, afirmou a empresa em seu comunicado.

“Deixar de abordar essas vulnerabilidades ativamente exploráveis representa um risco significativo”, afirmou o comunicado. “Embora a correção de uma vulnerabilidade que você conhece, que é ativamente explorada na natureza e tenha um patch publicamente disponível, deva ser a parte fácil, a realidade é que milhões de sistemas permanecem expostos a essas vulnerabilidades – alguns até anos depois que a vulnerabilidade foi descoberta e um patch foi disponibilizado.”

Mais vulnerável sob a superfície

Além disso, as empresas ficam mais vulneráveis quando um invasor passa do perímetro. As varreduras Shodan são limitadas a sistemas voltados para a Internet. Muitas das falhas na lista KEV geralmente só são exploráveis de dentro de uma rede, diz Perkal.

“Algumas das vulnerabilidades no Catálogo CISA KEV não são vulnerabilidades que existem em aplicativos voltados para a Internet”, diz ele. “Por exemplo, vulnerabilidades de escalonamento de privilégios locais não são vulnerabilidades que o Shodan poderá identificar.”

As empresas devem primeiro descobrir quais componentes de software são afetados entradas na lista KEV e validar que o código vulnerável real faz parte do software em execução. Como os aplicativos geralmente não usam todas as funções em uma biblioteca de software importada, o código vulnerável pode nunca ser executado. O pesquisador de segurança da Rezilion, Ofri Ouzan, estima que 85% do código com vulnerabilidades nunca é realmente executado.

Depois disso, as empresas podem usar a lista CISA KEV para priorizar a correção de problemas. Além de usar a lista KEV, outros esforços visam prever a probabilidade de exploração, o que poderia ajudar as empresas a priorizar seu esforço.

FONTE: DARK READING