Bootkit explora vulnerabilidade corrigida pela Microsoft em janeiro de 2022

By – Liliane Nakagawa

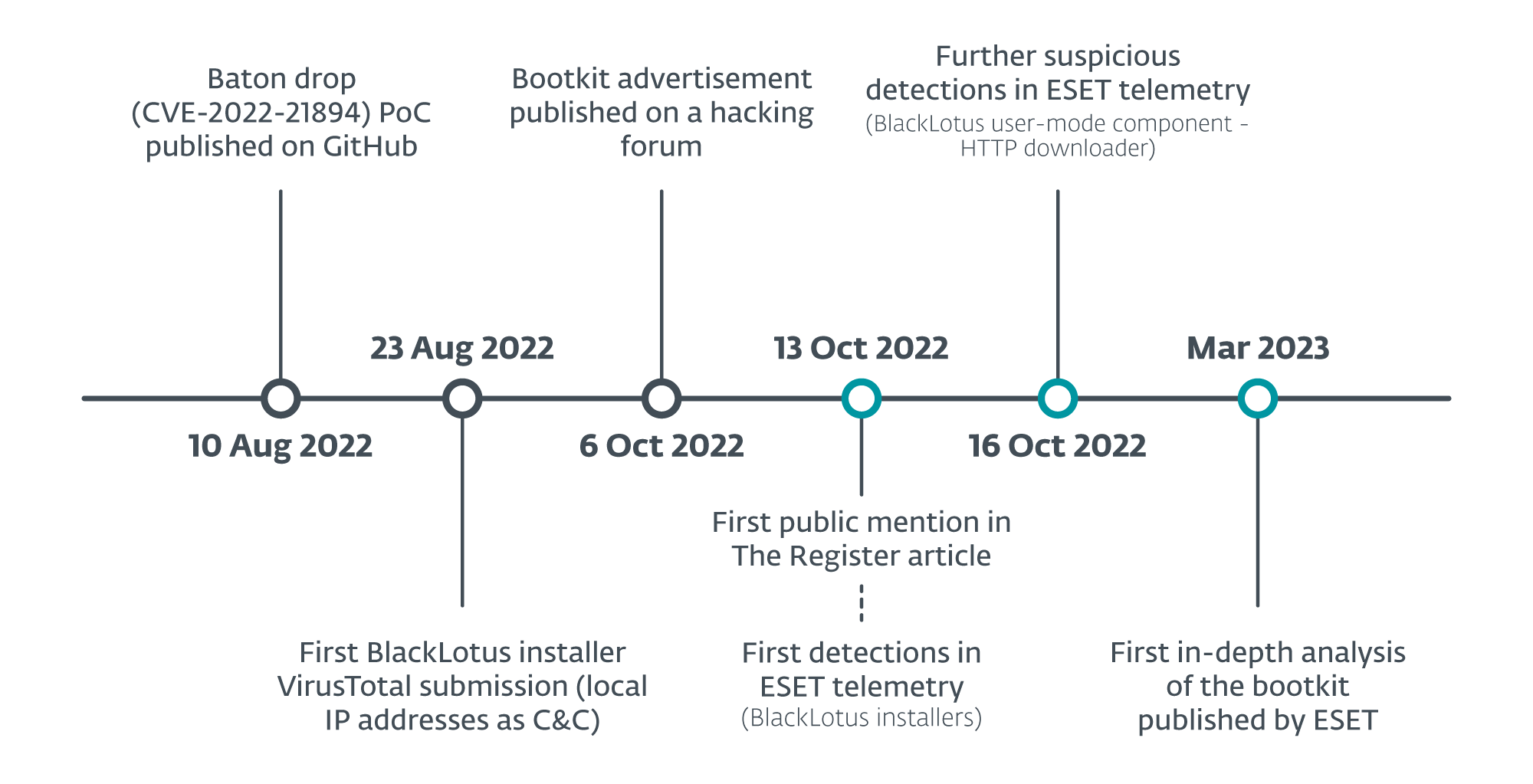

Descoberta pela primeira vez em fóruns na darkweb em outubro do ano passado por um pesquisador de cibersegurança da Kaspersky, o malware para Windows capaz de contornar o boot seguro, conhecido como BlackLotus, se tornou um bootkit in-the-wild e “agora é uma realidade”, segundo o analista de segurança da Eset Martin Smolár.

Imagem: Eset

De acordo com a pesquisa publicada no início do mês pela empresa de cibersegurança Eset, o BlackLotus explora a CVE-2022-21894, uma vulnerabilidade com mais de um ano para conseguir contornar o processo de inicialização do sistema da Microsoft, se tornando o primeiro malware conhecido com tal capacidade. Ele “é capaz de rodar mesmo em sistemas Windows 11 totalmente atualizados com o Secure Boot UEFI habilitado”, acrescentou Smólar.

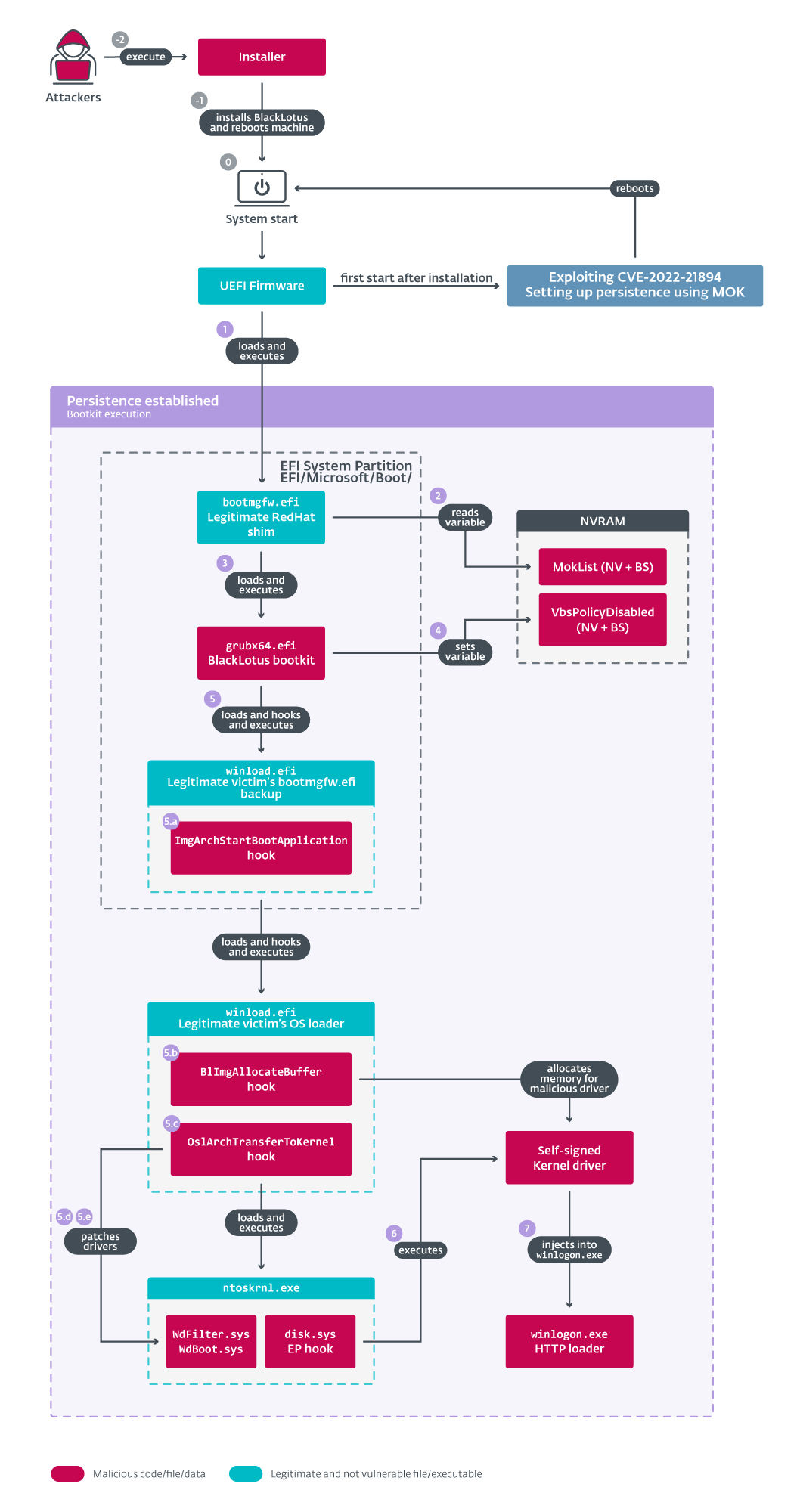

Embora o Secure Boot seja exatamente voltado para impedir que os dispositivos rodem softwares não autorizados pela Microsoft, o BlackLotus é capaz de carregar o malware antes de qualquer outra coisa no processo de inicialização, incluindo o sistema operacional e qualquer outra ferramenta de segurança que possa interrompê-lo.

O bootkit, que tem como alvo a UEFI (BIOS), foi encontrado sendo comercializado por US$ 5 mil e, apesar da correção da vulnerabilidade anunciada pela Microsoft em janeiro de 2022, ainda é possível explorá-la já que os binários afetados não foram adicionados à lista de revogação da UEFI, observou Smolár.

“O BlackLotus tira vantagem disso, trazendo suas próprias cópias de binários legítimos — porém vulneráveis — para o sistema a fim de explorar a vulnerabilidade”, escreveu ele. Além disso, desde agosto de 2022, uma exploração de prova de conceito para esta vulnerabilidade está disponível publicamente, portanto, esperamos ver mais criminosos cibernéticos usando esta questão para fins ilícitos em breve”.

Uma vez que o BlackLotus explora o CVE-2022-21894, contornando o processo de inicialização segura — com a possibilidade de desativar várias ferramentas do SO, incluindo BitLocker, Hypervisor-protected Code Integrity (HVCI) e Windows Defender, além de ignorar o Controle de Conta de Usuário (UAC) — o malware estabelece persistência, implantando um driver kernel e um downloader HTTP.

Enquanto o driver kernel protege os arquivos do bootkit de serem removidos, o downloader HTTP se comunica com o servidor de comando e controle e executa as cargas úteis.

Diagrama mostra a execução do bootkit UEFI BlackLotus. Imagem: Eset

No segundo trimestre de 2022, os pesquisadores da Eset também descobriram vulnerabilidades relacionadas aos drivers de firmware UEFI em notebooks Lenovo, permitindo aos atacantes desabilitarem a inicialização segura do sistema. “Era apenas uma questão de tempo até que alguém aproveitasse estas falhas e criasse um bootkit UEFI capaz de operar em sistemas com o boot seguro UEFI habilitado”, escreveu Smolár.

A pesquisa da Eset não liga o malware a um grupo específico, mas observa que os agentes do BlackLotus analisados não têm prosseguido a atividade caso a máquina esteja localizada em países como Armênia, Belarus, Cazaquistão, Moldávia, Romênia, Rússia e Ucrânia.

Como mitigar e remover o malware

Garantir que o sistema operacional e patches de aplicações disponíveis tenham sido instalados devidamente, não impede o funcionamento do bootkit. No entanto, é a única forma que dificultará o instador de obter os privilégios administrativos necessários. Produtos que monitorem a adulteração maliciosa de firmaware, como antivírus, também podem oferecer algum nível de proteção.

Embora mais difícil de detectar em comparação com muitos pedaços de malware tradicional, o BlackLotus, ao contrário de muitos bootkits UEFI, pode ser removido reinstalado o sistema operacional Windows.

FONTE: TECMASTERS