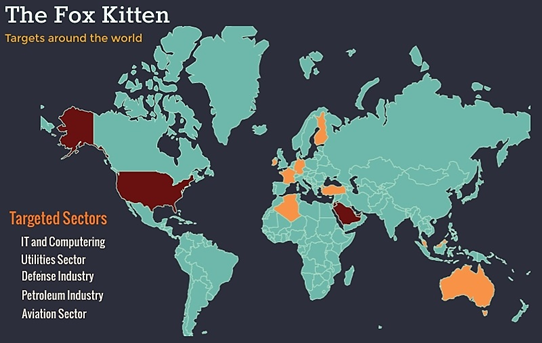

Durante o último trimestre de 2019, a equipe de pesquisa do ClearSky descobriu uma campanha ofensiva generalizada iraniana que chamamos de “Campanha Fox Kitten”; esta campanha está sendo realizada nos últimos três anos contra dezenas de empresas e organizações em Israel e em todo o mundo.

Leia o relatório completo: Fox Kitten – Campanha generalizada ofensiva contra espionagem iraniana

Apesar da campanha, os atacantes conseguiram obter acesso e apoio permanente às redes de inúmeras empresas e organizações dos setores de TI, Telecomunicações, Petróleo e Gás, Aviação, Governo e Segurança em todo o mundo.

Estimamos que a campanha revelada neste relatório esteja entre as campanhas mais contínuas e abrangentes do Irã reveladas até agora

Além do malware, a campanha envolve uma infraestrutura inteira dedicada a garantir a capacidade duradoura de controlar e acessar totalmente os alvos escolhidos pelos iranianos. A campanha revelada foi usada como uma infraestrutura de reconhecimento; no entanto, também pode ser usado como uma plataforma para espalhar e ativar malware destrutivo, como ZeroCleare e Dustman, vinculado ao APT34.

Durante nossa análise, encontramos uma sobreposição, com probabilidade média-alta, entre a infraestrutura desta campanha e a atividade de um grupo ofensivo iraniano APT34-OilRig. Além disso, identificamos, com probabilidade média, uma conexão entre esta campanha e os grupos APT33-Elfin e APT39-Chafer. A campanha foi revelada pela primeira vez por Dragos, nomeado “Parisite” e atribuído à APT33; chamamos a campanha abrangente revelada neste relatório de “Fox Kitten”.

Avaliamos com uma probabilidade média de que os grupos ofensivos iranianos (APT34 e APT33) trabalhem juntos desde 2017, embora a infraestrutura que revelamos vis-à-vis um grande número de empresas em Israel e em todo o mundo.

A infraestrutura da campanha foi usada para:

- Desenvolver e manter rotas de acesso às organizações-alvo

- Roube informações valiosas das organizações-alvo

- Manter uma posição duradoura nas organizações visadas

- Violar empresas adicionais através de ataques à cadeia de suprimentos

A campanha foi conduzida usando uma variedade de ferramentas ofensivas, a maioria das quais baseadas em código-fonte aberto e outras – auto-desenvolvidas.

- Nossos principais insights:

- Os grupos iranianos da APT conseguiram penetrar e roubar informações de dezenas de empresas em todo o mundo nos últimos três anos.

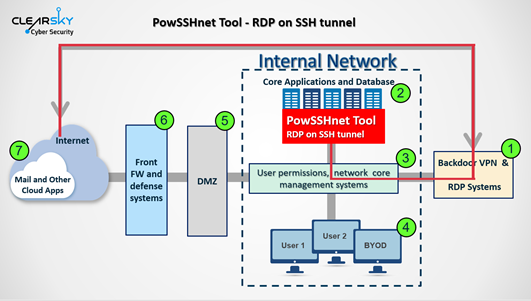

- O vetor de ataque mais bem-sucedido e significativo usado pelos grupos iranianos de APT nos últimos três anos foi a exploração de vulnerabilidades conhecidas em sistemas com serviços VPN e RDP sem patches, a fim de se infiltrar e assumir o controle sobre armazenamentos críticos de informações corporativas.

- Esse vetor de ataque não é usado exclusivamente pelos grupos iranianos da APT; tornou-se o principal vetor de ataque para grupos de crimes cibernéticos, ataques de ransomware e outros grupos ofensivos patrocinados pelo estado.

- Avaliamos que esse vetor de ataque é significativo também em 2020, aparentemente explorando novas vulnerabilidades em VPNs e outros sistemas remotos (como o mais recente existente no Citrix).

- Grupos iranianos de APT desenvolveram boas capacidades técnicas ofensivas e são capazes de explorar vulnerabilidades de 1 dia em períodos relativamente curtos, começando de várias horas a uma semana ou duas.

- Desde 2017, identificamos grupos iranianos de APT focados em empresas de TI que fornecem uma ampla gama de serviços a milhares de empresas. A violação dessas empresas de TI é especialmente valiosa porque, através delas, é possível alcançar as redes de empresas adicionais.

- Depois de violar as organizações, os atacantes geralmente mantêm uma redundância operacional e de base instalando e criando vários outros pontos de acesso à rede corporativa principal. Como resultado, a identificação e o fechamento de um ponto de acesso não negam necessariamente a capacidade de realizar operações dentro da rede.

- Avaliamos com uma probabilidade média-alta que os grupos iranianos de APT (APT34 e APT33) compartilhem infraestruturas de ataque. Além disso, pode ser um grupo que foi artificialmente marcado nos últimos anos como dois ou três grupos separados de APT.

- O tempo necessário para identificar um invasor em uma rede comprometida é longo e varia entre meses, de modo algum. A capacidade de monitoramento existente para as organizações identificarem e bloquearem um invasor que entrou por meio de ferramentas de comunicação remota é difícil e impossível.

Gostaríamos de agradecer aos pesquisadores de Dragos que encontraram os primeiros sinais da campanha (que eles chamam de “parisienses”) e compartilharam conosco informações valiosas que nos ajudaram a revelar toda a campanha da Fox Kitten apresentada neste relatório.

FONTE: CLEARSKY