Embora a autenticação multifatorial, a infraestrutura de logon único e os requisitos de senha mais fortes tenham melhorado a segurança da maioria dos ambientes de gerenciamento de identidade e acesso da empresa (IAM), a longevidade das senhas continua a representar problemas para as empresas, especialmente na concessão de acesso temporário a contratados e parceiros terceirizados.

Uma variedade de fornecedores está tentando resolver esse problema. Na semana passada, por exemplo, a empresa de segurança de dados Keeper Security anunciou senhas compartilhadas únicas que permitem que as empresas concedam a parceiros terceirizados acesso temporário a dados e recursos sem adicioná-los ao ambiente geral de TI da empresa. A abordagem permite que tipos específicos de documentos sejam compartilhados em um único dispositivo de usuário, removendo automaticamente o acesso quando o tempo expirar.

O caso de negócios tem tudo a ver com garantir o acesso concedido aos empreiteiros, diz Craig Lurey, diretor de tecnologia e cofundador da Keeper Security.

“São constantemente solicitados a permitir acesso temporário de curto prazo a terceiros sem exigir que eles se insponham como um usuário licenciado”, diz ele. “Com esse novo recurso, não há mais 20 passos. É apenas instantâneo, mas preservando essa criptografia, simplificando o processo de compartilhamento seguro e eliminando a necessidade de enviar informações privadas por mensagens de texto.”

Roubo de credenciais é um grande negócio

Violações da cadeia de suprimentos, credenciais roubadas e a proliferação de chaves e segredos de software continuam a minar a segurança de TI e dados. Em março, a empresa de detecção de segredos GitGuardian descobriu que os desenvolvedores vazaram 50% mais credenciais, tokens de acesso e chaves de API em 2021, em comparação com 2020. No geral, 3 em cada 1.000 commits expuseram uma senha, chave ou credencial sensível, disse a empresa na época.

Não proteger segredos de software, senhas de usuário e credenciais de máquina pode levar a comprometimentos na infraestrutura de aplicativos e ambientes de desenvolvimento. Os atacantes têm cada vez mais identidades e credenciais direcionadas como uma maneira de obter acesso inicial às redes corporativas. Na semana passada, por exemplo, a empresa de segurança de software Sonatype descobriu que pelo menos cinco pacotes maliciosos Python tentam exfiltrar segredos e variáveis de ambiente para ambientes Amazon.

“Ainda não se sabe quem são os atores por trás desses pacotes e qual é o seu objetivo final”, afirmou Sonatype em um aviso sobre o assunto. “As credenciais roubadas foram intencionalmente expostas na web ou uma consequência de más práticas OpSec?”

Como a Criptografia Sem Conhecimento Protege as Credenciais

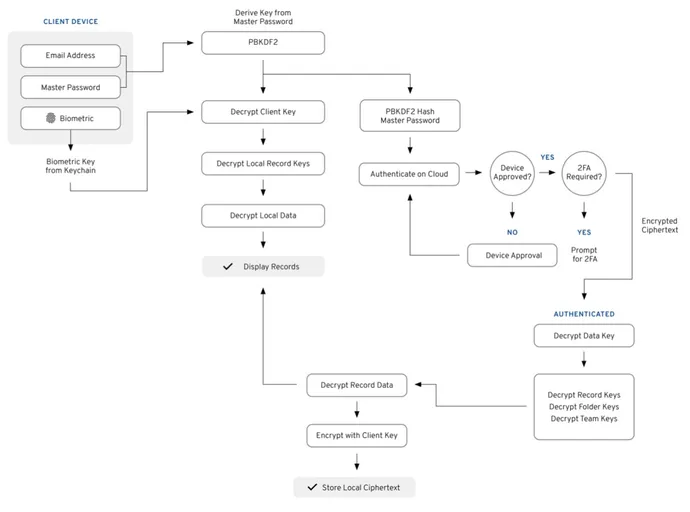

Gerenciar as credenciais de acesso para dados significa evitar o armazenamento centralizado de chaves confidenciais — uma vantagem de segurança da criptografia de conhecimento zero (ZKE) — e chaves que expiram regularmente para que ex-contratados, parceiros e funcionários não tenham mais acesso aos dados. O ZKE divide as chaves de maneiras específicas, usando criptografia e tokenização, para evitar que qualquer dispositivo ou banco de dados tenha todas as informações necessárias para reconstituir as chaves mestras para desbloquear dados.

A mudança para desemfatizar as senhas e chaves mestras faz parte do esforço do setor de segurança cibernética para criar uma infraestrutura de segurança sem senha. No entanto, no final, a maioria das empresas depende de algum tipo de senha para proteger grandes lojas de chaves ou desbloquear serviços de IAM na nuvem, diz Lurey.

“Todos os anos, as plataformas tentam criar novos esquemas para enterrar a senha, [mas] no final do dia, essas plataformas ainda dependem de senhas, especialmente para recuperação de contas”, diz ele. “Há um número crescente de senhas e segredos com os quais todos têm que lidar, quer você esteja do lado da tecnologia e tenha que lidar com chaves de API e segredos de software, ou do lado pessoal e do número crescente de sites que exigem informações pessoais ou privadas.”

Criar uma maneira de conhecimento zero de gerenciar segredos e oferecer senhas temporárias de uso único requer um esforço de design significativo e um afastamento da consolidação entre grandes marcas que estão assumindo os mantos dos provedores de identidade, diz Lurey.

“A razão pela qual a senha continua a ser popular é porque é algo que você tem que pode ser usado para criptografar e descriptografar dados no final do dia”, diz ele. “As senhas, que são apenas senhas, estão sendo armazenadas pela Apple, Google e Microsoft, então elas estão sendo sincronizadas com outros dispositivos e dispositivos de bordo, mas como você sincroniza esses segredos – é basicamente um buraco de coelho de problemas de autenticação.”

O Caminho Sem Senha à Frente

O foco no ZKE é relativamente novo, e a grande maioria das empresas protege seus segredos usando os principais sistemas de gerenciamento, diz Andras Cser, vice-presidente e analista principal de segurança e risco da Forrester Research. O foco em tecnologias sem senha geralmente envolve biometria, autenticação baseada em código QR, envio de tokens de autenticação para dispositivos móveis e envio de senhas únicas por e-mail ou mensagem de texto, diz ele.

“Por causa de problemas de phishing, o OTP e o sem senha estão substituindo lentamente a senha estática para autenticação. O gerenciamento de identidade e governança (IMG) para empreiteiros a bordo, revisão e terceiros para acesso é muito importante nesse fluxo”, diz Cser.

Se o ZKE decola provavelmente dependerá se os serviços de identidade de terceiros que usam padrões de fato, como os padrões FIDO2 e WebAuthn sem senha, ganharão popularidade. Em um white paper reconhecendo a lenta adoção do FIDO e a futura integração com o WebAuthn, a FIDO Alliance descreveu como seria seu futuro sem senha, usando dispositivos móveis como autenticadores padronizados e permitindo que as credenciais fossem sincronizadas entre dispositivos.

As mudanças farão do “FIDO a primeira tecnologia de autenticação que pode corresponder à ubiquidade das senhas, sem os riscos inerentes e a capacidade de phishing”, afirmou o white paper.

FONTE: DARK READING