A brecha de segurança permite que aplicativos espionem os usuários pela câmera do dispositivo, tirando fotos, vídeos, áudio e até mesmo usando a localização GPS da imagem

Uma nova falha de segurança foi encontrada em alguns celulares Android, permitindo que o aplicativo da câmera espione o usuário. A brecha permite que hackers tirem fotos, gravem vídeos e registrem as coordenadas do GPS que acompanham as imagens, tudo isso sem o conhecimento do proprietário do aparelho. A descoberta foi feita por pesquisadores da Checkmarx e os resultados foram divulgados nesta terça-feira (13).Veja também:Hackers roubam contas da Disney Plus e vendem na dark webAplicativo do Brexit é vulnerável a hackers, aponta relatórioHackers chineses espionaram mensagens de milhares de pessoas

De acordo com os pesquisadores, foi constatado que os aplicativos que pedem permissão para acessar o armazenamento do aparelho também podem acessar a câmera – neste caso sem nenhuma autorização do usuário. Segundo o relatório, isso indica que os hackers podem um dia criar seus próprios ataques executando uma versão sem patch dos aplicativos da câmera padrão dos dispositivos.

Apesar de nenhum ataque ter sido registrado até agora, a equipe da Checkmarx conseguiu criar e executar com êxito comandos que podiam gravar remotamente chamadas telefônicas, usar a câmera e o microfone do aparelho, acessar a localização do usuário pelas fotos e até mesmo verificar se o telefone estava virado para baixo. A invasão foi testada em um Pixel 2 XL e em um Pixel 3, usando um aplicativo meteorológico falso que requisitava acesso ao armazenamento do celular.

Tanto os programas da câmera do Google e Samsung, que não foram atualizados desde julho deste ano, estão vulneráveis ao problema de segurança conhecido como CVE-2019-2234. Após o problema ter sido compartilhado com as empresas em julho, ambas lançaram atualizações para os celulares vulneráveis. Contudo, o relatório da Checkmarx sugere que muitos smartphones Android ainda podem ser afetados.

Para se proteger, é necessário checar se há atualizações do aplicativo da câmera no Google Play Store. Ainda, recomenda-se evitar baixar programas desconhecidos de foto, vídeo ou gravação de áudio, uma vez que são alguns métodos prováveis para hackers inserirem códigos maliciosos no dispositivo.

No entanto, se você ainda não se sente seguro e quer ter certeza de que seu aparelho não foi invadido, siga as instruções abaixo:

Para Pixels:

- Abra as configurações do dispositivo;

- Vá em Aplicativos & Notificações;

- Clique em Ver todos os apps;

- Em seguida, selecione a Câmera;

- Clique em Avançado;

- Escolha Detalhes do aplicativo para abrir a página de apps da Google Play Store. Se o aplicativo estiver atualizado desde julho de 2019, você está seguro.

Para outros dispositivos Android que usam Google Câmera (manualmente)

Se você não tem certeza se o fabricante do seu telefone emitiu uma atualização para o aplicativo da câmera, uma maneira de descobrir é tentar explorar o bug por conta própria.

Você vai precisar de:

- Um computador (que rode Windows, Max ou Linux)

- Um aparelho Android

- Um cabo USB para conectá-los

Uma vez que você possui esses materiais, tudo o que você precisa fazer é:

1. Realizar o download dos drivers ADB por este link e instale-os;

2. Então, fazer o download das ferramentas ADB e extrair o conteúdo do arquivo ZIP para uma pasta de fácil acesso;

3. Se possível, crie uma pasta chamada “adb” na raiz do C:\;

4. Conecte o celular ao computador e deixe-o no modo de transferência de arquivos;

5. Abra o “Prompt de comando” como administrador pelo “Menu iniciar”;

6. Entre com o seguinte comando para acessar a pasta onde estão as ferramentas do ADB: cd c:\adb\platform-tools;

7. Para ter certeza que o celular está sendo reconhecido como deve no computador, entre com o comando: adb devices. Caso apareça a palavra “unauthorized”, desbloqueie o celular e conceda a permissão para ser feita a depuração USB;

8. Agora, inicie a ferramenta ADB com o comando: adb shell;

9. Na janela do prompt de comando, execute os seguintes comandos, um de cada vez:

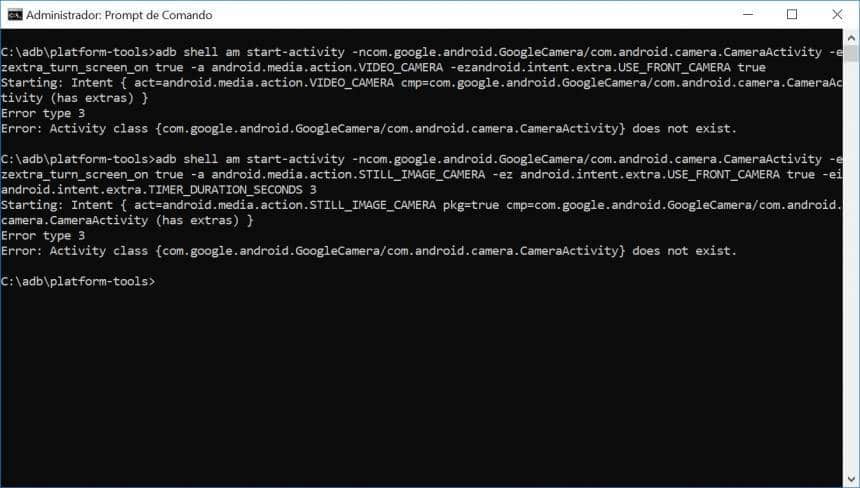

adb shell am start-activity -ncom.google.android.GoogleCamera/com.android.camera.CameraActivity —ezextra_turn_screen_on true -a android.media.action.VIDEO_CAMERA —ezandroid.intent.extra.USE_FRONT_CAMERA true

10. Em seguida:

adb shell am start-activity -ncom.google.android.GoogleCamera/com.android.camera.CameraActivity —ezextra_turn_screen_on true -a android.media.action.STILL_IMAGE_CAMERA —ez android.intent.extra.USE_FRONT_CAMERA true —eiandroid.intent.extra.TIMER_DURATION_SECONDS 3

11. Abra a câmera do seu telefone e vá para a biblioteca de fotos e vídeos para ver se o comando funcionou. Caso você encontre alguma foto nova ou vídeo, então o bug está presente no seu dispositivo.

O Olhar Digital realizou dois testes usando os códigos acima, em um Moto G5S e um Xiaomi Mi 9, mas não conseguiu averiguar a falha em nenhum dos aparelhos. Ambos estavam com atualizações posteriores à julho de 2019. Portanto, quando o código não funciona, é exibido a seguinte tela, afirmando que “Activity class does not exist” (A classe/ação solicitada não existe).

Caso não tenha atualizado o aplicativo da câmera recentemente, cheque se o aparelho possui a última atualização instalada no Google Play Store. Depois, teste os comandos ADB acima novamente e, caso eles estiverem funcionando e a brecha continue ativa, reporte o erro para o fabricante do seu aparelho.

FONTE: Olhar Digital