Padrões de segurança da informação, como PCI DSS e ISO 27001, e regulamentos como HIPAA e CMMC, exigem o endurecimento do sistema como uma das defesas mais básicas contra invasões cibernéticas.

A razão para isso deve ser óbvia para qualquer um: de que adianta implementar medidas e proteções de segurança mais avançadas se você não primeiro aparafusar todas as “portas” desnecessárias pelas quais os atacantes podem entrar em seus sistemas e redes?

O que é endurecimento do sistema e quais são os desafios associados?

O endurecimento do sistema é o processo de configuração da infraestrutura de TI – servidores, bancos de dados, redes, sistemas operacionais e aplicativos – para minimizar a superfície de ataque da organização, ou seja, os vetores e vulnerabilidades que os invasores cibernéticos podem explorar para obter acesso e controle sobre ela.

Maior segurança é um de seus objetivos, mas há outros: conformidade regulatória, economia de custos a longo prazo e maior estabilidade operacional.

O que o endurecimento do sistema engloba? Vamos tomar o endurecimento do servidor como exemplo. De acordo com o Guia NIST SP 800-123 para Segurança Geral do Servidor, o endurecimento do servidor deve incluir:

- Configurando o sistema operacional subjacente e a autenticação do usuário (por exemplo, desativar contas padrão desnecessárias, criar apenas contas necessárias, criar grupos de usuários específicos com direitos específicos, etc.)

- Removendo ou desativando serviços, aplicativos e protocolos de rede desnecessários (por exemplo, serviços de compartilhamento de arquivos e impressoras, ferramentas de gerenciamento de sistemas e redes, portas, etc.)

- Configurando controles de acesso apropriados aos recursos (limitar o acesso de leitura e gravação, limitar a execução de ferramentas relacionadas ao sistema a administradores de sistemas, etc.).

Parece simples, não? Mas e se você tiver que fazer tudo por várias centenas ou milhares de servidores diferentes? E, o mais importante, você pode evitar que essas configurações e modificações sejam alteradas inadequadamente com o passar do tempo?

Roy Ludmir, gerente de desenvolvimento de negócios da empresa CalCom Isreali, diz que existem duas categorias de ferramentas que podem ser usadas para endurecimento de servidores (embora esse não seja o seu principal objetivo): scanners de conformidade e ferramentas de gerenciamento de configuração.

Mas enquanto o primeiro se concentra em apontar desvio de configuração de estruturas de conformidade específicas, e o último pode fazer isso, além de impor políticas de endurecimento/alterações de configuração, eles não fornecem uma solução para todo o processo de endurecimento, como o CalCom Hardening Suite faz.

“Nenhum deles substitui a necessidade de testes de laboratório para simular o impacto das políticas de segurança nos servidores antes de serem aplicadas, e nenhum deles ajuda a reduzir a complexidade do gerenciamento de mudanças e a aplicação de várias políticas em uma infraestrutura complexa”, diz ele.

Além disso, o conjunto permite que as equipes de operações de TI e segurança de TI tornem o endurecimento do servidor um processo contínuo em vez de uma tarefa única, bem como mantenham a postura de conformidade de sua organização ao longo do tempo, apesar das políticas e mudanças atualizadas introduzidas na infraestrutura.

O endurecimento do servidor minimiza o risco de tempo de inatividade da infraestrutura

Organizações que fazem malabarismos com mais de algumas centenas de servidores com uma infinidade de opções de configuração e devem lidar com uma infraestrutura em constante mudança não podem esperar realizar manualmente o endurecimento constante e completo do servidor.

Basta pensar nisso:

- Um projeto de endurecimento deve começar com uma análise do impacto que as políticas de endurecimento terão na infraestrutura de produção antes que quaisquer alterações de configuração sejam feitas (Nunca teste o endurecimento nos servidores de produção!)

- Diferentes políticas de endurecimento devem ser implementadas para diferentes sistemas (e erros evitados ou facilmente revertidos)

- Atualizações constantes de políticas e infraestrutura podem afetar a postura de conformidade, o que significa que a varredura focada na conformidade deve ser quase constante.

Destes, a etapa mais difícil de realizar com rapidez e precisão é a análise de impacto.

Para ver como suas políticas de endurecimento afetarão seu ambiente de produção, você precisa criar um ambiente de teste que reflita com precisão sua complexidade, bem como simular o tráfego, o número de usuários na rede e várias dependências. Esta é uma tarefa cansativa de executar manualmente, e há uma grande chance de erro que pode levar a um dispendioso tempo de inatividade da produção.

O CalCom Hardening Suite minimiza esse risco graças aos seus processos automatizados. Depois que seus agentes de software são instalados nos servidores, ele inicia o chamado modo de aprendizado, durante o qual coleta dados de diferentes fontes nas máquinas e os analisa para entender como as políticas propostas afetarão as operações do sistema.

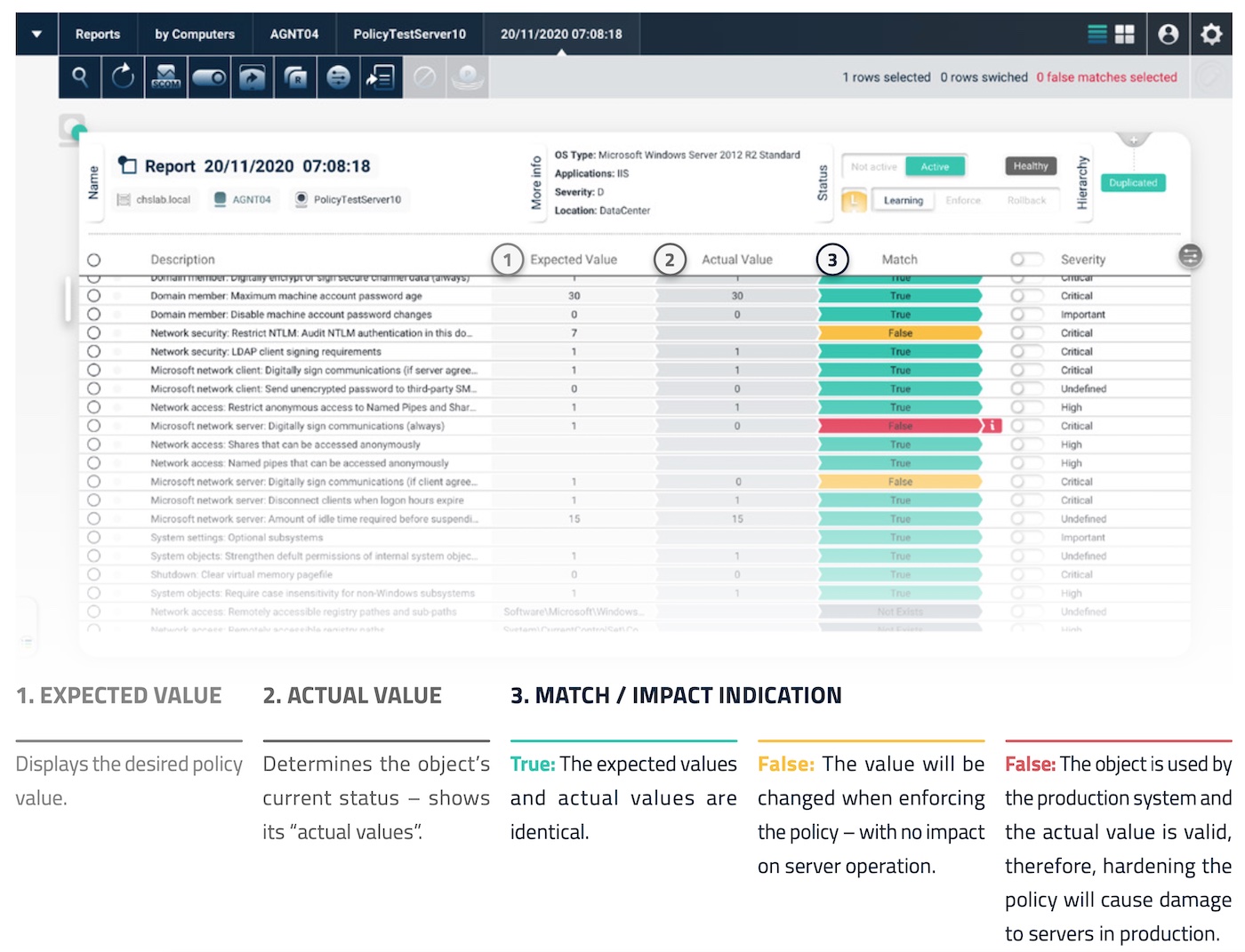

O relatório resultante lista cada política proposta, seu valor desejado e seu valor atual. Se esses valores corresponderem, isso significa que nenhuma alteração acontecerá quando a política for imposta. Se não o fizerem, a solução diferencia entre valores que serão alterados ao aplicar a política sem impacto na operação do servidor e valores que, se alterados, levarão à interrupção do servidor de produção.

Com base nessa análise, a solução cria o plano ideal de implementação de políticas para cada servidor que maximizará a conformidade da política, evitando o impacto na produção.

O próximo passo – imposição/implementação de políticas – é frequentemente realizado pelas organizações por meio de ferramentas de gerenciamento de configuração e Objetos de Diretiva de Grupo (GPOs). Se as políticas forem o máximo granulares – como deveriam ser para endurecer adequadamente os diferentes ambientes, tipos de máquinas e funções – isso também pode ser um pesadelo demorado para as equipes de operações de TI que não têm uma solução automatizada à sua disposição.

O CHS, por outro lado, pode enviar alterações de configuração em toda a frota de servidores de produção a partir de um único ponto de controle. Isso permite que as organizações atribuam os privilégios necessários para alterar as configurações do sistema apenas a um número mínimo de usuários, minimizando assim o erro humano.

Finalmente, o CHS evita alterações de configuração que são contrárias às políticas impostas – não importa se elas são realizadas por atores maliciosos ou são o resultado de um simples erro. Ele também notifica a equipe de segurança sobre a tentativa de alterar a configuração enviando alertas para soluções SIEM ou SOC em uso.

Conclusão

O CalCom Hardening Suite está disponível para servidores, aplicativos de middleware e endpoints.

Keren Pollack, gerente de marketing da CalCom, diz que seus clientes são principalmente companhias de seguros, instituições financeiras, empresas de saúde e empreiteiros do DoD – empresas que devem cumprir a regulamentação que exige endurecimento do sistema. As empresas que suportam infraestrutura crítica também são clientes em potencial.

Os clientes podem usar a solução com o mínimo de suporte da CalCom, mas a empresa também oferece orientação e aconselhamento adicionais aos clientes, se necessário.

“Temos o conhecimento interno para ajudar as organizações a construir políticas eficazes de endurecimento do sistema. Eles geralmente são baseados em nossas próprias recomendações de endurecimento, necessidades organizacionais especiais e melhores práticas e benchmarks do setor (por exemplo, CIS, NIST, DISA STIGs e assim por diante)”, explicou Pollack.

“Depois que as políticas iniciais são definidas, a organização precisa ter outra discussão política após o processo de aprendizado da CHS ser feito, para decidir o que eles vão fazer sobre cada ação de endurecimento que não podem implementar sem afetar negativamente a produção. Podemos estar envolvidos nesse processo e ajudá-los a escolher o curso de ação certo.”

FONTE: HELPNET SECURITY