O NordVPN, um dos serviços de VPN mais populares e amplamente utilizados no mercado, divulgou ontem detalhes de um incidente de segurança que aparentemente comprometeu um de seus milhares de servidores baseados na Finlândia.

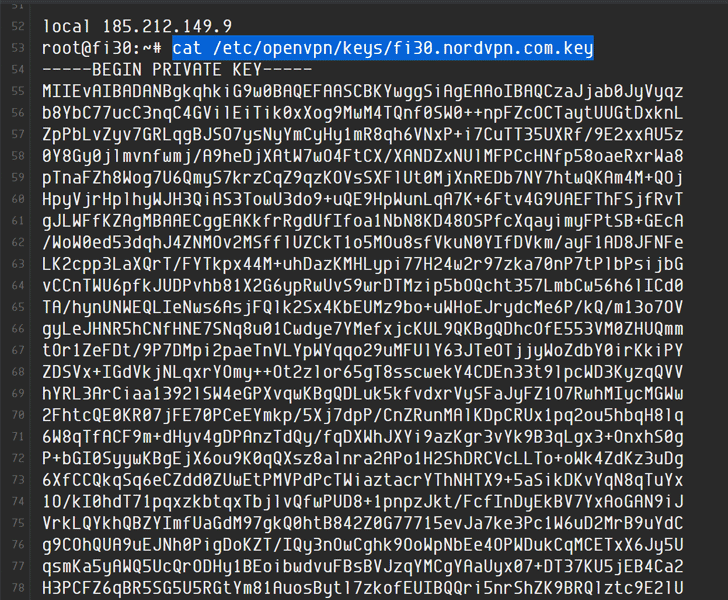

No início desta semana, um pesquisador de segurança no Twitter revelou que “o NordVPN foi comprometido em algum momento”, alegando que invasores desconhecidos roubaram chaves de criptografia privadas usadas para proteger o tráfego de usuários da VPN roteado através do servidor comprometido.

Em resposta a isso, a NordVPN publicou uma postagem de blog detalhando sobre o incidente de segurança, e aqui resumimos todo o incidente para nossos leitores, para que você entenda rapidamente o que exatamente aconteceu, o que está em jogo e o que você deve fazer em seguida.

Algumas das informações mencionadas abaixo também contêm informações que o The Hacker News obteve por meio de uma entrevista por e-mail com a NordVPN.

O que foi comprometido? – O NordVPN possui milhares de servidores em todo o mundo hospedados com data centers de terceiros. Um servidor desse tipo hospedado em um datacenter da Finlândia foi acessado sem autorização em março de 2018.

Como isso aconteceu? – A empresa revelou que um invasor desconhecido obteve acesso a esse servidor explorando “um sistema de gerenciamento remoto inseguro deixado pelo provedor do datacenter enquanto nós (a empresa) desconhecíamos que esse sistema existia”.

O que foi roubado? –Como o NordVPN não registra atividades de seus usuários, o servidor comprometido “não continha nenhum registro de atividades do usuário; nenhum dos aplicativos envia credenciais criadas pelo usuário para autenticação; portanto, nomes de usuário / senhas também não poderiam ter sido interceptados”.

No entanto, a empresa confirmou que os invasores conseguiram roubar três chaves de criptografia TLS responsáveis por proteger o tráfego dos usuários da VPN roteados através do servidor comprometido.

Embora o NordVPN tenha tentado subestimar o incidente de segurança em sua postagem no blog, citando as chaves de criptografia roubadas como “expiradas”, quando o The Hacker News se aproximou da empresa, ele admitiu que as chaves eram válidas no momento da violação e expiraram em outubro de 2018 , quase 7 meses após a violação.

O que os invasores podem ter conseguido? – Quase todos os sites hoje usam HTTPS para proteger o tráfego de rede de seus usuários, e as VPNs basicamente adicionam uma camada extra de autenticação e criptografia ao tráfego de rede existente, encapsulando-o em um grande número de servidores (nós de saída), restringindo até mesmo os ISPs de monitorar suas atividades online.

Agora, com algumas chaves de criptografia limitadas em mãos, os invasores podem apenas descriptografar a camada extra de proteção coberta pelo tráfego passado pelo servidor comprometido, que, no entanto, não pode ser abusado para descriptografar ou comprometer o tráfego criptografado HTTPS dos usuários.

“Mesmo que o hacker pudesse ter visto o tráfego enquanto estava conectado ao servidor, ele podia ver apenas o que um ISP comum veria, mas de maneira alguma ele poderia ser personalizado ou vinculado a um usuário em particular. através desse servidor, eles usariam o MiTM “, disse o porta-voz da NordVPN ao The Hacker News.

“Na mesma nota, a única maneira possível de abusar do tráfego do site era executando um ataque MiTM personalizado e complicado para interceptar uma única conexão que tentava acessar o nordvpn.com”, disse a empresa em seu

Em outras palavras, o ataque possivelmente permitiu que os invasores capturassem apenas os dados não criptografados dos usuários trocados com sites não HTTPS, se houver, ou pesquisas de DNS para alguns usuários, e também derrotaram o objetivo de usar um serviço VPN.

“Como não temos registros, não sabemos exatamente quantos usuários usaram esse servidor”, afirmou NordVPN. “No entanto, pela avaliação da carga do servidor, esse servidor teve entre 50 e 200 sessões ativas.”

Para observar, “as chaves (criptografia roubada) não poderiam ter sido usadas para descriptografar o tráfego VPN de qualquer outro servidor (NordVPN)”, confirmou a empresa.

Como o NordVPN solucionou a violação de segurança? – Após descobrir o incidente há alguns meses, a empresa “rescindiu imediatamente o contrato com o provedor de servidores” e destruiu todos os servidores que a NordVPN estava alugando deles.

O NordVPN também lançou imediatamente uma auditoria interna completa de seus servidores para verificar toda a sua infraestrutura e verificou duas vezes se “nenhum outro servidor poderia ser explorado dessa maneira”.

A empresa disse no próximo ano que também “lançará uma auditoria externa independente em toda a nossa infraestrutura para garantir que não perdemos mais nada”.

A empresa também admitiu que “falhou” em garantir a segurança de seus clientes, contratando um provedor de servidor não confiável, e que está “tomando todos os meios necessários para aprimorar nossa segurança”.

Os usuários do NordVPN devem estar preocupados? – não muito. As pessoas usam VPNs por vários motivos e, honestamente, se você o usa para privacidade ou foge da censura na Internet, não deve parar de usar VPN na sequência de tais eventos.

No entanto, antes de escolher um serviço, você sempre deve fazer algumas pesquisas e pagar por um serviço que você considera confiável.

TorGuard e VikingVPN também foram comprometidos

Parece que o NordVPN não está sozinho. Outros serviços VPN populares, incluindo o TorGuard e o VikingVPN, também sofreram um incidente de segurança semelhante na mesma época do ano.

Em seu blog publicado segunda-feira, a TorGuard confirmou que um “único servidor TorGuard” foi comprometido e removido de sua rede no início de 2018 e que “encerrou todos os negócios com o revendedor de hospedagem relacionado por causa de repetidas atividades suspeitas”.

Como a TorGuard apresentou uma queixa legal contra a NordVPN em 27 de junho de 2019, possivelmente culpando-a pela violação, a empresa se recusou a fornecer detalhes sobre o revendedor de hospedagem específico ou sobre como o invasor obteve acesso não autorizado.

No entanto, o TorGuard deixou claro que seu “servidor não foi comprometido externamente e nunca houve uma ameaça para outros servidores ou usuários do TorGuard”.

A empresa também disse que dos três, o TorGuard era o “único usando o gerenciamento seguro de PKI”, o que significa que a “chave principal da CA não estava no servidor VPN afetado”.

“Portanto, se ocorrer o pior cenário e um servidor VPN for confiscado ou até comprometido, ninguém poderá adulterar ou descriptografar o tráfego do usuário ou lançar ataques Man-in-the-Middle em outros servidores TorGuard”, afirmou a empresa.

O VikingVPN, por outro lado, ainda não respondeu ao incidente de segurança. Atualizaremos o artigo assim que tivermos notícias dele.

FONTE: The Hacker News