TeamTNT sequestra servidores para tentar quebrar criptografia Bitcoin. Conhecido grupo hacker parece etsra de volta à ativa.

Os analistas de ameaças da AquaSec identificaram sinais de atividade do TeamTNT em seus honeypots desde o início de setembro, levando-os a acreditar que o notório grupo de hackers está de volta à ação.

O TeamTNT anunciou que estava saindo em novembro de 2021 e, de fato, a maioria das observações associadas desde então envolveu remanescentes de infecções passadas, como scripts automatizados, mas sem novas cargas úteis.

No entanto, os ataques recentes têm várias assinaturas vinculadas ao TeamTNT e dependem de ferramentas anteriormente implantadas pela gangue, indicando que o agente da ameaça provavelmente está voltando.

Segmentação de criptografia Bitcoin

Os pesquisadores observaram três tipos de ataque sendo usados nos supostos novos ataques do TeamTNT, sendo o mais interessante o uso do poder computacional de servidores sequestrados para executar solucionadores de criptografia Bitcoin.

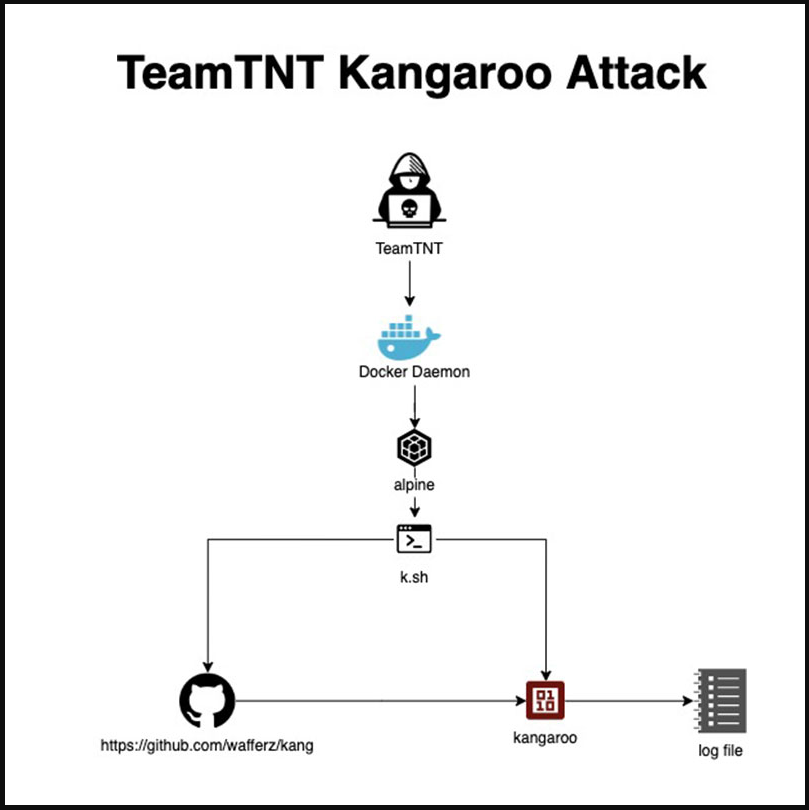

Chamado de “ataque Kangaroo”, devido ao uso do solucionador Kangaroo WIF da Pollard, o ataque procura por Docker Daemons vulneráveis, implanta uma imagem AlpineOS, descarta um script (“k.sh”) e, eventualmente, busca o solucionador do GitHub.

O algoritmo do solucionador ECDLP (Elliptic Curve Discrete Logarithm Problem) de Pollard com intervalo de canguru é uma tentativa de quebrar a criptografia SECP256K1 usada na criptografia de chave pública do Bitcoin.

“Ele [o algoritmo] foi projetado para ser executado de forma distribuída, pois o algoritmo quebra a chave em pedaços e os distribui para vários nós (servidores atacados), coletando os resultados que são gravados localmente em um arquivo de texto”, explica AquaSec .

Embora a computação quântica deva quebrar a criptografia existente do Bitcoin em algum momento no futuro, é considerado impossível alcançá-lo com as máquinas atuais, mas o TeamTNT parece disposto a experimentar a teoria de qualquer maneira usando os recursos de outras pessoas.

Possivelmente, os agentes de ameaças estão apenas experimentando novos caminhos de ataque, implantação de carga útil e detecção de evasão enquanto realizam operações intensivas em sistemas capturados, com o ataque Kangaroo marcando todas as caixas.

Outros tipos de ataque

Os outros ataques observados pelo AquaSec são semelhantes às operações anteriores do TeamTNT, mas agora apresentam algumas características novas.

O “Cronb Attack” usa rootkits documentados, cron jobs para persistência, cryptominers para lucro e ferramentas para movimentação lateral. O novo elemento é o aparecimento de novos endereços de infraestrutura C2 e troca de dados mais elaborada.

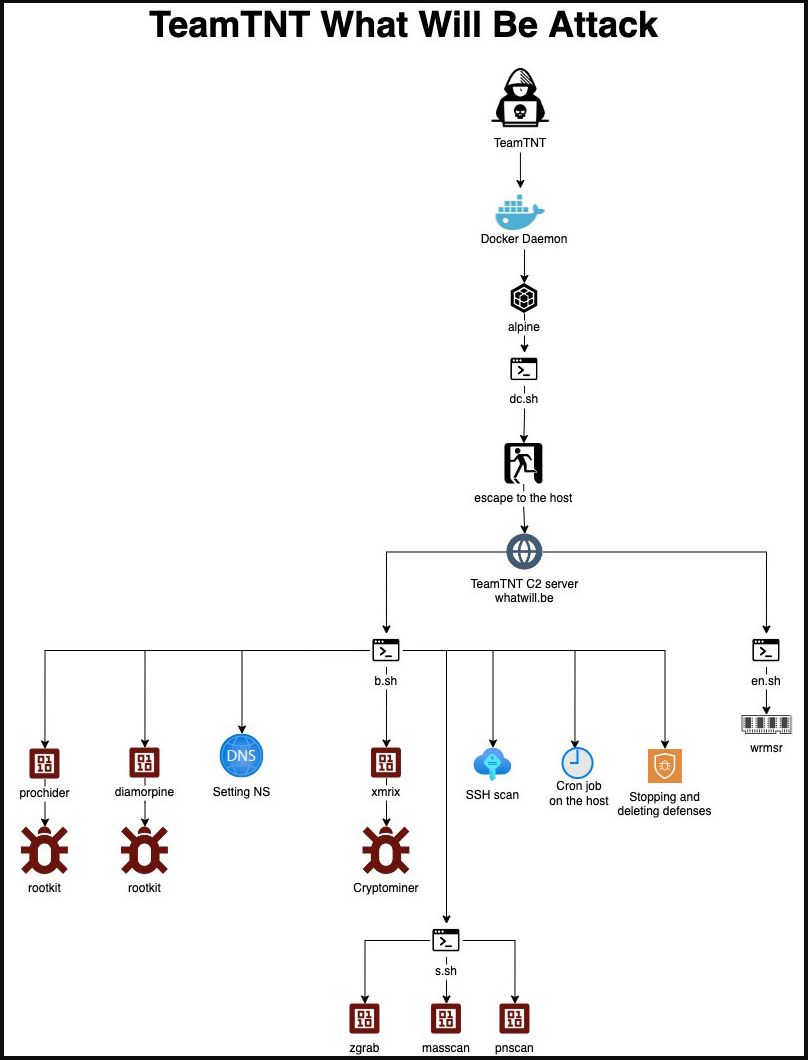

O ataque “What Will Be” tem como alvo o Docker Daemons com arquivos shell descartando imagens Alpine novamente, explorando uma vulnerabilidade para escapar do contêiner para o host.

Em seguida, os invasores baixam e executam scripts adicionais, rootkits e um cryptominer, enquanto também adicionam cronjobs e realizam varreduras SSH na rede.

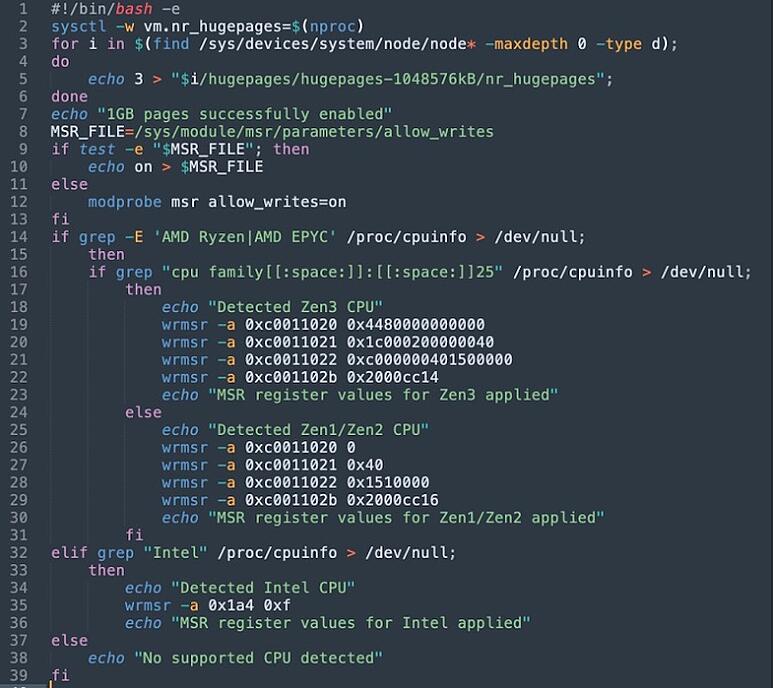

Um novo truque nesse ataque é introduzido por meio desses scripts, permitindo que os agentes de ameaças otimizem o desempenho da criptomineração modificando os registros específicos do modelo de CPU para a arquitetura.

Seja o TeamTNT conduzindo esses ataques ou outra pessoa, as organizações devem aumentar sua segurança na nuvem, fortalecer a configuração do Docker e aplicar todas as atualizações de segurança disponíveis antes que seja tarde demais.

FONTE: MINUTO DA SEGURANCA