A segurança identificou os agentes de ameaças que aproveitam as vulnerabilidades de redirecionamento aberto em serviços e aplicativos online para contornar os filtros de spam e fornecer conteúdo de phishing .

Usando domínios de serviço altamente confiáveis como Snapchat e outros serviços online, eles criam URLs especiais que levam a recursos maliciosos com kits de phishing . O kit identificado é chamado LogoKit, que foi usado anteriormente em ataques contra os clientes do Office 365, Bank of America, GoDaddy, Virgin Fly e muitas outras grandes instituições financeiras e serviços online internacionalmente.

O pico do LogoKit foi identificado no início de agosto, quando vários novos nomes de domínio representando serviços populares foram registrados e aproveitados junto com redirecionamentos abertos. Embora o LogoKit seja conhecido por um tempo no submundo, pelo menos desde 2015, o grupo de cibercrime por trás dele está constantemente alavancando novas táticas.

O LogoKit é conhecido por sua geração de conteúdo dinâmico usando JavaScript – ele é capaz de alterar logotipos (do serviço personificado) e texto nas páginas de destino em tempo real para se adaptar em tempo real, fazendo com que as vítimas alvo interajam mais com o recurso malicioso. Por volta de novembro de 2021, havia mais de 700 nomes de domínios identificados usados em campanhas que alavancavam o LogoKit – seu número está em constante crescimento.

Notavelmente, os atores preferem usar nomes de domínio em jurisdições exóticas ou zonas com processo de gerenciamento de abuso relativamente pobre – .gq, .ml, .tk, ga, .cf ou para obter acesso não autorizado a recursos legítimos da WEB, e então usá-los como hospedagem para distribuição adicional de phishing.

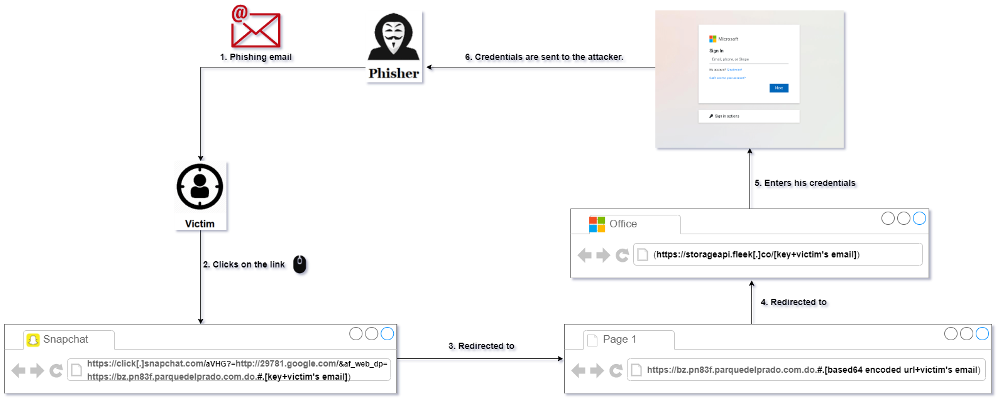

O LogoKit conta com o envio de links de phishing aos usuários que contêm seus endereços de e-mail. Depois que a vítima navega para o URL, o LogoKit busca o logotipo da empresa de um serviço de terceiros, como Clearbit ou banco de dados de favicon do Google. O e-mail da vítima é então preenchido automaticamente no campo de e-mail ou nome de usuário, o que, consequentemente, os leva a sentir que já fizeram login anteriormente. Caso a vítima insira sua senha, o LogoKit executa uma solicitação AJAX, enviando o e-mail e a senha do alvo para uma fonte externa e, finalmente, redirecionando a vítima para seu site corporativo “legítimo”.

Essas táticas permitem que os cibercriminosos mascarem suas atividades por trás das notificações de serviços legítimos para evitar a detecção, enganando a vítima e fazendo com que ela acesse o recurso malicioso.

Infelizmente, o uso de vulnerabilidades de redirecionamento aberto facilita significativamente a distribuição do LogoKit, já que muitos serviços online (mesmo populares) não tratam esses bugs como críticos e, em alguns casos, nem mesmo corrigem, deixando a porta aberta para tal abuso.

FONTE: HELPNET SECURITY