Como um profissional do Infosec, você provavelmente já ouviu falar sobre o uso de uma cadeia de mortes cibernéticas para ajudar a identificar e prevenir invasões. Os atacantes estão evoluindo seus métodos, o que pode exigir que você olhe para a cadeia de morte cibernética de forma diferente. O que se segue é uma explicação da cadeia de mortes cibernéticas e como você pode empregá-la em seu ambiente.

Definição da cadeia de morte cibernética

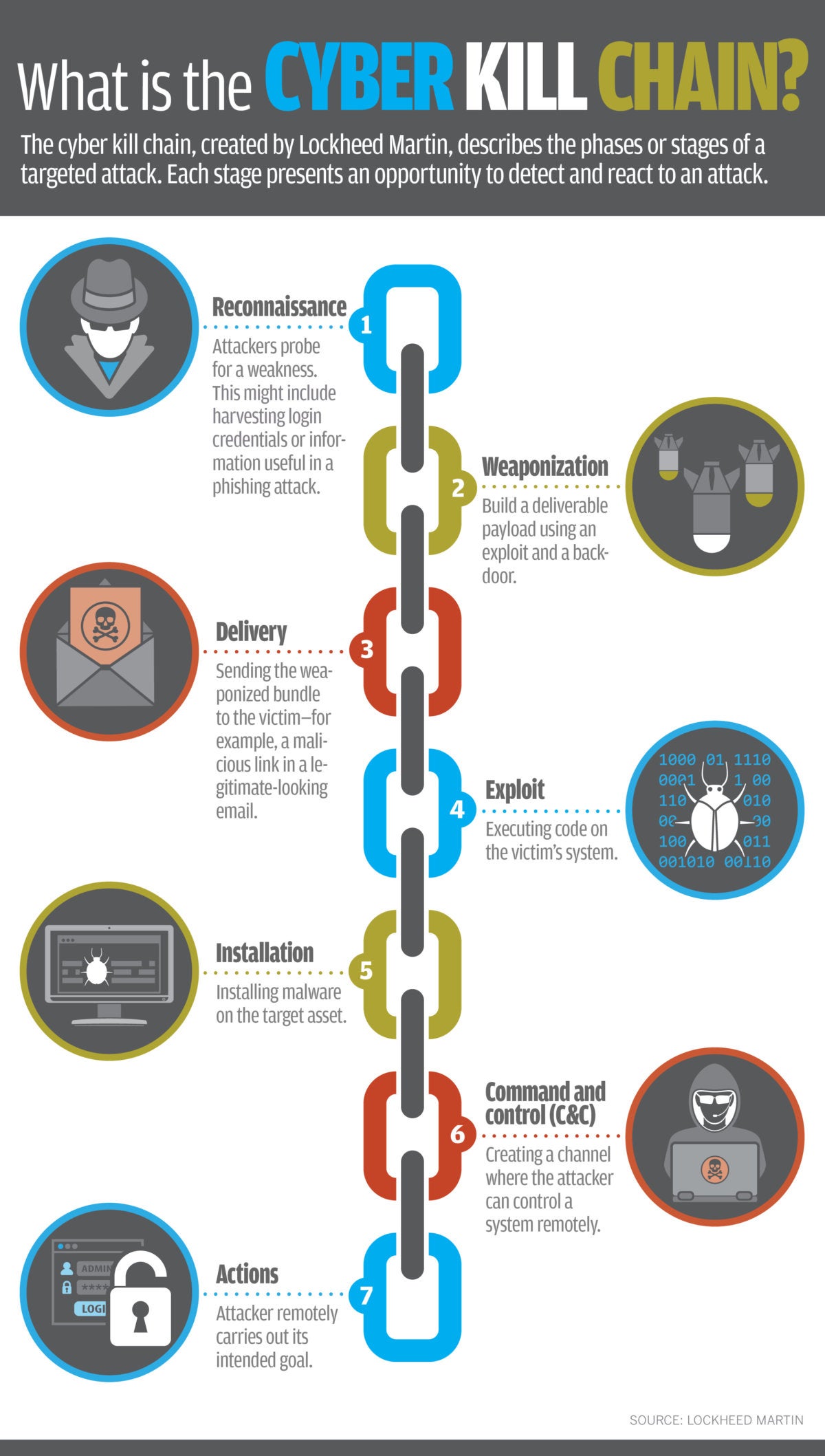

A cadeia de mortes cibernéticas, também conhecida como ciclo de vida de ciberataque, é um modelo desenvolvido pela Lockheed Martin que descreve as fases de um ataque cibernético direcionado. Ele quebra cada estágio de um ataque de malware onde os defensores podem identificá-lo e pará-lo.

Na linguagem militar, uma “cadeia de morte” é um modelo baseado em fase para descrever os estágios de um ataque, que também ajuda a informar maneiras de prevenir tais ataques. Quanto mais perto do início da cadeia de mortes um ataque pode ser interrompido, melhor. Quanto menos informações um invasor tiver, por exemplo, menor a probabilidade de outra pessoa usar essa informação para completar o ataque mais tarde.[ Acompanhe 8 tendências quentes de cibersegurança (e 4 esfriando). Dê um impulso à sua carreira com as principais certificações de segurança: para quem são, o que custam e o que você precisa. | Inscreva-se em boletins informativos do CSO. ]

A cadeia de mortes cibernéticas aplica o modelo militar a ataques cibernéticos, com as fases de um ataque direcionado descritas de tal forma que eles podem ser usados para proteção da rede de uma organização. Os estágios são mostrados no gráfico abaixo.

Uma coisa a ter em mente: quanto mais perto do início da cadeia você pode parar um ataque, menos cara e demorada será a limpeza. Se você não parar o ataque até que ele já esteja em sua rede, você terá que consertar essas máquinas e fazer um monte de trabalho forense para descobrir que informações eles fizeram com.

Cyber kill chain steps

The steps described in the cyber kill chain are a lot like a stereotypical burglary. The thief will perform reconnaissance on a building before trying to infiltrate it, and then go through several more steps before making off with the loot. Using the cyber kill chain to keep attackers from stealthily entering your network requires quite a bit of intelligence and visibility into what’s happening in your network. You need to know when something is there that shouldn’t be, so you can set the alarms to thwart the attack

Let’s take a closer look at the 7 steps of the cyber kill chain to determine what questions you should be asking yourself to decide whether it’s feasible for your organization.[ Learn how IT can harness the power and promise of 5G in this FREE CIO Roadmap Report. Download now! ]

- Reconnaissance

- Weaponization

- Delivery

- Exploit

- Installation

- Command and control

- Actions

Reconhecimento

Nesta fase, os criminosos estão tentando decidir o que são (e não são) bons alvos. Do lado de fora, eles aprendem o que podem sobre seus recursos e sua rede para determinar se vale a pena o esforço. Idealmente, eles querem um alvo que seja relativamente desprotegido e com dados valiosos. Quais informações os criminosos podem encontrar sobre sua empresa, e como ela pode ser usada, pode surpreendê-lo.

Muitas vezes as empresas têm mais informações disponíveis do que imaginam. Os nomes e detalhes de contato de seus funcionários estão online? (Você tem certeza? Pense nas redes sociais também, não apenas no seu próprio site corporativo.) Estes podem ser usados para fins de engenharia social, por exemplo, para fazer com que as pessoas divulguem nomes de usuário ou senhas. Há detalhes sobre seus servidores web ou locais físicos on-line? Estes também podem ser usados para engenharia social, ou para reduzir uma lista de possíveis façanhas que seriam úteis para invadir seu ambiente.

Esta é uma camada complicada de controlar, particularmente com a popularidade das redes sociais. Esconder informações confidenciais tende a ser uma mudança bastante barata, embora ser minucioso sobre encontrar as informações pode ser demorado.

Armamento, entrega, exploração, instalação

Esses são os quatro estágios são onde os criminosos usam as informações que reuniram para criar uma ferramenta para atacar seu alvo escolhido e colocá-lo em uso malicioso. Quanto mais informações eles podem usar, mais convincente um ataque de engenharia social pode ser.

Eles poderiam usar phishing de lança para obter acesso a recursos corporativos internos com as informações encontradas na página do LinkedIn de um funcionário. Ou eles poderiam colocar um Trojan de acesso remoto em um arquivo que parece ter informações cruciais sobre um evento próximo, a fim de seduzir seu destinatário a executá-lo.

Se eles souberem qual software seus usuários ou servidores executam, incluindo versão e tipo de sistema operacional, eles podem aumentar a probabilidade de serem capazes de explorar e instalar algo dentro de sua rede.

Essas camadas de defesa são onde seu conselho padrão de segurança entra. Seu software está atualizado? Tudo isso, em todas as máquinas? A maioria das empresas tem uma caixa em algum quarto dos fundos que ainda está executando o Windows 98. Se está conectado à internet, é como colocar um tapete de boas-vindas para os atacantes.

Você usa e-mail e filtragem da web? Filtragem de e-mails pode ser uma boa maneira de parar tipos comuns de documentos que são usados em ataques. Se você exigir que os arquivos sejam enviados de forma padrão, como em um arquivo ZIP protegido por senha, isso pode ajudar seus usuários a saber quando os arquivos estão sendo enviados intencionalmente. A filtragem da Web pode ajudar a impedir que os usuários vão para sites ou domínios ruins conhecidos.

Você desabilitou a reprodução automática para dispositivos USB? Dar aos arquivos a chance de correr sem aprovação raramente é uma boa ideia do ponto de vista da segurança. É melhor dar ao usuário a chance de parar e pensar sobre o que está vendo antes de ser lançado.

Você usa software de proteção de ponto final com funcionalidade atualizada? Embora o software de proteção de ponto final não seja destinado a lidar com novos ataques direcionados, às vezes eles podem pegar ameaças com base em comportamentos suspeitos conhecidos ou explorações de software conhecidas.

Comando e controle

Uma vez que uma ameaça esteja em sua rede, sua próxima tarefa será ligar para casa e aguardar instruções. Isso pode ser para baixar componentes adicionais, mas é mais provável que ele esteja entrando em contato com um botmaster em um canal de comando e controle (C&C). De qualquer forma, isso requer tráfego de rede, o que significa que só há uma pergunta a se fazer aqui: Você tem um sistema de detecção de intrusões que está definido para alertar sobre todos os novos programas que entram em contato com a rede?

Se a ameaça chegou até aqui, ela fez alterações na máquina e vai exigir muito mais trabalho da equipe de TI. Algumas empresas ou indústrias exigem que a perícia seja feita nas máquinas afetadas para determinar quais dados foram roubados ou adulterados. Essas máquinas afetadas precisarão ser limpas ou reimageadas. Pode ser menos caro e demorado se os dados foram backup e há uma imagem corporativa padrão que pode ser rapidamente substituída na máquina.

Ações

O último passo natural na cadeia de mortes parece ser o ataque em si, como interromper serviços ou instalar malware, mas lembre-se, o passo das ações é sobre a execução do objetivo pretendido — e uma vez que eles tenham interrompido, corrompido ou exfiltrado com sucesso, os atacantes podem voltar e fazer tudo de novo.

Muitas vezes, o objetivo pretendido de um ataque é a monetização e que pode tomar qualquer número de formulários, diz Ajit Sancheti, CEO da Preempt Security. Por exemplo, os invasores podem usar infraestrutura comprometida para cometer fraude de anúncios ou enviar spam, extorquir a empresa para resgate, vender os dados que adquiriram no mercado negro ou até mesmo alugar infraestrutura sequestrada para outros criminosos. “A monetização dos ataques aumentou drasticamente”, diz ele.

O uso da criptomoeda torna mais fácil e seguro para os invasores receberem dinheiro, acrescenta ele, o que contribui para a mudança na motivação por trás dos ataques. O número de diferentes grupos envolvidos no consumo de dados roubados também se tornou mais complicado. Isso poderia, potencialmente, criar oportunidades para que a empresa trabalhasse com autoridades policiais e outros grupos para interromper o processo.

Veja, por exemplo, informações roubadas do cartão de pagamento. “Uma vez que os dados do cartão de crédito são roubados, os números devem ser testados, vendidos, usados para obter bens ou serviços, esses bens ou serviços, por sua vez, têm que ser vendidos para convertê-los em dinheiro”, diz Monzy Merza, chefe de pesquisa de segurança da Splunk, Inc. Tudo isso está fora da cadeia tradicional de mortes de um ataque cibernético, diz ele. Outra área onde o ecossistema do mercado negro impacta o ciclo de vida dos ataques cibernéticos é antes do ataque começar. Os atacantes compartilham listas de credenciais comprometidas, de portas vulneráveis, de aplicativos não recompatíveis.

Problemas com a cadeia de mortes cibernéticas

Como a história recente demonstrou amplamente, os atacantes não estão seguindo o manual. Eles pulam passos. Eles adicionam passos. Eles retrocedem. Alguns dos ataques recentes mais devastadores contornam as defesas que as equipes de segurança cuidadosamente construíram ao longo dos anos porque estão seguindo um plano de jogo diferente. De acordo com um relatório de 2018 da Alert Logic, 88% dos ataques combinam os cinco primeiros passos da cadeia de mortes em uma única ação.

Nos últimos anos, também vimos o aumento do malware de mineração de criptomoedas. “E as técnicas que eles usaram ignoraram os passos tradicionais”, diz Matt Downing, principal pesquisador de ameaças da Alert Logic, Inc. “Todas as técnicas de mitigação e detecção em estágio inicial não funcionariam.” Além disso, os atacantes não têm que exfiltrar dados valiosos e depois tentar vendê-los no mercado negro, acrescenta. “Eles podem monetizar diretamente um ativo comprometido.”

Ataques com credenciais comprometidas, onde os atacantes fazem login usando dados aparentemente legítimos e usam essas contas para roubar dados, também não se encaixariam na estrutura de ataque tradicional. “Esse é um caso em que, obviamente, a cadeia de mortes Lockheed Martin não se aplica”, diz Downing.

Outro tipo de ataque que não se encaixa no modelo tradicional: ataques de aplicativos web. “Quando você tem um aplicativo exposto à Net, qualquer pessoa pode vir e visitar”, diz Satya Gupta, fundadora e CTO da Virsec Systems, Inc. “É como ter uma porta aberta em sua casa.”

A violação do Equifax, por exemplo, foi rastreada até uma vulnerabilidade no software do servidor web Apache Struts. Se a empresa tivesse instalado o patch de segurança para essa vulnerabilidade, poderia ter evitado o problema, mas às vezes a atualização de software em si está comprometida, como foi o caso na atualização de software CCleaner da Avast em 2017.

Outras tecnologias transformadoras — internet das coisas, DevOps e automação robótica de processos — também estão aumentando a superfície de ataque de maneiras que não se encaixam com o modelo tradicional da cadeia de mortes cibernéticas, diz Lavi Lazarovitz, líder da equipe de pesquisa cibernética da CyberArk Labs.

O ciclo de vida tradicional de ataques cibernéticos também perde ataques que nunca tocam em sistemas corporativos. Por exemplo, as empresas estão cada vez mais usando provedores de software como serviço de terceiros (SaaS) para gerenciar seus dados valiosos.

“O problema cresceu exponencialmente em tamanho dada a quantidade de logins que as pessoas têm, a quantidade de serviço SaaS que existem, a quantidade de conexões de terceiros que existem”, diz Ross Rustici, diretor sênior da Cybereason, Inc. “Você poderia ter um hack de fim de negócio sem sua rede principal, aquela sobre a qual você tem controle, nunca sendo tocado.”

Cadeia de mortes cibernéticas vs. Mitre ATT&CK

A natureza em evolução das ameaças cibernéticas tem algumas organizações procurando uma maneira mais flexível e abrangente de pensar sobre ataques cibernéticos.

Um dos principais concorrentes é a estrutura mitre ATT&CK. “Há um grande movimento para mostrar técnicas reais de ataque ligadas a cada passo na cadeia de mortes, e é isso que a ATT&CK da Mitre fez”, diz Ben Johnson, CTO da Obsidian Security, Inc. “Recebeu uma recepção e compra incríveis de fornecedores e da comunidade.”

Rod Soto, diretor de pesquisa de segurança da Jask, alerta contra a dependência excessiva de estruturas. “A deriva adversária é dinâmica por natureza. As ferramentas, técnicas e procedimentos dos atacantes continuarão a mudar à medida que novas medidas de defesa as tornam obsoletas. Estruturas como a cadeia de cyber kill podem fazer parte do nosso kit de ferramentas, mas cabe a nós, como profissionais de segurança, continuar a pensar criativamente, então estamos acompanhando os atacantes e suas inovações.”https://www.youtube.com/embed/zhCIg4cLemc

Nota do editor: Este artigo foi atualizado para refletir com mais precisão as tendências recentes.

FONTE: CSO ONLINE