O Burp Suite oferece ferramentas de teste de penetração para aplicações web. O pacote de ferramentas está disponível em versões gratuitas e pagas. São três edições. A versão gratuita se chama Community Edition. Isso inclui ferramentas que você pode usar para testar sites e serviços da Web manualmente.

As duas versões pagas do Burp Suite são a Professional Edition e a Enterprise Edition. A edição Enterprise é totalmente automatizada, de modo que se cruza para a definição de um gerenciador de vulnerabilidades. A Professional Edition é, como a versão gratuita, destinada a ser usada durante testes de penetração. No entanto, isso tem mais automação do que a Edição Comunitária.

Neste guia, estaremos olhando para as ferramentas gratuitas na Edição da Comunidade e como você pode usá-las para verificar a segurança de seus sites. Existem muitos ataques a empresas que os hackers podem implementar infectando sites. Há também vários backdoors em seu servidor Web que podem permitir a entrada de hackers. O objetivo das ferramentas burp suite community edition é permitir que você aja como um hacker e tente danificar seu sistema. Por essa estratégia, você pode identificar fraquezas de segurança e erradicá-las antes que os hackers as localizam e comprometam seu sistema.

Teste de penetração

A diferença entre testes de penetração e varredura de vulnerabilidade é que o teste de penetração é realizado manualmente, enquanto a varredura de vulnerabilidades é automatizada. No entanto, as duas estratégias de teste de segurança buscam os mesmos problemas. Então, se você não tem tempo para realizar testes de penetração, você pode estar melhor optando por um scanner de vulnerabilidade.

Testes internos de penetração podem ser ineficazes. Isso ocorre porque os proprietários ou gerentes de sites geralmente não estão preparados para ir tão longe quanto hackers da vida real em danificar seus sistemas. A estratégia norteadora por trás dos testes de penetração é que ele deve emular as ações de um hacker real. Um hacker está preparado para fazer qualquer esforço para quebrar um alvo, mas os proprietários são mais propensos a fugir de táticas pesadas, preferindo desculpar fraquezas em vez de expô-las.

O teste de penetração é mais eficaz se realizado por consultores externos e experientes. No entanto, esses testadores profissionais são caros, e poucas empresas podem pagar seus serviços regularmente. Verificações frequentes sobre potenciais falhas de segurança são econômicas se forem realizadas internamente. No entanto, vale a pena investir em testes externos periódicos para verificar se suas sts realmente pegaram todas as vulnerabilidades.

Burp Suite Community Edition

Não há muitas ferramentas incluídas na Edição Comunitária. No entanto, há o suficiente lá para você se familiarizar com o conceito de teste de penetração. Uma vez que você tenha estabelecido uma estratégia de teste, você pode querer passar para a Professional Edition, que fornece muito mais ferramentas para testes manuais e também alguns sistemas de automação de testes.

O Burp Suite inclui um navegador da Web, que já está configurado para testes. Isso é mais fácil de usar do que um navegador normal. No entanto, se você não quiser mudar para o navegador incluído, é possível usar qualquer outro. O navegador oferece um proxy WebSockets e mantém o histórico de testes. O pacote Community Edition consiste em um repetidor, um sequenciador, um decodificador e um comparador. Há também uma versão demo de Burp Intruder no pacote.

Requisitos do sistema Burp Suite Community Edition

O sistema Burp Suite para todas as edições será instalado no Windows, macOS e Linux. A questão crítica é que o computador hospedeiro precisa ter Java Runtime Environment (JRE) 1.7 ou posterior (edição de 64 bits).

O computador precisa de pelo menos 4 GB de memória, mas recomenda-se que ele tenha 8 GB, principalmente se você acha que pode acabar atualizando para a Edição Profissional. O computador também precisa de dois núcleos de CPU. Finalmente, a instalação ocupa 286 MB de espaço em disco.

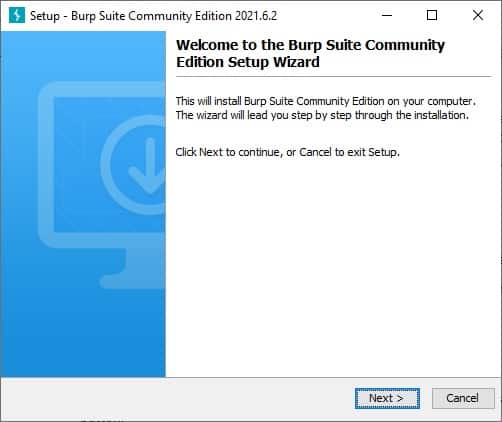

Instale burp suite community edition

Para obter burp suite community edition em execução em seu computador, siga estas etapas:

- Acesse a página de download do Burp Suite Community Edition e clique no botão Baixar. Isso te leva a outra página.

- Selecione seu sistema operacional e clique no botão Baixar.

- Clique no arquivo baixado para executar o instalador.

- Siga as instruções no assistente de download, pedalando por cada página pressionando o botão Next.

Running Burp Suite Community Edition

The installation ends by creating an entry in your Start menu and an icon on the Desktop. Click on either to open the program. You will be presented with a Terms and Conditions statement. Click I Accept to open the application.

The running of tests is called a project in Burp Suite. You can only save a test plan and open it through the Burp Suite interface with the Professional edition. With the Community Edition, you just run a test from scratch. However, as you are still learning about the “projects” concept, you are unlikely to have any test plans saved anyway. Therefore, your only option in the opening screen is the Temporary project. Press the Next button to get started.

The next screen allows you to set a configuration for the test. This feature is tricky with the Community Edition because it will only load settings related to a project, and you can’t restore a project from a file. So, it is better to just stick with the option to Use Burp defaults. Then, press the Start Burp button to begin testing.

The system runs a range of tests and then opens up the Burp Suite Dashboard, showing test results. The Issue activity side of the Dashboard is just a demo. You can’t direct this utility to one of your sites. It just shows issues with sample sites that Burp Suite set up for demonstration purposes. In short, the Issue activity feature isn’t of any use to those running the Community Edition. As that is the main feature of the Dashboard tab, you won’t get much helpful information out of this part of the interface.

View Web traffic with Burp Suite

A guia Proxy na interface Burp Suite é o principal motor para atividades que utilizam a Community Edition. Ele permite que você veja todo o tráfego que passa entre seu navegador da Web e os servidores para seus sites de visita.

Há opções para restringir os sites que são relatados. No entanto, isso é apenas um problema se você usar seu navegador regular da Web para testes. Se você usar o navegador embutido, você só receberá relatórios sobre o tráfego para esse navegador. Qualquer atividade que você executar em seu navegador regular específico simultaneamente não será relatada no Burp Suite. Essa estratégia simplifica drasticamente o gerenciamento de informações no Burp Suite.

A guia Proxy inclui quatro sub-guias. São elas:

- Interceptar

- Histórico HTTP

- História do WebSocket

- Opções

Estas são as áreas onde você captura tráfego usado em outras seções do serviço Burp Suite.

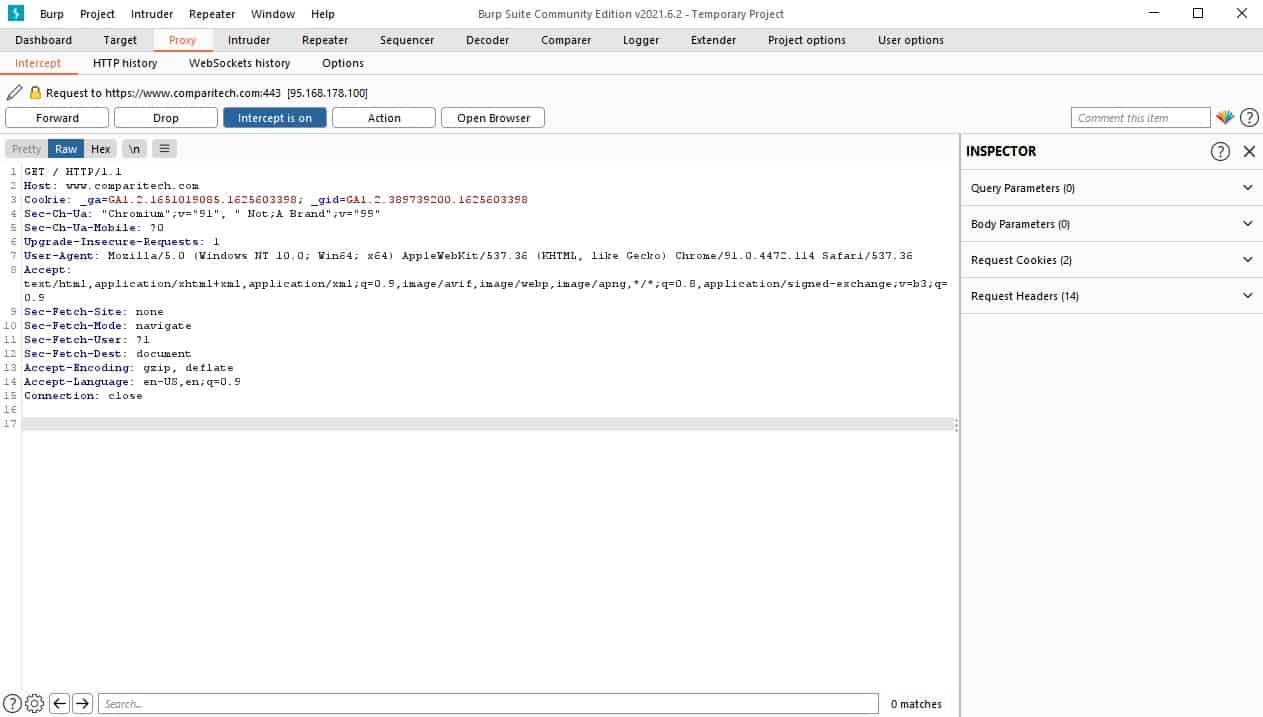

O serviço Intercept

Quando você clicar na sub-guia Interceptar, você verá quatro botões. São elas:

- Encaminhar

- Deixar cair

- Interceptação está em

- Ação

- Navegador Aberto

O corpo desta tela mostra vários painéis de informação. O primeiro deles incentiva você a abrir o navegador embutido. Como o objetivo desta tela é mostrar o tráfego entre o navegador e um servidor da Web, você não terá nada útil nele até abrir um navegador e acessar uma página da Web. Clique em um dos dois botões do Navegador Aberto na tela.

O Burp Suite Browser será aberto em uma nova janela, mas a tela do Intercept no console não mudará. Você precisa ir a uma página da Web para que as coisas aconteçam. Podemos usar o site da Comparitech como exemplo. Isso é em comparitech.com.

Digite compritech.com na barra de pesquisa do navegador – use o endereço do seu site, se preferir.

Você não verá nenhum movimento no navegador da Web. O indicador “trabalhando” apenas circulará lentamente. O sistema Intercept bloqueia as conversas de solicitação e resposta que entram na construção de uma página da Web em um navegador. Você tem que passar por esses pedidos.

Volte para o console Burp Suite, e você verá que ele mudou. Os painéis de informações se foram e, em vez disso, você verá a solicitação que o navegador de teste enviou para o servidor web. O próximo passo é bloqueado para permitir que você examine essas informações.

Existem ações que você pode executar neste momento com as informações de solicitação mostradas na tela. Para ver a lista completa, clique no botão Ação. Você saberá que pode copiar os detalhes desta solicitação em outras funções no serviço Burp Suite. No entanto, ative isso agora mesmo porque você terá a oportunidade de ver tanto a solicitação quanto a resposta em outra seção da guia Proxy. Agora, você está apenas olhando para cada solicitação ao vivo como ela vai para o servidor web. Esses passos também são salvos, e você pode vê-los todos em uma mesa mais tarde.

Evite usar novamente o botão Abrir navegador – isso abrirá outra instância em outra janela em vez de levá-lo ao navegador que você já tem aberto. Se você quiser mudar de volta para o navegador com o que você está trabalhando, use as funções do seu computador, como Alt-TAB, em vez disso.

Para avançar no processo de solicitação da página, pressione o botão Avançar. Isso permite que o próximo passo progrida. Voltando para o navegador, você verá a carga da página da Web solicitada à medida que você continua a passar pelas solicitações com o botão Avançar.

Quando a página da Web estiver totalmente carregada, o painel principal da tela do Intercept estará em branco. Isso porque você capturou todo o tráfego passado para frente e para trás entre o navegador e o servidor da Web para acessar a página. Outras ações que você executar na página carregada no navegador serão refletidas na tela do Intercept.

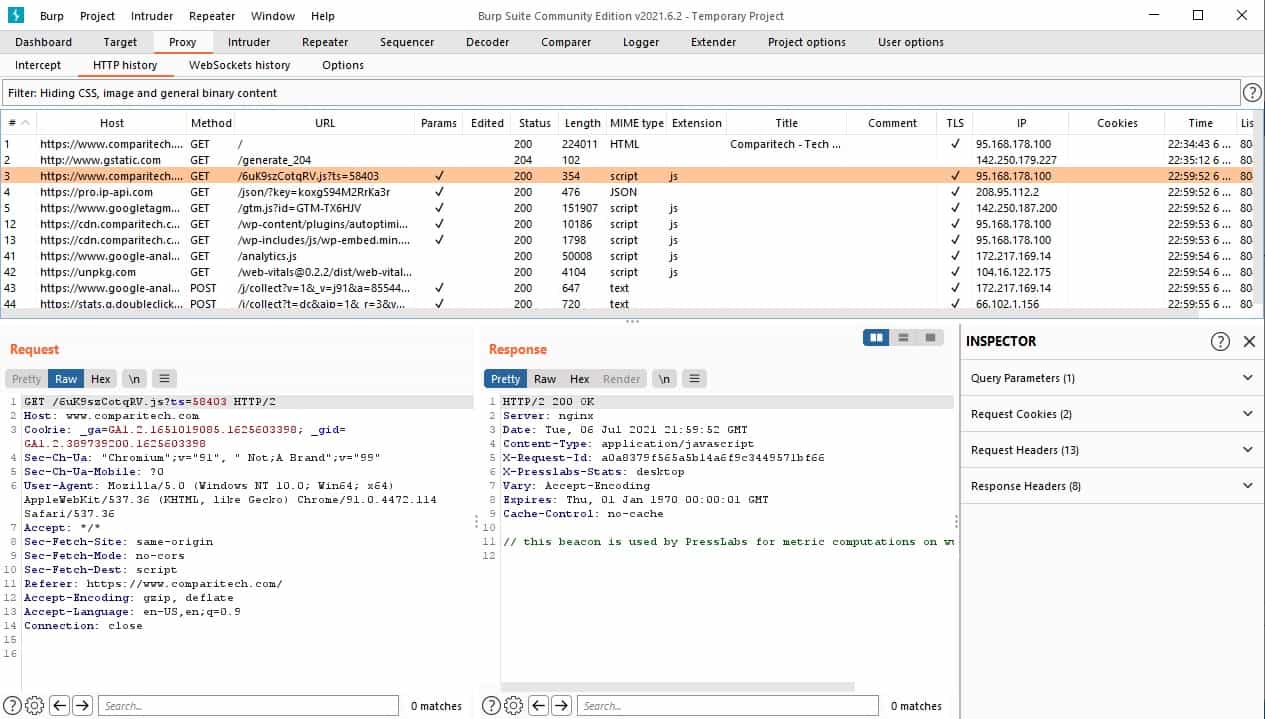

HTTP history

The second sub-tab under the Proxy tab is HTTP history. This is where you can look back at those transactions that you stepped through in the Intercept sub-tab.

Click on the HTTP history sub-tab. All of the transactions are listed in a table at the top of the screen. Click on any line to see details.

O par de solicitação/resposta mais emocionante que você pode encontrar nesses registros são aqueles que passam credenciais de conta de usuário. Se você encontrar tal linha, você pode começar a agir como um hacker e iniciar seus ataques de teste de penetração.

Lançando um ataque

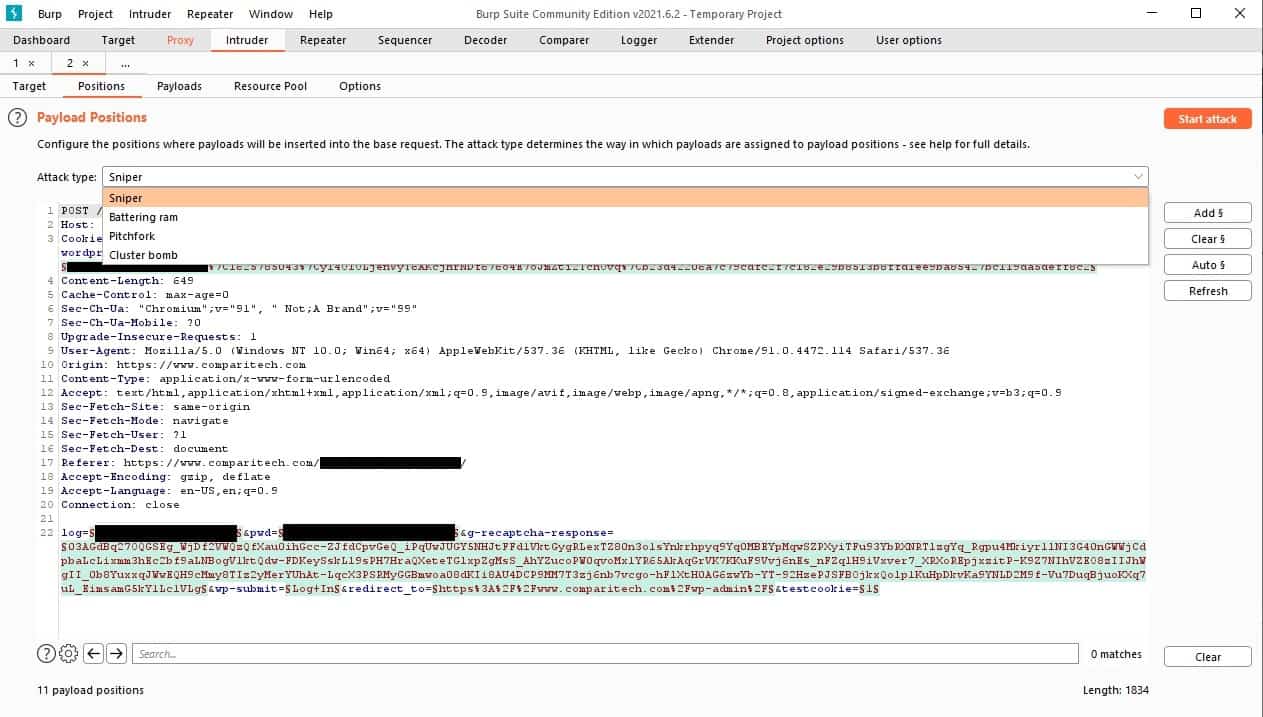

Clique com o botão direito do mouse em uma linha na lista de histórico HTTP que tem uma postagem de login nela. O menu de contexto deve aparecer, e você pode clicar em Enviar para Intruso para obter esses dados transferidos para uma das ferramentas de ataque.

Assim que você enviar dados para o Intruso, a guia Intruso na alça superior do menu ficará vermelha. Clique nesta guia. Os dados da solicitação selecionada na tela de histórico HTTP já estarão lá na sub-guia Posições. O Intruso destacará dados pertinentes em verde. Estes se tornarão a carga útil do ataque, e as seções destacadas são as “posições” ou setores de informação para usar nas tentativas. O conteúdo da solicitação está em texto simples e não criptografado, portanto, se você capturou uma ação de login, o processo de invasão como um hacker deve ser bastante simples. Deve-se notar, no entanto, que os testes de penetração raramente são tão fáceis.

O Intruso oferece quatro estratégias de ataque:

- Sniper – Usa um conjunto de cargas e insere cada valor em cada posição por sua vez. Isso é usado para fuzzing, como, você sabe que um assunto específico é necessário, mas não em que campo ele deve entrar.

- Aríete – Duplica cada carga, coloca o mesmo valor em todas as posições ao mesmo tempo e tenta o próximo valor. Este é usado onde se espera que o valor exato seja coordenado em vários lugares de forma, como um nome de usuário sendo necessário para várias entradas e espera-se que se conforme.

- Pitchfork – Usa várias cargas e permite que você decida qual conjunto de valores usar por posição. Útil para pedalar através de valores candidatos correspondentes para uma variedade de campos de entrada simultaneamente.

- Bomba de cluster – Usa vários conjuntos de carga com um conjunto atribuído a cada campo de entrada e usando cada permutação de combinações de valores para todos os conjuntos. Um grande número de conjuntos e um grande número de valores em cada conjunto pode resultar neste ataque levando muito tempo para ser concluído.

O ataque à bomba de Cluster é provavelmente a melhor estratégia para adivinhar credenciais de acesso. Por exemplo, defina o campo do tipo Ataque para a bomba cluster e limpe as posições da Suíte Burp marcadas. Em seguida, olhe através de seus dados e encontre um campo de nome de usuário. Destaque-o e clique no botão Adicionar. Em seguida, procure o campo de senha, destaque-o e pressione o botão Adicionar.

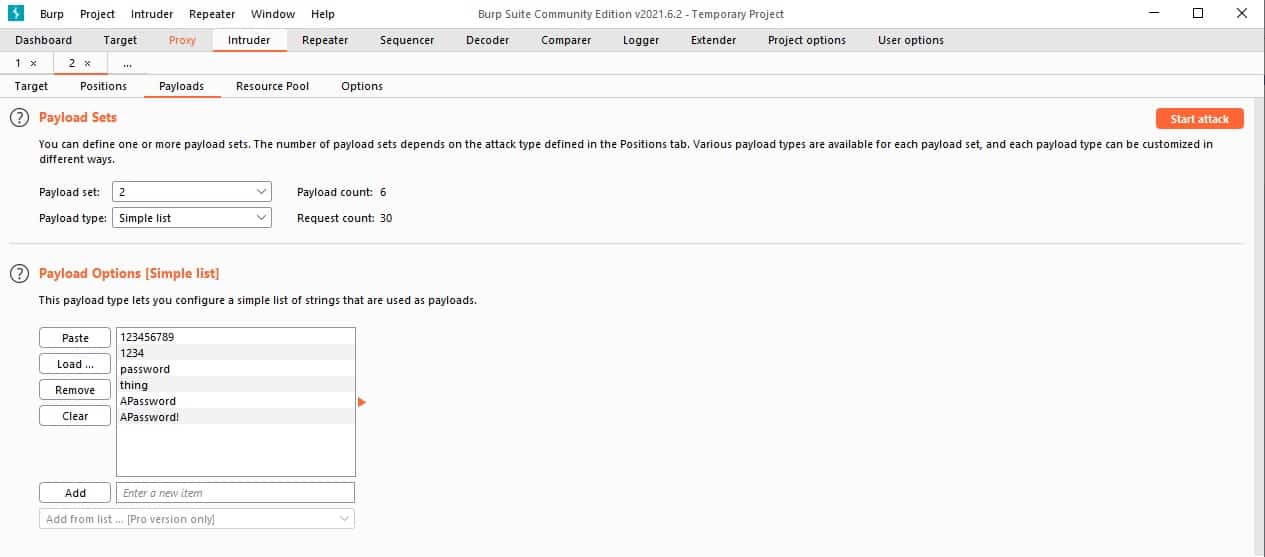

Mude para a sub-guia De cargas. Selecione 1 para o conjunto De carga útil – isso se refere ao campo de nome de usuário. O campo Tipo de carga tem muitas opções — selecione Lista Simples.

No campo de entrada de dados na parte inferior do painel Opções de Cargas Útil. Digite um nome de usuário típico, como administrador ou convidado. Pressione o botão Adicionar ao lado do campo. Repita isso até ter cerca de seis valores possíveis em sua lista.

Volte para a lista de drop-down do conjunto Payload e selecione 2. Em seguida, insira uma lista de possíveis senhas na lista Opções de Carga Útil.

Não coloque muitos valores em cada conjunto para cada execução. Haverá muitos nomes de usuários possíveis e senhas que você pode querer experimentar. No entanto, é melhor executar combinações em seções para que você possa obter resultados mais rapidamente.

Pressione o botão de ataque Iniciar.

O sistema funcionará através de todas as combinações possíveis dos valores nas duas listas. Você pode assistir cada tentativa na janela Resultados que se abre. Você saberá se uma das combinações está correta olhando para o campo Length.

O comprimento referido neste campo é o número de bytes na resposta. Cada sistema tem uma mensagem diferente para sucesso ou falha de login. No entanto, você pode ter certeza de que a maioria de suas tentativas falhará e terá o mesmo número no campo Length. Isso diz o número de bytes na mensagem de tentativa de login falhada. Se uma das tentativas tiver um valor diferente no campo Comprimento, essa será a combinação correta de nome de usuário e senha.

Explore a Suíte Burp

As capacidades da Edição Comunitária do Burp Suite são limitadas. Por exemplo, para obter qualquer valor dos recursos de varredura de vulnerabilidade da guia Dashboard, você precisa atualizar para a Edição Profissional. No entanto, existem várias estratégias de ataque manual que você pode implementar com a Community Edition.

Se você decidir atualizar para a Edição Profissional, você pode obtê-lo em uma avaliação gratuita de 30 dias.

FONTE: COMPARITECH