Embora principalmente escondidos em conversas privadas, detalhes às vezes emergem sobre a economia paralela das explorações de vulnerabilidade em fóruns subterrâneos, revelando o quão gordos de carteira alguns atores de ameaças têm.

Alguns adversários afirmam orçamentos multimilionários para a aquisição de explorações de dia zero, mas aqueles que não têm esse tipo de dinheiro ainda podem ter a chance de usar zero dias se uma nova ideia de ‘explorar como serviço’ se tornar realidade.

Grandes orçamentos de aquisição de explorações

O diálogo sobre vulnerabilidades, antigas e novas, nas comunidades cibercriminosas às vezes inclui ofertas para comprar façanhas por muito dinheiro.

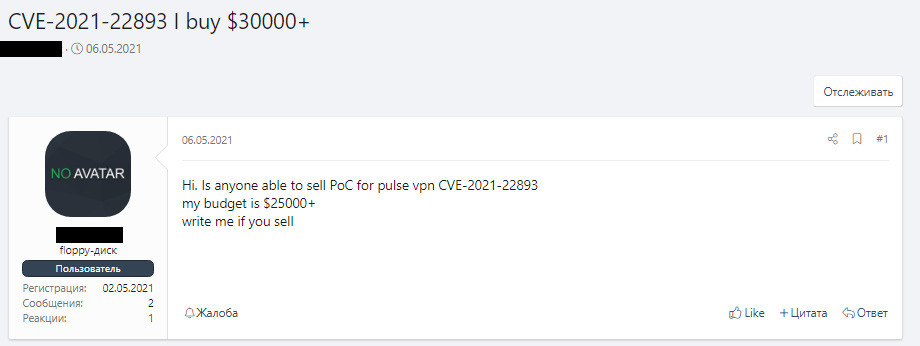

Um usuário do fórum no início de maio ofereceu US$ 25.000 para código de exploração de prova de conceito (PoC) para CVE-2021-22893, uma vulnerabilidade de gravidade crítica no Pulse Secure VPN que havia sido aproveitada por hackers chineses desde pelo menos abril.

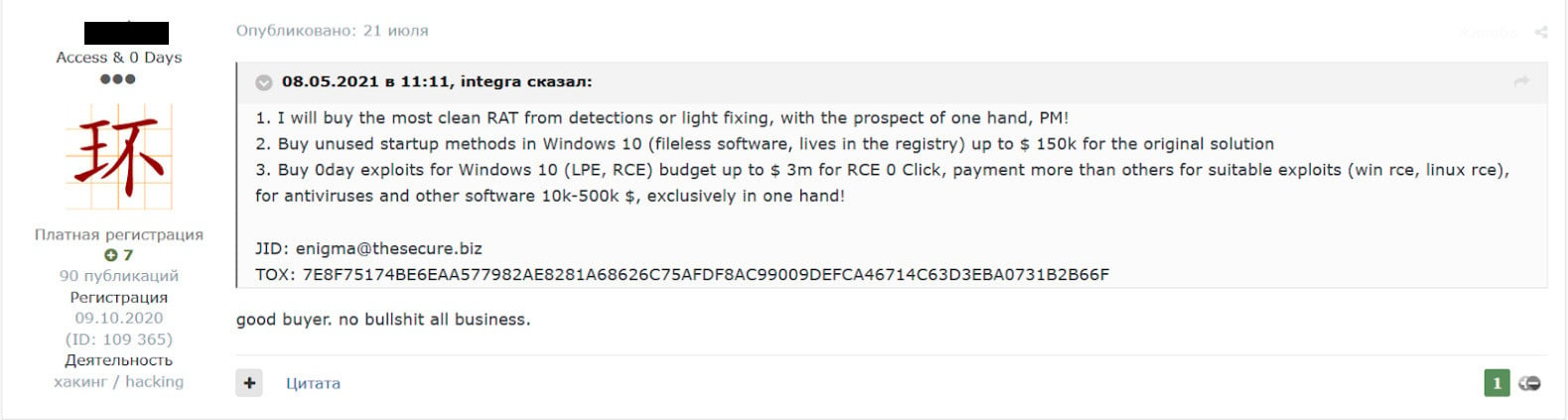

Outro ator com bolsos mais profundos reivindicou um orçamento de até US$ 3 milhões para bugs de execução remota de código (RCE) sem interação, os chamados exploits de clique zero, para Windows 10 e Linux.

O mesmo usuário ofereceu até US$150.000 para soluções originais para “métodos de inicialização não utilizados no Windows 10”, para que o malware estivesse ativo toda vez que o sistema inicializasse.

Em comparação, a empresa de aquisição de exploração Zerodium oferece até US$ 1 milhão para um RCE com zero clique no Windows 10. O maior pagamento do corretor é de até US$ 2,5 milhões para uma persistência de cadeia completa com zero clique no Android, seguido por US$ 2 milhões para o equivalente ao iOS.

As postagens foram capturadas por pesquisadores da empresa de proteção de riscos Digital Shadows, que analisaram a atividade dos atores de ameaças para aproveitar as fraquezas de segurança.

Durante a investigação, eles observaram alguns atores envolvidos em conversas sobre preços de dia zero tão altos quanto US$ 10 milhões.

Os pesquisadores observam que tais preços não estão mais restritos a hackers do estado-nação e que os cibercriminosos, particularmente grupos de ransomware, também podem pagar por eles.

Opção Explorar como serviço

Concluir uma grande venda, no entanto, não é fácil e pode levar muito tempo. Se demorar muito, os desenvolvedores podem perder a chance de ganhar muito dinheiro porque os concorrentes podem criar uma variante de exploração, arrastando o preço.

Por esse motivo, os cibercriminosos estão agora discutindo uma solução de “explorar como serviço” que permitiria que os desenvolvedores de exploração alugassem uma exploração de dia zero para várias partes.

Essa alternativa poderia gerar enormes lucros para desenvolvedores de exploração de dia zero, enquanto eles esperam por um comprador definitivo, dizem os pesquisadores.

“Além disso, com este modelo, as locadoras poderiam testar o dia zero proposto e depois decidir se comprariam a exploração em uma base exclusiva ou não exclusiva” – Digital Shadows

Assim como no caso do malware como serviço, alugar os exploits permitiria que adversários menos qualificados implantassem ataques mais complexos e atingissem alvos mais valiosos.

Tipos de usuários subterrâneos do fórum

O relatório da Digital Shadows destaca que adversários, cibercriminosos motivados financeiramente ou hackers patrocinados pelo estado, são rápidos em integrar novos métodos de ataque e estão constantemente procurando um novo código de exploração.

“Esta cena está repleta de uma variedade de atores difundidos que possuem toda uma gama de conhecimentos técnicos e motivos” – Digital Shadows

Usuários de vários níveis de habilidade compartilham conhecimento e ferramentas para melhorar seus ataques e construir relacionamentos mais fortes que podem ser lucrativos a longo prazo.

Alguns usuários se destacam nessas comunidades por causa do diálogo que geram na face pública ou privada do fórum sobre exploração de vulnerabilidades.

Pesquisadores do Digital Shadows categorizaram alguns deles, admitindo que “pode haver um grande cruzamento” entre eles:

- Altos rolos: atores ameaçadores que vendem e compram explorações de dia zero por preços a partir de US$ 1.000.000, com carteiras que podem ser patrocinadas por um estado-nação ou empreendedores de sucesso

- Comerciantes gerais: vendedores que negociam vulnerabilidades menos críticas, exploram kits e bancos de dados com informações (nome e IPs) de empresas com vulnerabilidades não corrigidas

- Compradores gerais: indivíduos com habilidades técnicas que estão interessados em comprar façanhas, mas raramente têm fundos para fazer uma compra; eles geralmente esperam que os preços diminuam

- Comunicadores de código: atores que compartilham e anunciam o código de exploração PoC no GitHub

- Show-offs: membros altamente técnicos do fórum que discutem bugs, participam de competições e compartilham parte de seus conhecimentos sobre a realização de uma exploração

- Iniciantes: usuários menos técnicos que aprendem com membros mais experientes do fórum às vezes aplicam o que aprendem e compartilham as informações em outros fóruns para ganhar mais crédito ou apenas como um serviço comunitário

- Newshounds: colaboradores que compartilham artigos e notícias sobre vulnerabilidades descobertas recentemente

As comunidades de atores de ameaças são altamente ativas e profundamente conectadas à literatura técnica da infosec, esforçando-se para encontrar novos métodos de ataque que lhes dariam acesso a alvos maiores.

Eles não estão necessariamente procurando novas vulnerabilidades, embora estas sejam as mais cobiçadas, mas também exploram bugs mais antigos que não receberam atenção suficiente e poderiam ser explorados.

FONTE: BLEEPING COMPUTER