Um spyware do tipo Trojan de Acesso Remoto (RAT) muito semelhante ao Pegasus, da israelense NSO Group, foi descoberto por pesquisadores da firma estadunidense de segurança da informação, Zimperium. Batizado de PhoneSpy, o spyware se disfarça de aplicativos legítimos de estilo de vida para infectar e espionar vítimas usuárias de Android, na Coreia do Sul.

De acordo com os pesquisadores, após infecção, o PhoneSpy fornece aos cibercriminosos controle do dispositivo e acesso a todos os dados armazenados no aparelho. A empresa ainda não tem dados concretos que identifiquem os cibercriminosos responsáveis por essa operação. No entanto, revelaram em um relatório publicado na quarta-feira (10), que ele está direcionado à população sul-coreana.

“O PhoneSpy se esconde à vista de todos, disfarçando-se como um aplicativo normal com objetivos que vão desde aprender Yoga a assistir TV e vídeos ou navegar por fotos. Mas, na realidade, o aplicativo está roubando dados, mensagens, imagens e controle remoto de telefones Android. Os dados roubados dos dispositivos das vítimas variam de fotos pessoais a comunicações corporativas. As vítimas estavam transmitindo suas informações privadas aos agentes mal-intencionados, sem nenhuma indicação de que algo estava errado”, escrevem.

Relação com Pegasus da NSO Group

Embora os pesquisadores não tenham relacionado o PhoneSpy com a NSO Group, sua descrição de funcionamento e payload é bastante semelhante. O Pegasus da NSO Group (que inclusive quase foi comprado pelo vereador carioca, Carlos Bolsonaro [Republicanos], filho do presidente Jair Bolsonaro [sem partido], para ser usado pelo governo como arma de espionagem contra a própria população brasileira), gerou polêmica ao ser descoberto sendo oferecido e utilizado por líderes de países autoritários e antidemocráticos, para infectar, políticos, ativistas, jornalistas e advogados do mundo todo.

A história do Pegasus foi revelada em julho deste ano, após uma investigação de um grupo de 80 jornalistas de 17 grupos de mídia diferentes, mas liderada e publicada pela Forbidden Stories, uma organização de imprensa independente, sem fins lucrativos, para jornalistas ameaçados e perseguidos por governos autoritários.

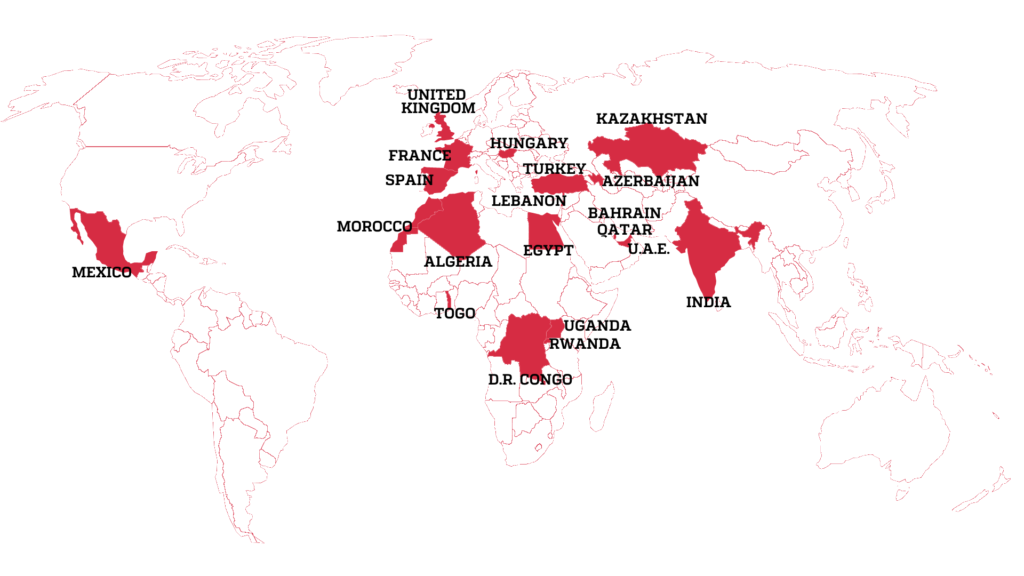

Uma das maiores polêmicas envolvendo o Pegasus, é que ele é fornecido por uma empresa de segurança legítima, com sede em Israel, mas que seu público alvo são líderes políticos de países que, historicamente, atuam contra a democracia internacional. Segundo as investigações da Forbidden Stories, foram encontradas vítimas na Hungria, Azerbaijão, Cazaquistão, Ruanda, Bahrein, México, Índia, Marrocos, Dubai, Emirados Árabes Unidos, Arábia Saudita. Mas há também outros países, que se dizem democráticos, envolvidos no caso.

O que se sabe sobre o PhoneSpy

Conforme revela o relatório da Zimperium, até agora foram analisados 23 aplicativos maliciosos, secretamente infectados com o PhoneSpy. No entanto, (felizmente) nenhum desses aplicativos foi encontrado nas lojas apps mais populares para Android, o que significa que eles são distribuídos pela internet, através de campanhas de tráfego pago e engenharia social.

Após infecção, os cibercriminosos conseguem acesso aos dados armazenados, além de conseguirem tirar fotos e gravar vídeos com as câmeras do dispositivo, gravar áudio, obter localização do GPS e outros. No relatório são listadas todas as formas de payload encontradas no spyware. As mais perigosas são:

- Lista completa de aplicativos instalados;

- Furto de credenciais através de phishings;

- Furto de dados como imagens, mensagens, contatos e registros telefônicos;

- Furto de localização em tempo real;

- Acesso à câmera e microfone, com possibilidade de gravação de fotos, vídeos e áudios;

- Furto de dados de configuração, como IMEI, marca, modelo e versão do Android.

Os pesquisadores também temem que o PhoneSpy possa ser usado contra o universo corporativo, já que essa ameaça é uma arma de espionagem bastante poderosa.

“O PhoneSpy coloca as empresas em tanto, senão maior, risco do que os consumidores […] [Ele] tem a capacidade de ler mensagens corporativas, instalar versões comprometidas de aplicativos corporativos e baixar dados armazenados localmente, como documentos e fotos, sem que a empresa ou o usuário final saiba. A capacidade de ligar a câmera móvel e o microfone durante reuniões pessoais também é um alto risco para as empresas. Esses recursos, combinados com a estrutura e abordagem comuns do PhoneSpy, podem impactar a segurança de uma empresa, revelar dados críticos e privados e levar à perda de clientes, pesquisas e dados“, concluem os pesquisadores.

A descrição técnica de como o PhoneSpy foi desenvolvido, assim com a lista de todos os dados que pode acessar e controlar, foi publicada no relatório “PhoneSpy: The App-Based Cyberattack Snooping South Korean Citizens“, acessível pelo primeiro link abaixo.

FONTE: THE HACK